솔루션들이 많던데요, 실제 유효한 통신을 구별해 차단할 수 있는 방법을 있을까요?

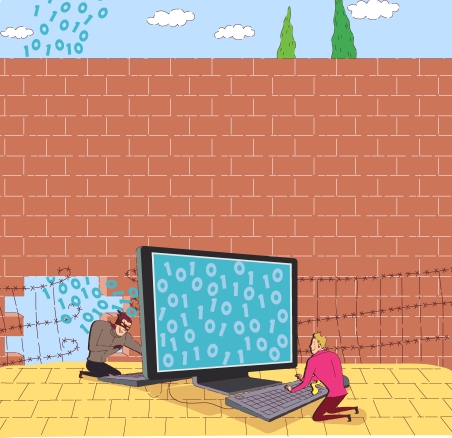

[보안뉴스 권 준 기자] 수많은 좀비 PC를 거느리는 봇넷의 대량 트래픽과는 달리 APT C&C 트래픽은 소량 트래픽을 이용하고, 지속적인 주소 변경과 프락시 서버 활용 등으로 기본적으로 탐지가 매우 어려워지고 있습니다. 글로벌 보안기업 등에서 C&C 통신 채널을 탐지하는 방법으로는 전 세계적으로 C&C 사이트에 대한 DB 확보와 그들 간의 상관관계를 분석하여 네트워크 통신이 발생하는 지를 확인하는 방법과 C&C 통신 채널의 트래픽의 특성정보를 학습하여 탐지하는 방법 등이 개발되어 적용되고 있습니다.

그 예로서, 좀비 PC가 공격 실행 직전의 Connection 정보들 중 Netflow 분석을 통해서 Session 내의 TCP Flag 및 Port 값의 분포(Deviation)을 파악하여 C&C와 좀비 통신과 일반 통신을 구별해 낼 수 있습니다. 즉, 일반 통신은 SYN-NOP-RST-FIN 등의 순차적인 통신 패턴을 보여주지만 C&C와 좀비의 통신은 연속된 짧은 SYN-NOP-FIN의 통신 특성을 보여주며 특정 Unknown Port를 주로 사용합니다.

[김익균 한국전자통신연구원(ikkim21@etri.re.kr)]

C&C 서버와의 통신 차단은 두 가지 알고리즘으로 진행될 수 있습니다. 하나는 알려진 C&C 서버와의 통신 차단으로 보통 각 보안회사마다 자체적이든 협력이든 Global Threat Intelligence 정보를 활용해서 차단하게 됩니다. 두 번째는 알려지지 않은 C&C 서버와의 통신 차단은 C&C 서버로 주고 받는 메시지 내 페이로드 분석을 통해 C&C라는 확증이 발견되면 차단하게 됩니다.

이때 C&C 서버와의 통신이 TCP 통신이 아니라 SSL 통신이라면 SSL Inspection이라는 기술을 활용해서 내부 통신을 열어서 확인하거나 관리되지 않는 SSL 통신은 정책적으로 미연에 차단하는 방식을 사용하기도 합니다. 이와 같은 방법으로 C&C 서버 통신과 실제 유효한 통신을 구별해서 차단합니다만, 차단보다 더 중요한 것은 감염된 엔드포인트를 최대한 빨리 탐지해서 적절한 조치를 하는 것이라고 할 수 있습니다.

[한국IBM 박형근 실장]

APT 공격은 공격자가 장기간 대상 시스템에 대한 취약한 사항을 파악한 후, 에 공격하기 때문에 방어자가 알지 못하도록 매우 긴밀하게 이루어집니다. 이로 인해 PC가 C&C 서버와 통신하는 것을 구별해 내는 것은 매우 어렵습니다. 그래서 최근에는 비정상 행위기반 방식과 빅데이터 등의 시스템을 활용하지만 이마저도 모든 공격성이 있는 통신을 구별해 내기란 어려운 실정입니다.

조금 더 시스템의 성능과 제반환경이 마련된다면 내·외부의 통신에 대한 풀 패킷을 체크해야 하지 않을까 생각합니다. 풀 패킷을 저장한 후에 1차적으로 자동화된 분석 시스템에서 검증하고, 2차적으로 특이한 파일은 분석인력이 수행하거나 C&C 및 특정 서버와 통신시 전송되는 패킷을 풀 패킷 내에서 선별하여 해당 패킷에 대한 분석이 필요하겠습니다.

[여동균 이글루시큐리티 보안관제팀장(ydk0034@naver.com)]

대부분의 솔루션이 ‘알려진’ IP 혹은 URI 기반으로 C&C 서버에 대해 통신하는 것을 차단합니다(1.1.1.2 IP가 C&C서버일 때 1.1.1.2로 접속을 차단). 그러나 일부 보안 솔루션은 기본적으로 ‘알려진’ C&C 서버와의 통신뿐만 아니라, 고객사 내부로 유입된 파일을 가상머신에서 실제로 실행해 본 후, 악성코드로 판별된 파일이 외부로 통신을 시도하는 IP까지 확인해 ‘알려지지 않은’ C&C 서버로의 통신도 탐지·차단합니다.

[장호석 투씨에스지(hsjang@tocsg.co.kr)]

비규약, 오류발생 유도, 비유효 통신을 반복 요청할 시에 통신 요청 기법과 반복의 횟수 등을 보안정책으로 차단할 수 있습니다. 다만, 통신규약을 어기고 비규약 통신을 통해 상대 시스템의 통신 버퍼에 오버플로우를 만드는 등의 방법으로 상대 시스템을 장악하는 기법은

고난이도 기법이고 흔히 쓰는 기법이 아닙니다.

최근 APT 공격의 수법은 주로 악성문서를 이용한 공격을 많이 하는 추세라고 볼 수 있습니다. 이는 고급 포맷의 문서(Rich Document)에 기묘한 방법으로 악성코드를 삽입하는 방법으로, 통신을 통해 전달된 실행코드를 포함한 문서(Rich Document)를 열었을 때 메모리 버퍼 오버플로우 등의 시스템 오류를 내어 권한을 취득하거나 실행파일을 심어두고 PC를 제어하는 방식입니다.

[소프트캠프]

APT 공격은 정교한 악성코드와 공격기술을 활용해 기업에 침투하고 눈치채지 못하게 기밀정보를 유출시킵니다. 이러한 APT 공격은 최대한 빨리 공격을 탐지하고 대응하여 피해를 확산시키지 않는 것이 중요하므로 시중에 나온 APT 솔루션을 도입하는 것을 추천합니다.

[한국산업기술보호협회 중소기업기술지킴센터]

[권 준 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)

.jpg)

THJ.jpg)

.jpg)

TH.jpg)

th.jpg)

.png)