아직은 호주와 러시아 안드로이드 사용자만 노려

[보안뉴스 문가용] 새롭게 등장한 안드로이드 트로이목마인 엑스봇(Xbot)이 호주와 러시아의 사용자들을 노리고 있는 가운데 멀웨어 자체 내에 없는 기능이 거의 없다는 분석이 나오고 있다.

보안 전문업체인 팔로알토 네트웍스(Palo Alto Networks)는 이번 주 엑스봇에 대한 경고를 발령하며 “굉장히 다양한 방법으로 악성 행위를 할 수 있다”고 발표했다. “여기에는 은행 크리덴셜과 신용카드 정보를 훔치는 것, 원격에서 안드로이드 기기를 잠그는 것, 외부 저장소에 저장된 데이터를 암호화하는 것, 그러고 나서 랜섬을 요구하는 것 등이 포함됩니다.”

그런데 이뿐만이 아니다. 엑스봇은 문자메시지를 가로챌 수도 있으며 안드로이드 기기에서 연락처 정보도 훔칠 수 있다. 이를 통해 금융기관 등이 가끔씩 인증 과정을 위해 요청하는 모바일 거래 인증번호도 훔쳐낼 수 있다.

그나마 다행인 건 아직까지 공격 대상이 호주와 러시아의 안드로이드 사용자로 국한되어 있다는 것이다. 엑스봇 해커들이 은행계좌 관련 정보 및 신용카드 정보를 훔치는 과정에서 피해자들을 속이기 위해 만든 피싱 웹 페이지들은 일곱 개의 대규모 은행들이 고객들에게 발행한 모바일 앱의 정보를 스푸핑하는 기능을 가지고 있는데, 이중 여섯 개는 호주에 있는 은행들이다.

그러나 공격 대상이야 마음만 먹으면 바꾸거나 확장할 수 있는 것이라 이것이 좋은 소식이라고 말하는 건 우습다. 오히려 멀웨어가 다양한 기능을 수행하고 있으며, 이 기능이란 것이 아직도 추가되고 있다는 사실이 업계를 긴장시키고 있다. “다양한 기능 때문에 표적에 따라 맞춤형 공격을 더 정교할 수 있게 해주고, 이 표적이란 걸 자유자재로 가져갈 수 있죠.” 결국 공격 대상이 확장되는 건 시간문제에 불과하다는 것.

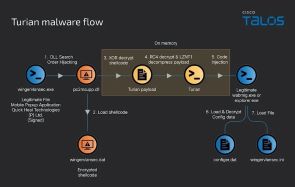

엑스봇은 설치 직후 C&C 서버로 접속해 피싱 공격을 실시한다. 특히 사용자가 구글 플레이나 은행 앱을 사용할 때 활발히 활동한다. 진짜와 흡사한 가짜 페이지를 화면에 출력시켜 사용자가 아무런 의심없이 로그인 암호나 인증번호를 입력하도록 하는 것이다. 그리고 이 정보는 C&C 서버로 전송된다.

원격의 C&C 서버는 엑스봇으로 다양한 ‘지침’들을 보낸다. 기기를 무음모드로 바꾸라고 한다든지, 무음모드인 동안 암호를 바꾸거나 데이터의 암호화를 하라고 한다든지 말이다. 엑스봇 멀웨어는 랜섬웨어의 협박문구도 출력할 수 있어 여차하면 랜섬웨어로도 활용이 가능하다. 그러나 아직 랜섬웨어로서 활용된 적은 보고된 적이 없고, 오히려 사용자가 화면을 더 오래 켜놓게 하려는 장치로 활용된다. 또한 암호화 방식이 그다지 복잡하지 않아 복구도 간편한 편이라는 게 팔로알토 측의 설명이다.

다른 멀웨어들도 그렇지만 엑스봇이 가지고 있는 다채로운 기능들은 선배 및 동료 멀웨어들이 가지고 있는 기능들을 차용하거나 답습한 것이다. 현재 업계 내에서는 2014년에 처음 등장한 올린(Aulrin)이 엑스봇의 조상이라는 게 중론이다. 올린 역시 엑스봇이 지금 보여주고 있는 여러 가지 기능을 가지고 있어 세상을 경악케 했다. “엑스봇의 초기 샘플은 2015년 5월에 처음 발견되었습니다. 올린과 함께 나란히 분석을 해보니 제작자가 같아 보이는 정황이 상당 수 나왔습니다. 다만 프로그래밍 언어만 바꾼 것이죠.” 팔로알토의 설명이다.

물론 변화가 전혀 없었던 건 아니다. 분석 및 방어가 보다 더 복잡해진 것이다. “엑스봇 최신 버전에는 덱스가드(Dexguard)라는 난독화 툴까지도 갖추고 있습니다. 안드로이드 앱들을 리버스 엔지니어링 하는 걸 막는 것이죠.”

현재 시점까지도 엑스봇이 정확히 어떤 방식으로 퍼지는 지는 밝혀지지 않고 있다. 다만 몇몇 특정 URL에서의 활동이 두드러진 모습인데, 이와 공격 방식에 어떤 관련이 있다고 보고 있다.

Copyrighted 2015. UBM-Tech. 117153:0515BC

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)

.png)

.jpg)

.jpg)

.jpg)

.jpg)