PC환경에서도 스마트폰 게임 환경 구현으로 전통적인 PC 공격기법 사용 가능

[보안뉴스 김경애] 스마트폰 대중화로 모바일 게임 유저가 급증하고 있는 가운데 모바일 앱을 구동할 수 있는 에뮬레이터가 모바일 게임의 조작을 자동화하는 등 보안위협으로 급부상하고 있는 것으로 드러났다.

에뮬레이터(Emulator)는 다른 장치의 기능적 특성을 복사해 똑같이 실행하도록 설계된 장치이다. 안드로이드 에뮬레이터의 경우 하드웨어 기기 없이 앱 개발을 할 수 있고, 컴퓨터 프로그램의 오류를 수정하는 디버깅을 편리하게 할 수 있다. 뿐만 아니라 악성 앱을 상세히 분석하고, 분석 자동화를 위한 목적으로도 활용되고 있다. 일반인들에게는 메신저, SNS, 게임 앱을 PC에서 편리하게 즐기기 위한 목적으로 사용되곤 한다.

하지만 게이머나 공격자가 에뮬레이터를 사용해 악의적으로 게임을 조작할 수 있는 위험성이 발견됐다.

일례로 애니팡 게임의 경우 PC 에뮬레이터에서 구동하고 조작을 자동화해 고득점을 올리는 프로그램이 개발돼 사용된 바 있으며, 안드로이드 에뮬레이터를 기반으로 제작한 모바일 게임 자동화 프로그램을 판매해 금전적인 수익을 얻으려는 사례도 발생한 바 있다.

구글 플레이 마켓에서는 레이븐 게임 자동화 프로그램을 광고한 사례가 발견되기도 했다. 또한, 윈도우 환경에서 게임 메모리 조작을 위한 오픈소스 도구인 치트 엔진(Cheat Engine)과 안드로이드 에뮬레이터인 블루스택(BlueStacks)를 활용해 모바일 게임을 디버깅하고 메모리를 조작하는 방법도 사용되고 있다.

에뮬레이터 보안문제에 대해 前 게임빌 강선명 실장은 “PC환경에서도 스마트폰 게임 환경을 그대로 구현할 수 있어 전통적인 PC 공격기법을 그대로 사용할 수 있다”며 “안드로이드는 데스크탑 OS에 비해 역사도 짧고 보안대책 수준이 낮아 프로세스를 통제하거나 메모리 조작, 통신데이타 조작 등 모바일 공격 기술보다 더 강력한 데스크탑 공격기술을 활용할 수 있다”고 지적했다.

이어 강선명 실장은 “에뮬레이터를 통해 안드로이드 단말기가 실행되는 거라 실제로 출시된 안드로이드 운영체제보다 더 취약한 형태로 실행시킬 수 있다”며 “에뮬레이터에서는 루팅된 상태나 보안이 해제된 상태에서 손쉽게 실행할 수 있으며 수정된 OS(커스텀OS)로도 실행할 수 있어 이러한 환경에서 실행된 모바일 앱은 실제 스마트폰 보다도 보안에 취약할 수 있다”고 설명했다.

클라이언트 측면에서 에뮬레이터를 탐지할 수 있는 효과적인 방법의 경우 한국정보보호학회 논문지가 발표한 ‘모바일 게임 보안을 위한 안드로이드 에뮬레이터 탐지방법에 관한 연구’에 소개되어 있다. 해당 논문에 따르면 △터치 면적 정보를 수집하는 방법과 가속도 센서의 X축 정보를 수집하는 방법 △서버/네트워크 측면에서 모바일 게임 앱에서 에뮬레이터로 판단할 수 있는 정보를 수집해 서버로 전송하는 방법 △네트워크 패킷만을 활용해 에뮬레이터 여부를 탐지하는 방법을 제시했다.

터치 면적 정보와 가속도 센서의 X축 정보를 수집하는 방법의 경우 실제 안드로이드 기기에서 블루투스 마우스나 삼성의 Spen과 같은 입력도구를 사용하면 터치 면적이 0.0값으로 수집될 수 있어 일정 부분 탐지가 가능하다는 것.

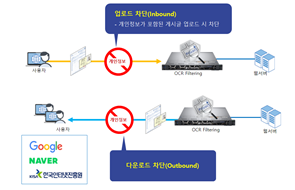

모바일 게임 앱에서 에뮬레이터로 판단할 수 있는 정보를 수집해 서버로 전송하는 방법도 있다. 공격자는 앱을 분석해도 에뮬레이터 탐지와 관련돼 함수를 발견하기 어려워 기능 제거가 쉽지 않기 때문에 게임 업체는 필요한 시점에서 에뮬레이터로 판단되는 접속을 차단하거나 게임을 종료시키는 등 제재를 가할 수 있게 된다.

또한, 네트워크 패킷을 활용하는 방법이 있는데, TTL(Time To Live)값을 이용해 모바일 게임서버로 도착하는 패킷이 64보다 크면 에뮬레이터로 판단할 수 있다. 단, 윈도우 레지스트리를 조작해 기본 TTL값을 변경한 경우나 에뮬레이터가 리눅스, 맥OS에서 동작되는 경우에는 탐지가 제한적이라는 문제가 따른다.

이렇듯 급증하는 에뮬레이터 위협으로부터 모바일 게임 유저를 보호하고, 게임 보안을 강화하기 위해 게임개발 업체는 잠재적인 위험 요소인 에뮬레이터를 미리 탐지하고, 탐지시 접속을 차단할 수 있도록 방법을 다각도로 마련해야 할 것으로 보인다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

TH.jpg)

th.jpg)