세계일보·개소문닷컴 등 언론·커뮤니티 사이트 통한 악성코드 유포

[보안뉴스 김태형] 지난 주말 국내 주요 언론사 및 대형 커뮤니티 사이트에 최신 제로데이 취약점을 이용해 악성코드가 유포된 정황이 포착됐다.

광고 배너는 광고를 보여주는 웹 사이트에 공통적으로 사용되는 소스로 제공되고 있는데, 이 소스 내에는 광고가 제대로 집행되는지 분석할 수 있는 로그수집 기능이 있다.

그런데 바로 이 부분에 악성코드를 유포하는 링크를 삽입하는 공격이 지난 주말 국내 주요 언론사 및 대형 커뮤니티 등을 포함한 수십여 곳의 사이트를 통해 진행된 정황이 빛스캔 사전탐지예방시스템(PCDS: Pre-Crime Detect System)을 통해 포착된 것.

이 배너 광고는 웹 사이트를 방문할 때 나타나는 창 또는 내부 프레임으로 보여주는 광고를 의미한다. 초기에는 새로운 창이 뜨는 팝업 광고로 인해 많은 이용자의 불편을 초래했지만 이용자가 검색한 단어와 일치되는 광고만 보여주는 등 관련 기술이 발전하면서 주로 광고전문 업체가 관리하는 형태로 사용된다.

▲ 웹 사이트 소스 내에 공통적으로 들어가 있는 배너광고 링크

▲ 웹사이트 내에 악성링크 한줄을 통해서 유포되는 정황 포착

▲ 악성링크 js파일 내에 CVE-2012-4792 + CVE-2013-0422 유포 코드

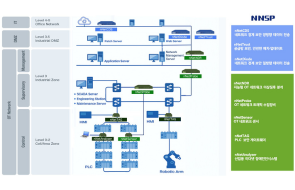

문일준 빛스캔 대표는 “특히, 배너 광고를 통해 유포된 링크는 최근에 발생한 IE 0-day(CVE-2012-4792)와 JAVA 0-day(CVE-2013-0422) 취약점을 활용했다는 점에서 우려할 만한 상황이라고 볼 수 있다”고 설명했다.

그는 “다만 관련 제로데이 취약점은 최근 MS와 Java는 패치됐음에도 이를 또 다시 직접 활용해 국내 커뮤니티 웹 서비스에 대규모로 유포한 정황이 탐지됐으며 그 만큼 공격자들은 비용대비 효과를 충분히 활용하고 있는 것이라고 볼 수 있다”고 덧붙였다.

▲ IE(CVE-2012-4792) + Java (CVE-2013-0422) 구조도

이 배너 광고에서 공통으로 사용하는 소스는 ‘ad.openmatch.co.kr/xxxxx/xxxxxx_xxxxxx_xxxxx_xx.xx.asp’이다. 공격자들은 여기에 공격코드를 심어놓고 방문자들에게 유포했다. 국내 웹 서비스 중 공격코드가 삽입된 대표적인 3곳의 스크린샷 화면이다.

▲ 세계일보 웹 서비스에 삽입된 팝언더 링크

▲ 개소문닷컴 웹 서비스에 삽입된 팝언더 링크

▲ 미디어인뉴스 웹 서비스에 삽입된 팝언더 링크

이처럼 대표적인 3곳 이외에도 아래와 같이 수십여 곳의 웹 서비스에 동일한 광고 배너가 포함되어 있어 악성코드가 유포됐을 가능성이 높은 것으로 추정된다.

- na***ews.c**

- news***e.c**

- http://www.e***.c/**

- http://www.fo/**.**

- http://www.f***times.c/**

- http://www.o***.c/**

- http://www.sp***.c/**

- http://www.ci***.c/**

- g***.d***.c**

- sea****.c**

- no***.**

- ne**.b**.c**

- li***.c**

- http://www.ba***l.c/**

- c***.m*.c**

- st****.m*.c**

- s**.m*.c**

문 대표는 “공격자는 국내 주요 웹 사이트에 공통적으로 들어가 있는 배너광고 내에 공격코드를 삽입시켜 놓고 대량 유포통로로 활용하고 있다는 점은 대단히 심각한 문제”라면서 “이러한 공격코드가 국내에 얼마나 많은 웹 사이트에 유포됐는지는 알 수 없지만 랭키닷컴 등의 방문자·노출횟수 등을 견주어 보면 대규모로 유포됐다고 추정할 수 있으며, 그로 인해 많은 사용자들이 감염된 것으로 보인다”고 설명했다.

그는 “일반 사용자 PC는 일반적으로 백신에 의존하고 있지만 악성링크를 통해 Drive-by-Download 되는 악성파일을 바이러스토탈(http://www.virustotal.com/) 사이트를 통해 확인한 결과, IE 0 day와 Java 0 day 패치가 됐음에도 불구하고 국내 백신뿐만 아니라 해외 유명 백신에서도 진단하지 못하는 결과를 볼 수 있다”고 말했다.

해당 악성파일을 분석한 결과 다운로더 역할을 하는 것으로 분석됐다. 다운로더는 특정 웹 사이트에서 파일을 내려 받게 하고 그 파일이 또 다른 기능의 악성파일을 내려 받게 한다. 공격자는 다운로더 파일을 시스템에 숨겨놓고 자신이 원하는 기능의 악성파일을 내려 받아 공격자의 명령을 수행할 수 있도록 대기하게 한다.

1. xx.moyiza.com/xxx/xxxx.exe 다운로드 시도

2. %SMSvcHost.exe% 생성

▲ CVE-2012-4792 바이러스토탈 사이트 점검 결과 - 국내 백신 미탐지

▲ CVE-2013-0422 바이러스토탈 사이트 점검 결과 - 미보고

문 대표는 “최근 공격은 시간싸움이라고 해도 과언이 아닐 정도로 신속하게 발생하고 사라지는 경향이 있다. 이러한 경향을 대응하기 위해 빠른 대응이 필요하나 현재의 보안제품으로는 감당하기 어려운 실정”이라면서 “최신 JAVA, IE관련 제로데이 취약점을 이용한 악성코드도 상당수 유포되고 있으며, 현재 제조사의 패치가 이루어졌음에도 불구하고 아직까지 활용되고 있다는 점에서 심각하다”고 강조했다.

또한, 그는 “현재 기존의 국내외 백신을 우회하는 기능을 포함한 악성코드가 출현하고 있어 단순히 백신만으로 대응은 불가능한 상황이 됐고 이러한 빠른 공격에 대응하기 위해서는 우선 악성코드를 배포하는 유포지에서 빠르게 탐지해 차단하는 것이 가장 좋은 방법”이라면서 “이미 유포지나 경유지로 사용되고 있는 사이트의 사용자 접속을 네트워크단에서 차단해 악성코드의 감염을 예방하는 것이 바람직하다”고 말했다.

[김태형 기자(boan@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

th.jpg)