AI가 추천한 기본 계정명 노려... 편의성이 보안 약점으로

[보안뉴스 김형근 기자] 체크포인트가 세계 리눅스 서버의 약한 비밀번호를 노리는 고브루트포서(GoBruteforcer) 봇넷의 신종 변종을 발견했다.

[자료: 체크포인트]

이 봇넷은 인터넷에 노출된 FTP, MySQL, PostgreSQL 등 주요 데이터베이스와 파일 전송 서비스에 대한 무차별 대입 공격을 주된 수법으로 삼는다.

현재 약 5만 대 이상 서버가 이 공격에 노출돼 있으며, 수백만개 FTP 및 데이터베이스 서버가 기본 포트를 열어둔 채 위협받고 있다고 체크포인트는 밝혔다.

관리자들이 AI 모델에게 설정 예시를 물었을 때 흔히 추천받는 ‘appuser’나 ‘myuser’ 같은 기본 계정명을 집중적으로 노리는 것이 특징이다.

AI가 생성한 설정 코드를 검토 없이 그대로 복사해 사용한 서버들은 해커들에게 가장 손쉬운 침투 경로가 된다. 보안 설정이 취약한 구형 웹 개발 환경 XAMPP 설치 기기들도 주요 먹잇감이다.

해커들은 1000만개의 유출된 비밀번호 데이터베이스와 대조하는 방법으로 약 2.44%의 높은 성공률로 서버 권한을 획득하고 있다.

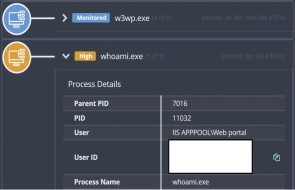

침투한 서버에 IRC 봇을 심어 원격 제어를 수행하며, 분석을 방해하기 위해 가블러(Garbler)라는 도구로 악성 코드를 복잡하게 암호화했다.

감염된 서버는 프로세스 이름을 ‘init’으로 위장해 마치 시스템의 정상적 초기화 과정인 것처럼 관리자 눈을 속이는 은폐 기술을 구사했다.

최근엔 단순 서버 점거를 넘어 트론(TRON)이나 바이낸스스마트체인(BSC) 같은 가상화폐 지갑의 잔액을 스캔하고 탈취하는 도구까지 추가 유포했다.

실제로 한 감염 서버에선 약 2만3000개의 가상화폐 주소가 발견됐으며, 이를 통한 금전 탈취에 성공한 사실이 온체인 분석을 통해 확인됐다.

고브루트포서는 명령제어서버(C2)가 차단되더라도 미리 하드코딩된 예비 주소로 복구하는 강력한 생존력을 갖췄다.

감염된 기기는 초당 약 20개의 IP 주소를 스캔하며, 주변 다른 서버로 빠르게 감염을 확산시키는 유포 노드 역할을 한다. 시스템 CPU 아키텍처를 스스로 감지해 64비트 시스템에선 최대 95개의 공격 스레드를 돌리는 등 효율적 자원 분배 기능을 갖췄다.

공격자들은 탐지를 피하기 위해 클라우드 서비스 제공사나 미국 국방부 소유 IP 대역은 의도적으로 공격 대상에서 제외하는 치밀함을 보였다.

체크포인트는 이 봇넷이 일주일에 수차례 공격 프로필을 교체하며 끊임없이 진화하고 있어 기존 백신만으론 대응이 어렵다고 경고했다.

피해를 막기 위해선 AI가 제안한 기본 설정을 반드시 변경하고, 외부로 노출된 서비스엔 반드시 다중 인증(MFA)을 적용해야 한다.

이 사례는 편리함을 위해 선택한 기본값들이 보안의 가장 취약한 고리가 돼 돌아올 수 있음을 왔음을 보여준다는 평가다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)

.jpg)

.jpg)

.jpg)