사이버 공격자 끈기 학습 속도보다 빠르게 탐지 및 대응해야

[보안뉴스 김형근 기자] 대중에게 사이버 공격은 대개 치밀하게 계획된 시나리오에 따라 기계처럼 정확하게 실행되는 것으로 묘사되곤 한다.

하지만 실제 침해 사고가 발생한 시스템의 윈도우 이벤트 로그와 엔드포인트 탐지 및 대응(EDR) 기록을 분석해 보면, 공격자들 역시 끊임없이 실수하고, 막히면 당황하며, 수차례 시행착오 끝에 간신히 목표를 달성하는 지극히 ‘인간적인’ 모습을 보인다.

보안 기업 헌트리스(Huntress)가 올해 말 분석한 세 건의 사고 사례는 이러한 ‘지저분한 현실’을 적나라하게 보여준다.

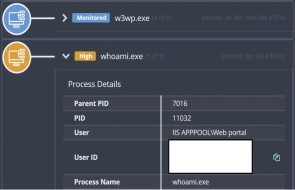

공격자들은 마이크로소프트 웹 서버인 IIS의 취약점을 이용해 초기 침투에 성공했다. 이들은 고랭(Golang) 언어로 제작된 트로이목마 ‘agent.exe’와 오픈소스 원격 제어 도구 스파크랫(SparkRAT) 등을 설치하려 시도했다.

▲헌트리스가 포착한 사이버 공격자 침해 공격 과정 [자료: 헌트리스]

첫 번째 시도에서 윈도우 디펜더에 의해 악성코드가 차단되자, 공격자들이 포기하는 대신 다음 공격에선 아예 디펜더의 탐지 예외 목록에 자신들의 악성코드 확장자를 추가하는 명령을 먼저 내리는 등 ‘학습된 대응’을 보여주었다.

또 이들은 시스템에 지속적으로 상주하기 위해 윈도우 서비스를 등록하려 했으나, 설정 오류와 시스템 제한으로 인해 수차례 실패를 거듭했다.

그럼에도 불구하고 공격자들은 포기하지 않고 도구와 방법을 바꿔가며 수차례 다시 접속하는 집요함을 보였다.

이는 현대의 사이버 공격이 한 번의 완벽한 일격으로 끝나는 것이 아니라, 방어벽에 부딪힐 때마다 전술을 수정하고 적응해 나가는 학습형 프로세스임을 시사한다.

이번 분석은 사이버 보안의 초점을 ‘철통 방어’에서 ‘공격자의 학습 속도보다 빠른 탐지와 대응’으로 전환해야 함을 보여준다고 연구진은 밝혔다. 해커의 완벽한 솜씨가 아니라 끈기와 적응력이 현대 보안 인프라에 가장 큰 위협이 되고 있다는 것이다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)