구글 크롬 제로데이 취약점 이용

[보안뉴스 김형근 기자] 올해 초 구글 크롬의 제로데이 취약점을 악용해 벌어진 사이버 공격 캠페인을 통해 이탈리아 소프트웨어 기업이 만든 스파이웨어가 유포된 것으로 확인됐다.

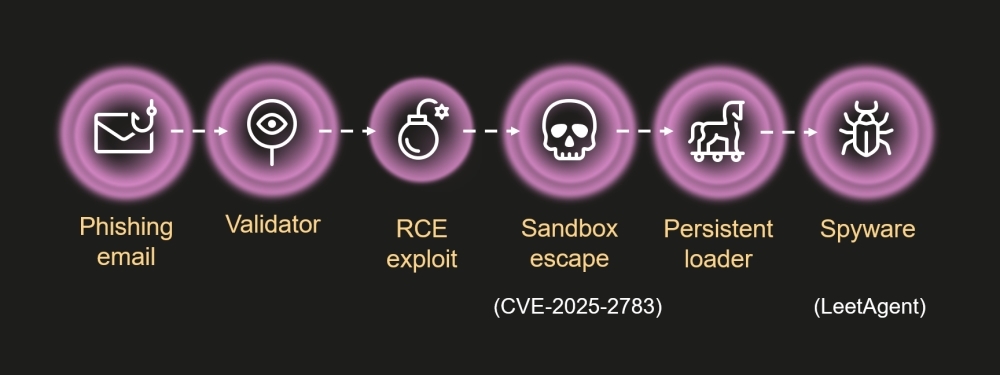

카스퍼스키는 3월 CVE-2025-2783’ 취약점을 이용한 피싱 공격을 포착한 바 있다. 이 취약점은 크롬이나 크로미움 기반 브라우저의 보호 장벽을 무력화할 수 있는 샌드박스 우회(Sandbox Escape) 결함이다.

이 공격은 최소 2024년 2월부터 이어진 것으로 보이며, 카스퍼스키는 이 공격 캠페인에 ‘오퍼레이션 포럼트롤’(Operation ForumTroll)이란 이름을 붙였다. 이 사실이 알려진 후 구글은 취약점을 패치했다.

[자료: 카스퍼스키]

카스퍼스키는 이 공격에 쓰인 멀웨어를 추가 분석, 이 악성코드가 이탈리아 메멘토랩스가 만든 스파이웨어이며 러시아와 벨라루스 정부 기관을 상대로 쓰였음을 확인했다고 밝혔다.

낚시 메일 한 번 클릭에 스파이웨어 감염

이 공격 캠페인에서 공격자들은 ‘프리마코프 리딩스(Primakov Readings) 포럼 초대’ 등의 제목을 단 개인화된 피싱 이메일을 발송했다. 프리마코프 리딩스는 외교관들이 지식과 경험을 공유하는 포럼이다. 수신자가 이메일 속 링크를 클릭하는 것만으로 크롬 취약점이 실행됐다.

공격자들은 메멘토랩스가 개발한 도구를 피해자 시스템에 심었다. 메멘토랩스는 이탈리아 밀라노에 본사를 둔 기업으로 주로 정부 기관을 상대로 스파이웨어를 공급한다. 과거 정부와 기업에 감시 및 침투 기술을 판매해 논란이 됐던 이탈리아 기업 해킹팀(Hacking Team)의 후신이다.

▲오퍼레이션 포럼 트롤 공격 개념도 [자료: 카스퍼스키]

리에이전트 스파이웨어 등장

이번 공격의 목표는 러시아와 벨라루스의 미디어, 대학, 연구 센터, 정부 기관, 금융 기관 등을 대상으로 한 첩보 활동이었다. 카스퍼스키는 이 공격이 무차별적 캠페인이 아니라 고도로 타겟팅 된 스피어 피싱이라고 판단했다.

이 공격에서 메멘토랩스가 개발한 것으로 추정되는 ‘리에이전트’(LeetAgent)라는 새로운 스파이웨어가 발견됐다는 점이 주목된다. 공격 명령에 ‘leetspeak’를 사용한다 해서 이런 이름이 붙었다.

시스템에 침투한 리에이전트는 C2 서버와 연결하여 cmd.exe 명령 실행, 프로세스 실행/종료, 파일 읽기/쓰기, 쉘코드 주입, 키로거 및 파일 탈취 기능을 수행한다. 특히 .doc, .xls, .pdf 등 주요 문서 파일들을 훔쳐낼 수 있다.

더 치명적인 ‘단테’ 스파이웨어와 연결

카스퍼스키는 리에이전트 백도어가 더 정교하고 분석에 대한 회피 능력이 뛰어난 ‘단테’(Dante) 스파이웨어를 직접 실행시킨 사례도 발견했다.

두 공격 클러스터 간에 동일한 영속성(Persistence) 기법과 공유 코드가 발견된 점에 비추어 동일한 공격 그룹의 소행으로 추정된다.

단테는 분석 방지 기능이 강력하며, 일정 기간 명령을 받지 않으면 스스로 흔적을 지우고 사라지는 기능까지 갖추고 있다.

파올로 레지 메멘토랩스 CEO는 카스퍼스키가 발견한 멀웨어가 자사 제품이 맞다고 확인했다. 그는 테크크런치에 “우리 회사의 정부 고객 중 한 곳이 옛날 버전 단테를 사용하다 노출된 것 같다”라고 밝혔다. 다만, 이를 노출한 고객이 어느 나라 정부인지는 밝히지 않았다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)

.jpg)