[보안뉴스 여이레 기자] 보안을 위한 ‘링크 래핑’이 오히려 공격 수단으로 악용되고 있다.

7일 보안 전문기업 클라우드플레어는 사이버 공격자들이 프루프포인트(Proofpoint)와 인터미디어(Intermedia) 같은 보안 업체의 링크 래핑 기능을 악용해 피싱 공격을 수행하는 새로운 위협을 포착했다고 발표했다.

링크 래핑은 원래 사용자를 보호하기 위해 개발된 기술이다. 이메일 내 모든 URL을 보안 업체의 스캔 서비스로 우회시켜 클릭 순간에 악성 사이트를 차단하는 방식으로 작동한다. 하지만 사이버 공격자들이 이 보안 기능을 역이용하기 시작했다.

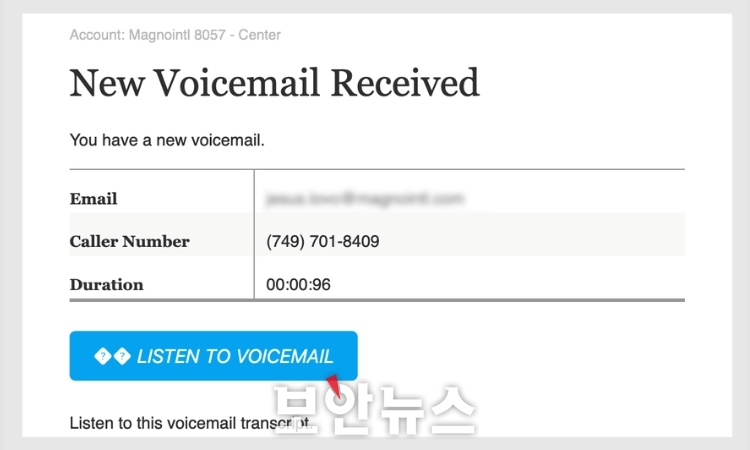

[자료: 클라우드플레어]

클라우드플레어 이메일 시큐리티 팀이 2025년 6~7월 동안 추적한 결과, 공격자들이 프루프포인트나 인터미디어로 보호받는 이메일 계정을 해킹한 후 이를 통해 악성 URL을 ‘세탁’하는 방식을 사용하고 있는 것으로 나타났다.

클라우드플레어가 확인한 피싱 캠페인들은 대부분 마이크로소프트 서비스를 표적으로 삼고 있다. 가짜 마이크로소프트 팀즈 문서 공유, 오피스 365 로그인 페이지, 보안 문서 알림 등으로 위장해 사용자의 자격증명 탈취를 시도한다.

공격자들은 두 가지 주요 방식으로 보안을 우회하는 것으로 분석됐다. 이들은 프루프포인트, 인터미디어로 보호된 이메일 계정을 탈취하고 그 계정에서 악성 링크가 포함된 이메일을 발송한다. 이 링크는 보안 스캐닝 및 래핑을 거치면서도, 클릭 시 최종적으로 마이크로소프트365 자격 증명 탈취 페이지와 같은 피싱 사이트로 리디렉션된다.

또 다른 방식은 Bitly 등 URL 단축 서비스를 먼저 활용해 악성 링크를 한 번 더 난독화하는 것으로 단축된 링크를 다시 래핑하면 ‘URL 단축기 → 래핑 → 피싱 랜딩’의 다단계 리디렉션 체인이 구성돼 피싱 우회 성공률을 극대화한다.

실제 공격 사례를 보면, 음성메일 알림으로 위장한 피싱 이메일에서 ‘음성메일 듣기’ 버튼을 클릭하면 단축 URL → 프루프포인트 래핑 링크 → 마이크로소프트 오피스 365 가짜 로그인 페이지 순으로 이어지는 복잡한 경로를 거치게 된다.

사용자들은 ‘urldefense.proofpoint.com’이나 ‘url.emailprotection.link’ 같은 도메인을 신뢰할 수 있다고 인식하기 때문에 클릭률이 급격히 높아진다.

클라우드플레어는 이러한 링크 래핑 악용 공격을 탐지하기 위해 새로운 머신러닝 기반 탐지 기능을 개발했다고 밝혔다. 과거 캠페인 데이터를 기반으로 다양한 신호를 분석하고, 링크 래핑 URL이 포함된 메시지에 특화된 모델을 적용하는 방식이다.

[여이레 기자(gore@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.gif)

.jpg)

.jpg)

.jpg)

.jpg)