ChaCha8+RSA 알고리즘 채택…시스템 복원 방해 및 조건부 암호화

자료 암호화·유출 협박 ‘이중공격’…민감 데이터 이미 유출 가능성도

[보안뉴스 여이레 기자] 국내 최대 보증보험사인 SGI서울보증이 해킹으로 전산 시스템 전체가 마비된 가운데 해킹 정황과 경로 등에 대한 궁금증이 증폭되고 있다.

▲SGI서울보증 공지 [자료: SGI서울보증 홈페이지]

16일 <보안뉴스>가 긴급 입수한 자료에 따르면 SGI서울보증은 7월 14일 새벽 원인을 알 수 없는 경로를 통해 ‘건라’(Gunra) 계열의 랜섬웨어에 감염됐다. 건라는 콘티v2(Conti v2)기반의 신종 랜섬웨어로 2025년 4월 처음 등장했다.

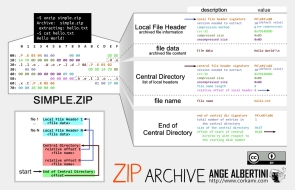

기술적 분석 결과 공격자는 감염 직후 보안 백신 및 데이터베이스 관련 주요 프로세스를 먼저 종료시켜 방어 체계를 무력화했다. 이후 시스템 전체 드라이브를 순회하며 파일을 탐색한 뒤 크기 조건에 따라 세밀하게 구성된 암호화를 수행한 것으로 나타났다.

1MB 이하 파일은 전체 암호화를 진행했고 1MB~5MB 사이 파일은 앞부분 1MB만 부분 암호화했다. 5MB 이상 파일은 전체 크기의 7%를 기준으로 3개 지점(청크)을 암호화했다. 암호화 알고리즘은 ChaCha8 + RSA 복합 방식을 탑재해 단순 복호화로는 복원이 불가능하며 높은 연산 난이도를 요구한다.

공격자는 시스템 복원 기능을 방해하기 위해 쉐도우 복사본 삭제 명령(WMIC.exe를 활용한 명령어 실행)까지 실행했다. ‘stopmarker’ 파일이 발견될 경우 해당 디렉토리의 암호화를 중단하는 조건도 포함돼 있었다.

공격자는 파일을 암호화해 ‘.ENCRT’ 확장자를 붙였고 톡스(Tox) ID를 통해 협상 접촉을 시도한 것으로 알려졌다. 보안 전문가들은 건라 랜섬웨어 조직이 자료 암호화와 유출 협박을 병행하는 이중 협박 방식을 사용하므로 이미 SGI서울보증의 민감 데이터가 외부로 유출됐을 가능성도 배제할 수 없는 상황이라고 분석하고 있다. 다만 현재까지 유출 여부와 2차 피해에 대한 분석은 금융보안원과 관련 기관을 중심으로 진행 중이다.

또 건라가 보통 5일 이내 협상에 응하지 않을 경우 파일 복호화 키 제공 거부 및 유출 데이터를 다크웹에 공개하는 협박하는 방법을 사용하므로 17일까지 시스템 복구 예상을 발표한 SGI서울보증이 랜섬웨어 조직 건라와 협상을 했는지에 대해서도 윤리적 의문이 제기된다.

[여이레 기자(gore@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.png)

.png)

.jpg)

.jpg)

.png)