판매자, 유심 정보는 ‘읽을 수’ 없고, ‘쓸 수’만 있다고 공지...유심 라이터로 복제 유심 제작 가능

[보안뉴스 원병철 기자] SKT 해킹으로 2500만 가입자의 불안이 높아지고 있는 이때, 온라인에서 유심(USIM)은 물론 유심에 정보를 기록할 수 있는 유심 라이터(USIM Writer)가 판매 중이라 우려가 커지고 있다. 유심 라이터는 심스와핑 공격에 필요한 도구로 악용될 수 있어서다.

▲아마존과 알리익스프레스에서 판매 중인 유심 라이터 [자료: 보안뉴스]

이번 SKT 해킹 사건에서 가입자들이 가장 걱정하는 것은 훔친 유심 정보로 ‘복제 유심’을 만든 뒤, 이를 이용해 다시 ‘복제 휴대전화’을 제작할 경우 심각한 피해를 야기할 수 있는 ‘심스와핑(SIM Swapping)’ 공격이다.

심스와핑 공격은 세계 곳곳에서 실제 발생한 공격으로, 특히 2020년 캐나다에서 심 스와핑 공격으로 수천만달러의 돈을 훔친 조직의 일원이 체포돼 입건됐다. 2021년에는 미국 대표 통신사 중 하나인 티모바일(T-Mobile)에서 고객 데이터가 유출되는 사건이 있었는데, 이때 공격자들은 유출된 데이터를 악용해 심스와핑 공격을 펼친 바 있다. 한국에서도 <보안뉴스>가 단독 보도한 심스와핑 기획 시리즈를 통해 많은 피해자가 발생한 것이 알려졌다.

공격 수법은 동일했는데, 피해자가 자는 새벽 불법 복제된 복제 유심을 공기계에 넣어 ‘유심 기변’을 진행한 후, 비밀번호 변경과 본인확인 인증 등을 통해 메일과 카카오톡은 물론 암호화폐 앱의 계정정보를 탈취했다.

심스와핑 공격에서 꼭 필요한 것이 3개가 있는데, 바로 ①가입자 유심 정보 ②가입자 개인정보 ③유심 정보를 기입할 유심과 유심 라이터(USIM Writer) 등이다. 이번 SKT 사건을 통해 탈취된 것이 바로 ①가입자 유심 정보다. 현재까지 알려진 바로는 ②가입자 개인정보가 탈취됐는지 알 수 없지만, 4월 30일 진행된 과학기술정보방송통신위원회의 청문회에서 유영상 SKT 대표가 “최악의 경우 전체 가입자 정보 유출 가능성을 염두에 두고 준비하는 중”이라고 밝힌 만큼 가능성이 없지 않은 상황이다.

마지막 ③유심과 유심 라이터 역시 현재 아마존과 알리익스프레스에서 쉽게 구입할 수 있다. 아마존과 알리익스프레스에서 판매하는 유심 라이터는 대부분 비슷한 제품이었으며, 판매자 역시 대부분 중국 회사였다. 대부분 4G(LTE)지만 5G도 검색하면 찾을 수 있었다.

▲유심 KI 정보는 해킹을 통해서만 구할 수 있다는 유심 라이터 판매자 [자료: 보안뉴스]

유심 라이터 판매자는 제품 정보에 “이 제품은 전문 엔지니어에게 제공되며, 유심 프로그램에 대한 지식이 필요하다”면서, “유심에 대해 잘 모르는 사람은 구매하지 말라”고 조언했다. 또한 “ICCID, IMSI, KI, OP/OPC 등 데이터가 있을 경우 유심에 기록해 테스트할 수 있다”고 강조했다.

참고로 유심 라이터 판매자가 언급한 ICCID(Integrated Circuit Card Identifier)는 유심에 할당된 고유한 식별번호이며, IMSI(International Mobile Subscriber Identity)는 이동통신가입자식별번호다. 또한 KI(Authentication Key)는 가입자 식별키를 말하며, OP(Operator Key)와 OPC(Operator Code)는 가입자 인증을 위한 암호키를 말한다.

또 다른 판매자는 “이 유심 라이터는 유심의 정보를 읽을 수 없으며 KI와 같이 데이터를 직접 보호할 수 없다”면서, “KI는 해킹으로만 얻을 수 있다”고 설명했다.

즉, 해당 유심 라이터는 유심의 정보를 읽어 주요 정보를 파악하는 것은 불가능하며, 오직 알고 있는 정보를 유심에 넣는 것만 가능하다는 얘기다. 이 때문에 이번 SKT 해킹을 통해 얻은 정보만 있다면 유심과 유심 라이터를 통해 복제 유심 제작이 가능하다.

이처럼 복제 유심 제작을 위한 3가지 조건 가운데 ①가입자 유심 정보와 ③유심 정보를 기입할 유심과 유심 라이터는 이미 충족된 상태다. ②가입자 개인정보 역시 유출 가능성이 있는 상황이다. 유출 가능성이 없다고 할지라도 이미 다크웹 등에서 휴대전화번호를 포함한 개인정보를 구할 수 있는 만큼, 심스와핑이나 탈취한 스마트폰을 이용한 2차, 3차 공격 가능성 역시 완전히 배제할 수 없다.

이에 SKT 가입자들은 정부와 SKT, 그리고 <보안뉴스> 등의 언론에서 발표하는 보안대책을 반드시 확인하고 최대한 준수하려는 노력이 필요하다.

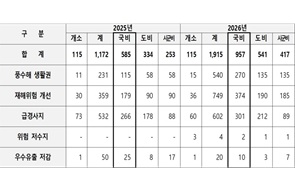

한편, 과기정통부는 지난 ‘SKT 침해사고 조사 중간 점검’을 통해, 가입자 전화번호, 가입자 식별키(IMSI) 등 유심 복제에 활용될 수 있는 4종과 유심 정보 처리 등에 필요한 SKT 관리용 정보 21종이 유출됐다고 밝혔다. 다만 단말기 고유식별번호(IMEI) 유출은 없었으며, 유심보호 서비스에 가입하면 심스와핑을 막을 수 있다고 설명했다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.gif)

.png)

.jpg)