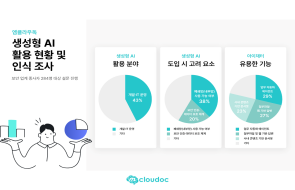

유형별 분류로는 트로이목마 51%, 랜섬 14%, 바이러스 7% 순

[보안뉴스 김영명 기자] 5월 한 달 동안 활동했던 악성코드를 조사한 결과 해킹포럼에서 INC 랜섬(INC RANSOM) 랜섬웨어의 소스코드 판매 소식이 전해졌다. 또한 10년 전에 발견된 취약점을 이용한 골든(Goldoon)과 Google Play 업데이트 앱으로 위장한 안티돗(Antidot) 악성코드가 알려졌다. 이외에도 이스라엘 시스템과 아세안(ASEAN, 동남아시아국가연합) 정부를 각각 표적으로 하는 비비(BiBi) 악성코드 변종과 블러드알케미(BloodAlchemy) 악성코드가 발견됐다.

[이미지=gettyimagesbank]

잉카인터넷 시큐리티대응센터는 5월 1일부터 31일까지 국내외에서 수집된 악성코드 현황을 조사했다. 이를 유형별로 비교했을 때 트로이목마(Trojan)가 51%로 가장 높은 비중을 차지했고, 랜섬(Ransom)이 14%, 바이러스(Virus)가 7%로 그 뒤를 따랐다.

보안업체 포티넷(Fortinet)은 5월 초에 ‘골든(Goldoon)’이라는 새로운 리눅스 봇넷을 발표했다. 포티넷은 골든 봇넷이 감염시킨 시스템과 공격자의 C&C 서버가 지속해서 연결될 수 있도록 설정한다고 전했다. 또한 봇넷의 유포 과정에서 10년 전에 발견된 D-Link 라우터의 CVE-2015-2051 취약점을 사용한다는 특징이 있다고 설명했다. 해당 취약점을 악용하면 공격자는 HTTP 요청을 이용해 감염된 시스템에서 임의의 명령을 실행할 수 있다. 포티넷 측은 이 봇넷이 계속해서 진화하고 있기 때문에 가능할 때마다 패치와 업데이트를 적용할 것을 권고했다.

▲2024년 5월 악성코드 유형별 비율[자료=잉카인터넷 시큐리티대응센터]

5월 중순에는 ‘INC 랜섬(INC Ransom)’의 소스코드 판매 게시글이 해킹포럼에서 발견된 소식이 전해졌다. 해당 게시글에서 언급된 기술 세부사항은 실제로 INC 랜섬의 공개 분석 내용과 일치했다. 이 외에도 랜섬웨어 조직의 데이터 유출 사이트에 2~3개월 이내에 사이트가 폐쇄될 예정이라는 문구와 함께 이전할 사이트 주소가 공지된 것으로 알려졌다. 현재는 해당 조직의 기존 사이트에 접속이 가능한 상태이지만, 사이트 폐쇄와 소스코드 판매에 관한 내용은 확인되지 않는다. 또한 새로운 데이터 유출 사이트에는 약 80개의 피해 업체 게시글이 확인되고 있다.

보안업체 사이블(Cyble)의 연구팀에서 Google Play 업데이트 애플리케이션으로 위장한 ‘안티돗(Antidot)’ 뱅킹 트로이 목마를 발견했다. 공격자는 Google로 위장해 보안 업데이트를 촉구하는 문구와 함께 해당 악성코드의 다운로드 링크를 전송한다. 사용자가 악성코드를 설치해 실행하면 은행 앱 화면을 사칭한 오버레이 공격과 화면 캡처 및 키로깅 공격으로 금융 정보를 수집한다. 이에 대해 연구팀은 알 수 없는 발신자가 보낸 링크나 첨부 파일을 주의하고 공식 스토어에서만 앱을 설치할 것을 권장했다.

최근 이스라엘 시스템을 중점으로 공격하는 ‘비비(BiBi)’ 악성코드의 변종이 발견됐다, 해당 악성코드는 비시스템 파일을 무작위 데이터로 손상시킨 후 ‘BiBi’ 문자열을 포함한 랜덤 확장자를 추가한다. 또한 디스크에서 파티션 정보를 제거해 사용자가 데이터를 복구하는 것을 더 어렵게 만든다. 보안업체 체크포인트(Check Point) 측은 리눅스와 윈도 운영체제 모두에서 변종이 발견됐으며 각각 고유한 특성을 가지면서 동작의 차이가 있다고 덧붙였다. 특히 리눅스 버전은 사용 가능한 CPU 코어 수에 따라 스레드를 생성하며, 윈도 버전은 특정 확장자를 공격 대상에서 제외하는 특징이 있다고 전했다.

보안업체 이토츄(ITOCHU)의 연구원이 ASEAN 정부를 대상으로 유포된 ‘블러드알케미(BloodAlchemy)’ 악성코드를 발견했다. 공격자는 손상된 VPN 관리자 계정을 이용해 네트워크에 침입한 후 정상 프로세스에 악성 DLL을 로딩한다. 악성 DLL은 바이너리 파일에서 최종 페이로드인 ‘BloodAlchemy’를 추출해 실행하는 로더의 역할을 수행한다. 이토츄 측은 해당 악성코드가 샌드박스 환경을 탐지하면 실행을 중단하는 분석 방지 기능을 갖췄다고 설명했다. 또한 ‘딥랫(Deep RAT)’의 변종이며 중국 정부가 후원하는 것으로 알려진 해킹 그룹에서 자주 사용하는 도구라고 덧붙였다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)

.jpg)

.jpg)

.png)

.jpg)