[보안뉴스 김경애 기자] 매우 정교하고 탐지가 어려운 전술을 펼치는 이란의 공격 그룹 UNC1549가 이스라엘과 중동의 항공우주, 방산 산업을 집중 공격한 것으로 분석됐다.

▲가짜 채용 웹 사이트(1stemployer[.]com), UNC1549이 사용한 것과 유사한 템플릿 사용[이미지=멘디언트]

미국 시각으로 지난 26일 맨디언트는 “최근 이란과 연계된 것으로 보이는 스파이 활동이 포착됐다”며 “이스라엘과 하마스 간의 전쟁을 주제로 한 특정 캠페인으로, 이들의 스파이 활동은 최근 이스라엘과 하마스 간의 긴장이 고조되는 상황에서 특히 주목받고 있다”고 밝혔다.

이어 멘디언트는 “이번 활동을 주도한 UNC1549는 방위산업과 관련된 기관을 대상으로 공격 활동에 나섰는데, UNC1549와 이란의 이슬람 혁명수비대가 연결되어 있을 가능성이 있다”며 “Tortoiseshell은 이란의 이슬람 혁명수비대(IRGC)와 공개적으로 연결된 위협 행위자로, 과거에 방위 업체와 IT 업체를 대상으로 공급망 침해를 시도한 바 있다”고 밝혔다.

해당 캠페인은 하마스가 납치한 이스라엘 인질의 귀환을 요구하는 ‘지금 그들을 집으로 데려오자(Bring Them Home Now)’ 운동으로 위장하고 있다. 이러한 활동은 2022년 6월부터 확인됐으며, 2024년 2월 현재까지 계속되고 있다. 이 활동은 주로 중동 지역을 중심으로 이루어지고 있지만, 전 세계적으로 활동하는 조직이 대상이다.

이번 캠페인 활동에서는 공격자가 자신의 활동을 숨기기 위해 다양한 기술을 사용하고 있다. 특히 마이크로소프트 애저(Microsoft Azure) 클라우드 인프라 사용과 MINIBIKE와 MINIBUS라는 두 가지 백도어 확산을 위해 사회공학적 기법(Social Engineering)을 동원했다.

UNC1549의 특성

UNC1549의 특성으로는 첫째, UNC1549가 Tortoiseshell과 Smoke Sandstorm/BOHRIUM의 활동이 겹치는 부분이 있다. 일례로 2023년 11월에 MINIBUS 맬웨어를 포함한 가짜 채용 웹사이트(1stemployer[.]com)가 발견됐는데, 이 웹사이트는 이전에 UNC1549가 사용했던 가짜 채용 웹 사이트(careers-finder[.]com)와 같은 디자인 템플릿을 사용했다.

둘째, 이번 캠페인에서 MINIBUS 백도어가 ‘1stemployer[.]com’라는 가짜 채용 웹사이트에 업로드됐는데, 이 웹사이트는 UNC1549가 2022년 초에 사용했던 ‘careers-finder[.]com’와 같은 내용을 담고 있다. 두 웹사이트 모두 “지원자의 경력과 교육 배경을 고려해 해당 기술과 전문성을 찾는 회사에 소개했다”는 문구를 사용했다.

셋째, 이번 캠페인은 .NET 애플리케이션을 통해 악성코드를 전달했으며, 가짜 하마스 관련 애플리케이션을 통해 MINIBUS 백도어를 배포했다. 공개 보고서에 따르면 UNC1549와 연계된 Tortoiseshell은 이란 혁명수비대와 연결될 수 있다. 맨디언트는 2022년 중반에 이란과의 연관성을 보여주는 잠재적인 도구 테스트를 관찰했다.

2022년 6월에는 이란에서 초기 MINIBIKE 인스턴스가 공개 악성코드 리포지토리에 제출됐다. 이 MINIBIKE 인스턴스는 이란에 지리적으로 위치한 VPS와 통신했다. 이때 사용된 MINIBIKE 버전에는 악성코드를 포함한 파일을 실행하도록 유혹하는 유인물로 합법적인 마이크로소프트 쉐어포인트 애플리케이션 사용이 특징이다. 이러한 특징은 나중 버전에서 변경됐다. 이는 해당 활동이 초기 도구 테스트 단계였음을 나타낸다.

전망

이번 캠페인은 2024년 2월까지 활발히 진행 중이며 중동 지역의 항공우주 및 방위 산업을 겨냥하고 있다. 이 활동의 주요 대상은 이스라엘과 UAE이며 튀르키예, 인도, 알바니아가 대상이다. 이들 지역의 조직에서 수집한 정보는 이란의 전략적 이익과 연계될 수 있다. 스파이 활동뿐만 아니라 군사 작전에서도 사용할 가능성이 있다. 이는 UNC1549 공격 그룹과 이란의 이슬람 혁명수비대 사이의 잠재적인 연계를 통해 강조된다.

이번 캠페인은 특히 맞춤형 채용 테마 유인물과 클라우드 인프라를 활용한 명령제어(C&C) 통신으로 활동을 숨겼다. 이러한 회피 기술은 방어자가 침해 활동을 예방하는 것과 탐지하고 대응하는 것을 어렵게 만든다.

공격 라이프사이클

UNC1549가 진행 중인 캠페인은 초기 단계서 접근 권한을 확보하기 위해 주로 스피어피싱과 자격증명 수집(Credential Harvesting) 두 가지 방법을 사용했다. 이 공격은 몇 단계로 진행된다. ①스피어피싱 이메일이나 소셜 미디어를 통해 공격대상에게 이스라엘, 하마스 관련 내용이나 채용 제안이 담긴 가짜 웹사이트로 유도하는 링크를 보낸다. 이 웹사이트들은 사용자가 방문하면 악성코드를 다운로드하게 만든다.

▲하마스가 납치한 이스라엘인의 귀환을 촉구하는 캠페인 화면[이미지=멘디언트]

가짜 채용 제안은 항공우주나 열화상 분야 같은 기술 및 방위산업계 종사자가 대상이다. 2023년 동안 이런 가짜 채용 웹사이트들이 자격증명을 수집하고 악성 페이로드를 호스팅하는 데 사용된 것이 포착됐다.

▲항공우주 회사인 보잉(Boeing)을 가장한 가짜 로그인 페이지[이미지=멘디언트]

②악성 페이로드는 일반적으로 두 가지 요소를 포함한 압축 파일로 구성된다. MINIBIKE 또는 MINIBUS 같은 독특한 백도어로 이들은 2022년(MINIBIKE)과 2023년(MINIBUS)부터 사용돼 왔고, 풀 백도어 기능을 제공한다. 원드라이브(MINIBIKE) 또는 MINIBUS 경우 가짜 웹사이트에 호스팅된 하마스가 납치한 이스라엘인과 관련된 내용을 제공하는 맞춤형 애플리케이션과 같은 유해하지 않은 유인물이 포함돼 있다.

▲MINIBUS에 의해 사용된 유인물 내용, ‘지금 그들을 집으로 데려오자’ 운동[이미지=멘디언트]

③이번 캠페인은 마이크로소프트 애저 클라우드 인프라를 사용해 C&C 통신을 설정한 다음 MINIBIKE 또는 MINIBUS 백도어를 통해 장치를 침해하고 페이로드를 설치한다. 공격자는 침투한 장치에서 정보를 수집하고, 이를 활용해 대상 네트워크 내 다른 장치에 접근할 수 있는 발판을 마련한다. 공격자는 LIGHTRAIL이라는 독특한 터널러를 사용해 네트워크 확장 단계를 지원할 수 있다.

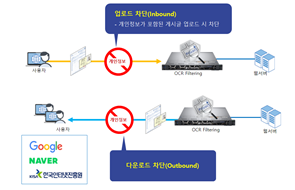

UNC1549의 캠페인은 활동을 숨기기 위해 여러 회피 기술을 사용했다. 마이크로소프트 애저 인프라를 C&C 통신 및 호스팅에 악용해 합법적인 네트워크 트래픽과 구분하기 어렵게 만든다. 특히, 이스라엘과 UAE 같은 대상 국가에 위치한 서버를 활용해 활동을 위장했다. 네트워크 방어자가 합법적으로 인식할 수 있는 문자열을 포함하는 도메인 명명 방식을 사용했다. 예를 들어 국가 이름, 조직 이름, 언어 또는 대상 부문과 관련된 설명이 포함된다.

다양한 IT 및 기술 관련 구인 정보를 제공하는 유인물을 사용했고, 가짜라고 의심할 수 없는 유인물을 제공했다.

▲드론 제조 회사인 DJI을 가장한 가짜 채용 제안[이미지=멘디언트]

[자료=멘디언트]

MINIBIKE : 탐지가 어려운 백도어

UNC1549 활동에서 이들은 맞춤형 악성코드 패밀리를 사용했다. MINIBIKE는 C++로 작성한 맞춤형 악성코드로 2022년 6월 이후부터 사용됐다. MINIBIKE는 디렉토리 및 파일 탐색, 시스템 파일 및 정보 수집, 파일 업로드, 추가 프로세스 실행 등 다양한 백도어 기능을 제공한다. MINIBIKE 플랫폼은 세 가지 요소로 구성되며, 이들은 스피어피싱을 통해 전달되는 아카이브 파일 안에 포함된다.

MINIBIKE 백도어는 보통 .dll 또는 .dat 파일 형태로 제공된다. 시스템의 검색 경로를 조작해 악성코드를 실행하도록 하는 SoC(Search-order-Hijacking) 방식으로 실행되는 런처는 MINIBIKE를 배포하고 레지스트리 키를 통해 프로그램의 지속성을 확보한다.

합법적 또는 가짜 실행 파일은 악성 MINIBIKE 배포를 숨기는 데 사용된다. 이들은 마이크로소프트 쉐어포인트, 마이크로소프트 원드라이브, 그리고 가짜 하마스 관련 .NET 애플리케이션 등을 사용하는 다양한 MINIBIKE 버전을 사용했다.

시스템의 검색 경로를 조작해 맬웨어를 실행하도록 하는 SoC(search-order-hijacking) 방식으로 실행되는 런처는 MINIBIKE를 배포하고 레지스트리 키를 통해 프로그램의 지속성을 확보한다.

합법적 또는 가짜 실행 파일은 악성 MINIBIKE 배포를 숨기는 데 사용된다. 맨디언트는 마이크로소프트 쉐어포인트, 마이크로소프트 원드라이브, 그리고 가짜 하마스 관련 .NET 애플리케이션 등을 사용하는 다양한 MINIBIKE 버전을 관찰했다.

MINIBIKE 플랫폼은 2022년 6월부터 사용됐으며, 시간이 지남에 따라 유인물, 기능 및 기능성 측면에서 여러 버전으로 발전해 왔다. MINIBIKE 인스턴스는 구체적인 버전으로 구분될 수 있다. 그러나 내장된 버전 번호는 관찰되지 않았다.

[자료=멘디언트]

MINIBUS : 강력한 후계자

이번 캠페인에서 사용한 두 번째 백도어인 MINIBUS는 여러 면에서 첫 번째 백도어인 MINIBIKE와 비슷해 MINIBUS라는 이름이 붙었다. MINIBUS는 2023년 8월 이후부터 사용됐으며, 최신 MINIBIKE 버전이 사용된 시기와 비슷할 수 있지만 같은 대상을 노린 것은 아닌 것으로 보인다.

MINIBUS는 MINIBIKE에 비해 발전된 형태의 플랫폼이다. 기본적인 기능과 코드 구조는 비슷하지만 MINIBUS는 MINIBIKE보다 기능이 적다. 하지만 코드 실행 및 명령 인터페이스가 더 유연하다. 이를 통해 사용자는 더 발전된 정찰 기능을 활용할 수 있다.

이런 특성으로 MINIBUS는 유연성과 맞춤형 기능 추가 가능성 때문에 경험 많은 사용자에게 더 적합하다. 특히, 작업을 준비하는 초기 단계에서 피해 조직이 공격을 감지하고 추적하기 어렵게 만드는 데 중점을 두는(Perational Security) 사용자에게 유용하다. MINIBIKE와 MINIBUS의 주요 차이는 다음과 같다.

기능

MINIBUS는 MINIBIKE에 비해 명령과 기능이 적다. 대신, MINIBUS는 사용자가 단일 명령으로 실행 파일을 실행할 수 있게 하는 등 더 유연한 코드 실행 및 명령 인터페이스를 제공한다.

MINIBUS는 프로세스 열거 기능을 가지고 있어 생성된 프로세스 목록을 통해 가상머신(VM) 유틸리티나 EDR 같은 보안 애플리케이션과 관련된 프로세스를 식별할 수 있다. 이는 탐지 회피에 유용하다.

Export DLL 이름

MINIBUS는 런처/인스톨러에 ‘torvaldinitial.dll’과 페이로드에 ‘torvaldspersist.dll’라는 DLL 이름을 사용한다. 반면에 MINIBIKE는 런처에 ‘Dr2.dll’ 또는 ‘MspUpdate.dll’, 페이로드에 ‘Mini-Junked.dll’ 또는 ‘Micro.dll’ 같은 Export DLL 이름을 사용한다.

C&C 통신

MINIBUS는 애저 서브 도메인과 고유 *.com 도메인을 결합해 C&C 통신에 사용한다. 반면에 MINIBIKE는 애저 인프라에만 의존한다.

유인물과 테마

MINIBUS는 이스라엘과 하마스 전쟁 관련 유인물을 배포한다. 특히, 하마스가 납치한 이스라엘 인질 귀환을 촉구하는 ‘지금 그들을 집으로 데려오자’ 운동을 남용하는 테마와 내용이 담긴 가짜 .NET 애플리케이션을 활용한다.

.NET 애플리케이션은 디바이스에서 유인물이 이전에 실행되었는지를 나타내는 플래그 파일의 존재 여부를 먼저 확인한다. 파일이 존재하지 않으면, 애플리케이션에 진입하기 전에 스플래시 화면이 표시된다. 파일이 이미 존재하면, 애플리케이션은 주 화면을 제시한다.

피해자에게 유인물 내용을 표시하는 것 외에도, 인스톨러 DLL은 백도어 및 종속성 파일을 스테이징 디렉토리로 복사하고, 다음 레지스트리 run키를 사용해 백도어에 대한 지속성을 설정한다.

공격 목표 및 지리적 위치

MINIBUS는 주로 이스라엘을 대상으로 하며 인도와 UAE도 대상이다. 또한, MINIBUS C&C 도메인에는 알바니아에 대한 관심을 시사하는 ‘nsalbaniahack[.]*’ 접두사가 있는 서브 도메인이 있다. 이는 이란의 이익에 부합하는 것으로 MINIBIKE 관련 활동에서는 아직 관찰되지 않았다.

LIGHTRAIL : 어디로 향하는 고속도로?

MINIBIKE 및 MINIBUS 백도어 외에도 UNC1549와 연관될 수 있는 LIGHTRAIL이라는 터널러가 발견됐다. LIGHTRAIL은 MINIBIKE 및 MINIBUS와 몇 가지 공통점이 있다. 첫째, 코드 베이스를 공유하고 있다. 둘째, 비슷한 패턴과 명명 규칙을 가진 애저 C&C 인프라를 사용한다. 셋째, 겹치는 공격 대상 및 피해자 프로필을 갖고 있다. LIGHTRAIL은 애저 C&C 서브 도메인 [.][.]cloudapp[.]azure[.]com과 통신한다. 맨디언트는 LIGHTRAIL과 MINIBIKE가 적어도 한 번은 동일한 피해자에게 사용됐다고 판단하고 있다.

LIGHTRAIL은 독일어로 화물 열차를 뜻하는 ‘Lastenzug’ 오픈 소스 유틸리티를 기반으로 하는 것으로 보인다. 이는 웹 소켓 기반의 Socks4a 프록시로 작동하며 어셈블리 수준에서의 정적 난독화(static obfuscation on [the] assembly level)가 특징이다. LIGHTRAIL의 Export DLL은 ‘lastenzug.dll’로 명명됐고, Lastenzug과 동일한 하드코딩된 사용자 에이전트를 사용한다.

2022년 11월부터 사용된 LIGHTRAIL의 두 가지 버전을 관찰했다. 공식적인 버전 번호는 없지만, 이 인스턴스들은 두 가지 버전으로 구분할 수 있다.

[자료=멘디언트]

자격 증명 수집 및 가짜 채용 제안

2023년 중반 맨디언트는 MINIBIKE 악성코드를 포함하는 여러 웹사이트가 합법적인 방위 및 기술 관련 회사처럼 보이는 가짜 채용 제안과 로그인 페이지를 함께 제공하는 것을 발견했다. 이들 회사는 주로 항공우주, 열화상 산업에 초점을 맞추고 있었다.

▲열화상 장치 제조 업체를 가장한 가짜 로그인 페이지[이미지=멘디언트]

또한, 드론 제조 업체인 DJI를 가장한 가짜 채용 설명 문서를 호스팅하는 경우도 있었다. 이 문서들은 MINIBIKE 악성코드가 담긴 .zip 파일과 함께 사용됐다. 이 문서들은 사용자를 속여 악성코드를 실행하거나 자격증명 수집을 위한 사회공학적 공격에 사용될 가능성이 높다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

TH.jpg)

th.jpg)