기존 스미싱 예방법만으로는 ‘원격 차단’ 어려워...피해 인지 후 ‘삭제·초기화’까지 진행해야

사용자 휴대폰 내 ‘다른 기기 연결 기능 해제’로 추가 피해 예방 가능

[보안뉴스 이소미 기자] 최근 KB국민카드를 사칭해 ‘카드 신청 등록’, ‘신규카드 발급·개통’, ‘카드대금 결제’ 등의 키워드로 사용자들을 현혹하는 피싱 문자가 성행하고 있다. 특히 피싱 문자 메시지와 함께 기재된 ‘사칭 고객센터’ 문의 시 보이스피싱 수법으로 현금 송금을 요구하거나 ‘팀뷰어’와 같은 원격프로그램 및 악성 APK(Android Application Package) 설치를 유도한다. 특히, 공격자로부터 설치된 프로그램을 삭제하더라도 스마트폰 내 ‘다른 기기 연결’이라는 정상 서비스 기능을 악용해 지속적으로 공격을 가하는 신종 피싱 수법이 등장해 사용자들의 주의가 요구되고 있다.

▲최근 발견된 ‘KB국민카드 사칭형’ 실제 피싱 문자 내용[이미지=전남경찰청]

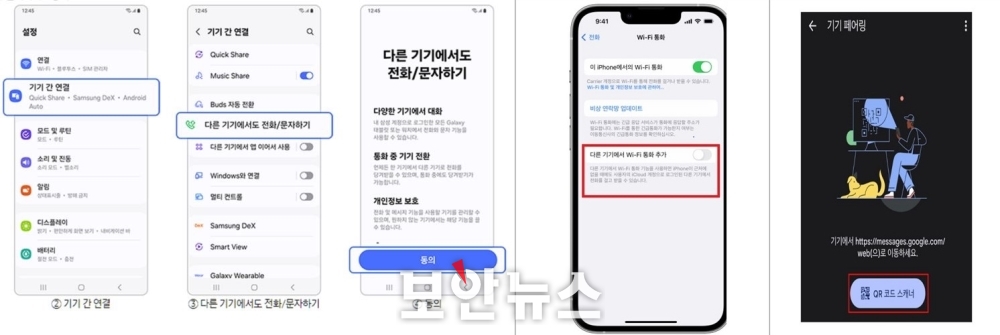

‘다른 기기 연결’ 기능은 하나의 사용자 계정으로 연동된 어느 기기로든 ‘전화·문자’가 가능하도록 만든 기능이다. 삼성 디바이스의 경우 CMC(Call & Message Continuity )기능으로 불리며, 사용자의 삼성 계정으로 연결이 가능하다. 애플 아이폰의 경우 사용자의 아이클라우드(iCloud) 계정으로, 구글 메시지는 구글 계정으로 접속하면 하나의 휴대폰이 아닌 연동된 다른 기기로 ‘전화·문자’를 할 수 있다.

공격자들은 이러한 스마트폰의 정상 서비스 기능인 ‘다른 기기 연결’을 악용해 사용자의 휴대폰에 있는 △개인정보 △연락처 △사진 △각종 계정정보를 탈취해 이른바 ‘좀비폰’과 동일하게 만들 수 있다. 이렇게 탈취된 정보들은 ‘지인 사칭’, ‘공격자용 번호 활용’ 등의 2차 피해로 이어질 수 있다.

▲사용자 휴대폰 외의 다른 기기로도 전화·문자가 가능한 기능들[이미지=삼성안드로이드, 아이폰, 구글 메시지앱 화면 캡처]

이러한 피해를 사전에 방지하기 위해 유관 정부부처와 통신사 등에서는 번호도용문자 차단 서비스 및 휴대폰 내 악성앱 설치 여부 확인 등의 서비스를 제공하고 있지만, 문제는 스미싱을 통해 설치된 원격제어 앱과 악성 APK 파일을 삭제하더라도 사용자의 계정을 공격자가 보유한 상태로 ‘다른 기기 연결’이 활성화되어 있다면 언제든지 추가 공격이 가능하다는 점이다.

이와 관련 전남경찰청 사이버범죄수사대 윤찬민 수사관은 “스미싱 공격을 인지한 사용자가 백신 검사, 설치파일 제거 등의 조치를 진행한 이후 괜찮다고 안심하고 ‘휴대폰 초기화’를 진행하지 않는 경우가 다반사”라면서, “보통의 경우 공격자는 탈취한 사용자의 아이디·비밀번호를 보유하고 있는데, 크리덴셜 스터핑 공격으로 ‘다른 기기 연결’ 기능을 악용해 사용자 계정에 접근한다면 얼마든지 사용자 휴대폰을 장악한 것과 동일한 공격이 가능하다”고 우려했다.

따라서 스미싱 피해를 입은 사용자는 반드시 해당 악성 프로그램들을 ‘삭제’하는데 그치지 말고 ‘휴대폰 초기화’를 진행하는 것이 안전하다. 만약 그대로 방치한다면 공격자들은 ‘다른 기기 연결 기능’을 악용할 가능성이 있기 때문이다. 기존 휴대폰 내의 데이터 유실이 우려된다면 백업을 통해 안전하게 보호·유지할 수 있다.

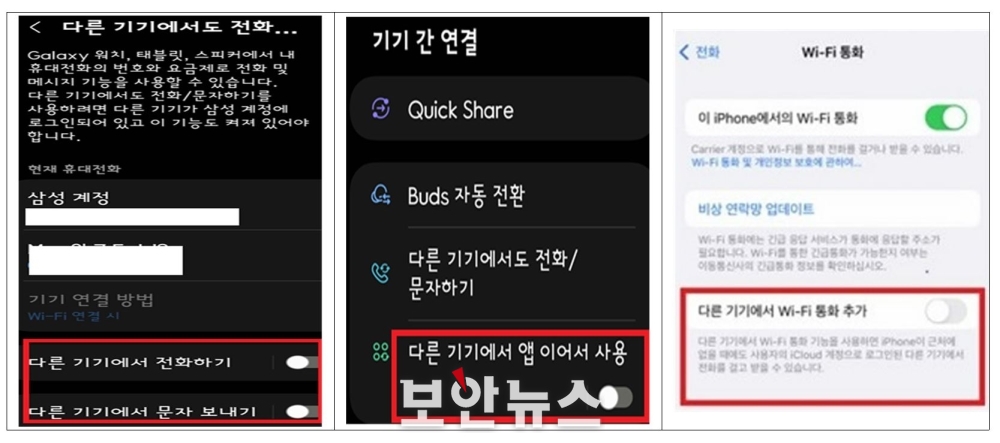

▲삼성 안드로이드 ‘다른기기 연결 기능 해제’ 및 아이폰[이미지=삼성 안드로이드, 아이폰 화면 캡처]

또한 휴대폰에 설정된 ‘다른 기기 연결 기능 해제’를 통해 추가 공격을 예방할 수 있다. 삼성 안드로이드 스마트폰의 경우 △다른 기기에서 앱 이어서 사용 △다른 기기에서도 전화/문자하기, 아이폰의 경우 △다른 기기에서 Wi-Fi 통화 추가 항목을 ‘해제’해 두면 원격 공격으로부터 사용자의 스마트폰을 안전하게 지킬 수 있다.

윤찬민 수사관은 “카드 발급·결제 문자를 통해 고객센터 전화 유도 내용이 있다면 피싱 공격을 의심해야 한다”면서, “이러한 지능적인 방법의 스미싱 공격으로 문자 인증 대출, 소액결제, 원격 제어 등의 2차 피해가 발생하는데, 통신3사의 번호도용문자 차단 서비스와 경찰청·한국인터넷진흥원(KISA) 등에서 안내하고 있는 명의 도용 휴대전화 개설 여부 조회, 털린 내 정보 찾기 서비스, 웹사이트 회원가입 여부 조회 및 탈퇴 서비스, 휴대폰 내 악성앱 설치 여부 확인 등으로 이를 예방할 수 있다”고 강조했다.

이어 “다만 원격 프로그램 및 악성코드를 삭제하고 초기화하지 않은 상황이라면 스마트폰 내의 여러 원격 기능을 통해 추가 피해가 계속 발생할 수 있으므로 유의해야 한다”고 전했다.

[이소미 기자(boan4@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.gif)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)