안랩 시큐리티 인텔리전스 센터 “출처가 불분명한 파일 다운로드 및 실행 시 주의 필요”

[보안뉴스 박은주 기자] 최근 프리웨어 자동화 언어인 Autoit(오토잇)으로 제작된 코인마이너 악성코드 ‘Zephyr’가 유포되고 있다. Zephyr는 공격자 임의대로 코인을 채굴하며, 마이닝 풀과 지갑을 조회하는 등 추가 피해로 이어질 수 있어 각별한 주의가 요구된다.

[이미지=gettyimagesbank]

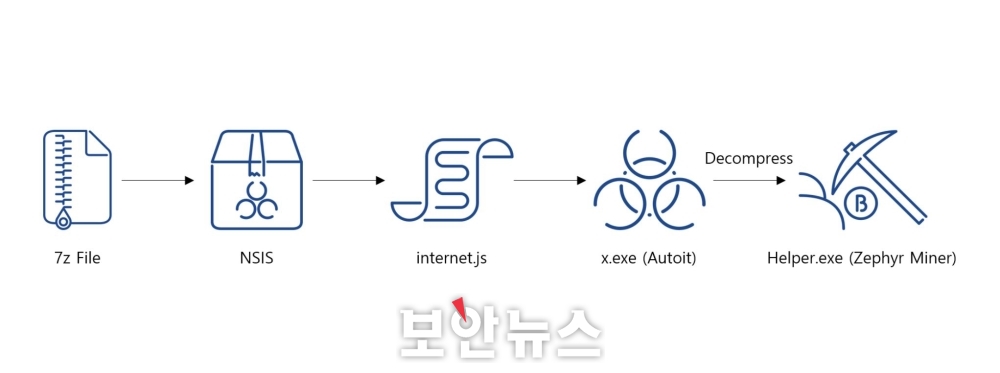

안랩 시큐리티 인텔리전스 센터(ASEC)에 따르면 파일은 ‘WINDOWS_PY_M3U_EXPLOIT_2024.7z’ 이름으로 유포되고 있으며, 압축 해제 시 여러 스크립트와 실행 파일을 생성한다. 그 중 ‘ComboIptvExploit.exe’ 파일은 NSIS(Nullsoft Scriptable Install System) 설치파일이며 내부에는 2개의 자바스크립트 파일이 있다.

▲Temp 경로에 생성되는 스크립트[자료=ASEC 블로그]

해당 파일을 실행하면 ‘%temp%’ 경로에 ‘Explorer.js’, ‘internet.js’ 파일을 생성하고, 두 자바스크립트 파일은 wscript.exe를 통해 실행된다. ‘internet.js’ 파일은 내부에 BASE64 인코딩된 문자열을 디코딩해 실행 파일을 생성한다. 이 실행 파일은 ‘%temp%’ 경로에 ‘x.exe’ 이름으로 생성되고, 오토잇으로 작성된 프로그램으로 확인됐다.

컴파일된 오토잇 스크립트 파일에는 압축파일인 ‘asacpiex.dll’, 정상 ‘7za.exe’ 인 ‘CL_Debug_Log.txt’ 두 개 파일이 포함돼 있다.

‘JDQJndnqwdnqw2139dn21n3b312idDQDB’를 패스워드로 전달한 후, 압축 해제해 컴파일된 오토잇 스크립트 파일인 ‘64.exe’, ‘32.exe’를 ‘%temp%’ 경로에 생성한다. 시스템의 CPU 아키텍처가 x86인 경우 ‘32.exe’를, x64인 경우 ‘64.exe’를 ‘%USER%\AppData\Roaming\Microsoft\Windows\Helper.exe’로 복사한다.

▲악성코드 실행 흐름 도식도[자료=ASEC 블로그]

복사된 Helper.exe는 Zephyr 암호화폐를 채굴하는 코인 마이너 악성코드이며, 추출한 스크립트에서 사용된 마이닝 풀과 지갑 주소 모두 확인할 수 있다. 마이닝 풀에 접속해 지갑을 조회하면 최근에 출금한 이력을 확인할 수 있었다.

ASEC는 출처가 불분명한 파일 다운로드 및 실행 시 주의가 필요하며 사용하고 있는 백신을 최신 버전으로 업데이트해야 한다고 당부했다.

[박은주 기자(boan5@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.png)

.png)