국가정보원, 디도스 공격 사실 인정...한국은행으로부터 자체 대응 경과 통보 받아, 피해는 없어

[보안뉴스 김경애 기자] 한국은행이 지난 1일 디도스 공격을 받은 것으로 드러났다. 2일 <보안뉴스>가 입수한 정보에 따르면 해커는 2024년 1월 1일 1시 58분 21초(UTC 기준) 한국은행을 타깃으로 한 디도스 공격에 성공했다고 텔레그램을 통해 주장했다.

▲해커가 한국은행을 타깃으로 디도스 공격에 성공했다고 텔레그램을 통해 공개한 화면[이미지=보안뉴스]

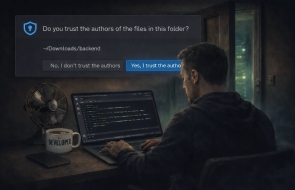

‘MrCyber’란 닉네임을 사용하는 해커는 ‘타깃: 한국은행, 타임: 120, 포트: 443, 방법: HTTPS2’라고 입력하고, 공격도구 ‘ATTACK SENT’를 활용한 화면을 캡처해 본인이 운영하는 텔레그램을 통해 공개했다.

이는 한국은행을 타깃으로 한국은행의 HTTPS2로 접속해 120초간 디도스 공격을 감행했다는 뜻이다. 또한 해커는 공격에 성공했다는 걸 입증하기 위해 정보조회 서비스에서 접속이 불가능했던 상황을 보여줬다.

이번 디도스 공격과 관련해 국가정보원은 “한국은행을 타깃으로 한 디도스 공격이 있었다”며 “한국은행으로부터 자체 대응 경과를 통보받았으며, 피해가 발생하지 않아 별도 조사는 고려하지 않고 있다”고 밝혔다.

▲공격자가 한국은행 디도스 공격을 성공했다는 걸 입증하기 위해 정보조회 서비스를 통해 접속이 불가능했던 상황을 보여준 화면[이미지=보안뉴스]

해커는 수많은 사이트 중 왜 하필 한국은행을 타깃으로 새해 첫날부터 공격을 감행했느냐는 점이다. 이에 익명을 요청한 보안전문가는 “공격자는 인도네시아 언어를 쓰는 해커로 주로 깃허브에 공격도구를 올려 놓는다”며 “지난해에는 방글라데시 은행을 타깃으로 디도스 공격을 감행한 바 있는데, 새해 들어 한국은행을 타깃으로 디도스 테스트를 해본 것으로 보인다”고 추정했다.

이에 따라 새해 초 공공기관 및 주요 기업의 경우 사이버 보안 강화을 위한 철저한 모니터링과 디도스 공격에 대비한 대응이 요구된다.

리니어리티 한승연 대표는 “불과 몇달 전에도 HTTP/2(HyperText Transfer Protocol Version 2.0) 프로토콜에서 디도스 공격을 유발할 수 있는 취약점이 발견되는 등 디도스 공격 기술은 아직도 발전하고 있다”며, “공격 발생으로 인한 서비스 다운이나 지연을 빠르게 탐지하고 대응할 수 있는 체계를 갖춰야 하며, 주기적인 훈련 또한 중요하다”고 당부했다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.png)

.png)

.jpg)

.jpg)

.png)

.gif)