VestCert는 2.5.30 버전 이상, TCO!Stream은 8.0.23.215 버전 이상으로 업데이트 필요

[보안뉴스 김영명 기자] 북한의 라자루스(Lazarus) 해킹그룹은 INISAFE CrossWeb EX와 MagicLine4NX의 취약점을 공격에 지속적으로 활용해오고 있다. 최근 라자루스는 기존에 공격에 악용하던 INISAFE CrossWeb EX와 MagicLine4NX 외에도 VestCert와 TCO!Stream의 제로데이 취약점을 이용되는 정황이 새롭게 확인됐다.

[이미지=gettyimagesbank]

안랩 ASEC 분석팀에 따르면, 라자루스는 국내에서 사용되는 소프트웨어의 새로운 취약점을 찾아 공격에 악용하고 있다. 이번에 발견된 VestCert는 Non-ActiveX 방식의 웹 보안 소프트웨어이며, TCO!Stream은 기업 자산관리 프로그램으로 두 솔루션 모두 국내 다수 기업에서 사용 중이다.

VestCert의 취약점을 이용한 악성코드 다운로드 과정을 살펴보면, 공격자는 기업 내부로 최초 침투하기 위해 워터링홀 공격 방식을 사용한다. 사용자가 취약한 버전의 VestCert가 설치된 마이크로소프트 윈도 시스템에서 웹 브라우저를 이용해 악성 스크립트가 삽입된 특정 웹사이트에 방문하면 웹 브라우저 종류에 관계없이 VestCert 소프트웨어의 서드파티 라이브러리 실행 취약점으로 인해 파워쉘(PowerShell)이 실행된다. 이어서 PowerShell은 명령제어(C2) 서버에 접속해 악성코드를 내려받고 실행한다.

▲복호화된 명령 데이터 중 일부(분석용)[자료=안랩 ASEC 분석팀]

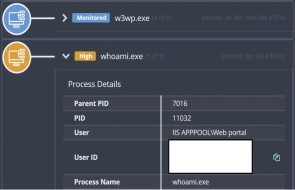

이와 함께 TCO!Stream의 취약점을 이용한 악성코드 내부 전파도 확인되고 있다. 공격자는 최초 피해 시스템에서 내부 시스템들로 악성코드를 배포하기 위해 TCO!Stream의 취약점을 사용하고 있다. TCO!Stream은 서버와 클라이언트로 구성되며, 서버에서 클라이언트로 소프트웨어 배포 및 원격제어 등의 기능을 제공한다.

클라이언트는 서버와 통신하기 위해 항상 TCP 3511 포트를 수신대기(Listening)하고 있게 되는데, 공격자는 자체 제작한 악성코드를 이용해 서버에서 특정 파일을 내려받고 실행하도록 하는 명령어 패킷을 생성하고 이를 클라이언트에 전달한다. 이 명령을 받은 클라이언트는 TCO!Stream 서버에 접근해 공격자가 미리 준비한 악성파일을 내려받고 실행하게 된다.

공격자 제작한 악성코드는 ‘Malware’, ‘DeviceID’, ‘Destination IP’, ‘Destination Port’, ‘Job ID’의 커맨드 라인 구조로 실행된다. 해당 커맨드 라인의 각 파라미터의 의미를 살펴보면 △‘Malware’는 악성 파일명(MicrosoftVSA.bin, MicroForic.tlb, matrox86.bic, matrox86.tcm, matrox86.tcm, wincert.bin, mseng.bin) △‘TCO DeviceID’는 TCO 서버의 Device ID △‘Destination IP’는 대상 클라이언트 시스템의 IP △‘Destination Port’는 대상 클라이언트 시스템의 포트(3511) △‘Job ID’는 서버에서 사용되는 Job ID 등을 나타낸다.

해당 악성코드는 C:\Packages\<배포 모듈 이름>\<버전>\<최종 경로>\<배포 파일명>의 장소에 해당 이름으로 배포된다. 또한, 실행 명령은 ‘loadconf.exe –rt5y65i8##7poi88++5t4t54t54t5n’와 같으며, 이는 백도어 다운로더인 (loadconf.exe)를 C:\Temp\ 경로에 다운로드하고 인자와 함께 실행시키는 명령이다.

안랩 ASEC 분석팀 측은 “이번에 악용된 VestCert와 TCO!Stream의 취약점을 분석해 KISA에 신고하고, 해당 업체에도 정보를 전달해 현재 해당 취약점은 패치가 완료된 상태”라면서도 “해당 소프트웨어들은 자동 업데이트되지 않는 소프트웨어로 여전히 취약한 버전을 사용하는 곳이 많은 것으로 확인되기 때문에 해당 소프트웨어가 설치된 시스템에서는 수동으로 프로그램을 제거한 후 재설치할 것을 권고한다”고 당부했다.

한편, 이번에 문제가 된 VestCert의 취약점에 영향을 받는 버전은 2.3.6~2.5.29이며, 해결 버전은 2.5.30 버전이다. 또한, TCO!Stream의 취약점에 영향 받는 버전은 8.0.22.1115 이하, 해결 버전은 8.0.23.215이다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.gif)

.jpg)

.jpg)

.jpg)

.jpg)