APT37, 각종 문서파일·바로가기(LNK)·이미지 파일에 악성코드 은닉하는 등 치밀함 보여

[보안뉴스 박은주 기자] APT37은 북한의 해킹조직 중 하나로 Red Eyes, Group123, 금성121 등으로도 불린다. 2012년 전후로 다양한 사이버 첩보활동을 이어오고 있다. 특히, 북한 정권에 유리한 첩보를 모으는 목적으로 공공과 민간을 가리지 않고 광범위한 해킹 활동을 전개하고 있다. 지니언스 시큐리티센터(Genians Security Center)의 분석 결과, 지난 4~5월에 APT37이 악성코드가 담긴 문서 파일과 바로가기(LNK) 파일을 이용해 공격을 시도하는 것이 확인됐다.

▲APT37 악성파일 유포 과정[자료=지니언스 시큐리티센터]

APT37은 주로 이메일 기반의 스피어피싱 기법을 이용한다. 실제 공격에 쓰인 악성파일은 주로 정보 탈취형(Infostealer)과 원격제어(Backdoor) 형태가 다수였다. 메일은 Hotmail, Zmail, Gmail, Yandex, Naver, Daum 등 보편적으로 사용하는 무료 이메일 서비스를 사용했다. 또한, 명령 및 제어. 공격 초기 침투에 성공한 장치와 통신을 유지하는 도구인 C2(Command & Contral)로 스트림네이션, 얀덱스, 드롭박스, 원드라이브 등 각종 클라우드 스토리지 API(Application Programming Interface)와 BasS(Back 4app Backend as a Service, 서비스형 벡엔드)를 활용하는 것으로 드러났다.

▲‘이력서 모음.zip’ 압축파일 모습[자료=지니언스 시큐리티센터]

지난 4월 19일 APT37이 시도한 공격을 살펴보면, ‘북한 인권 및 교육 분야 특정 단체장’을 사칭해 대북분야 사업 대표에게 업무 도움 요청을 가장한 악성 메일을 보냈다. 메일에는 ‘이력서 모음.zip’이란 압축파일을 첨부했다. 폴더에는 악성파일이 다운로드 되는 링크 파일과 정상 HWP 파일(한글 파일)이 함께 담겨 있었다. 이처럼 정상 파일과 악성 파일을 함께 담아 피해자를 현혹했다. 문서파일 외에도 jpg(그림파일)를 이용한 공격도 이어졌다. jpg 파일은 겉보기엔 평범한 그림처럼 보이지만, 암호화된 PE(Portable Excutable) 타입의 EXE(Executable File) 실행파일을 내장하고 있다. 이러한 데이터 은폐기술을 스테가노그래피(Streganography) 기법이라 부른다.

공격자는 상황에 따라 다양한 유형의 악성 파일을 사용하며 공격을 지속했다. 1차적으로는 주로 위에서 설명한 바로가기 파일을 사용했다. 일정 시간이 지나도 감염 신호가 발견되지 않는다면 2차 공격이 이어진다. DOC 파일 등 다른 파일을 전송하는데, 해킹 성공률을 높이기 위해 더 치밀한 공격을 이어갔다. 사전 정보를 모아 지인으로 위장하고 평소 주고받던 내용이나 호기심을 유발하는 주제로 메일 내용을 꾸렸다.

▲악성 DOC 문서 실행 시 보이는 화면[자료=지니언스 시큐리티센터]

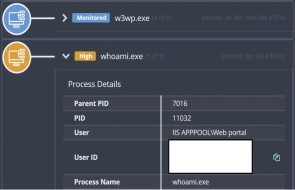

DOC 유형은 파일을 실행해도 별다른 내용이 보이지 않는다. 다만, MS Office 버전과 설정에 따라 보안 경고 메시지와 함께 ‘콘텐츠 사용’ 버튼이 노출된다. 이 버튼을 클릭하게 되면 악성 파일이 실행되고 추가적인 악성코드 명령이 실행된다.

한편, 공격을 감행하는 과정에서 클라우드 서버 내 악성파일 링크를 시차를 두고 정상 파일로 변경하는 교란 및 기만 기술을 펼쳤다. 이를 통해 공격을 조사하는 시점에 따라 해킹 사실을 숨길 수 있었다.

▲APT37 위협 사례별 관계도[자료=지니언스 시큐리티센터]

지니언스 시큐리티센터(GSC)의 조사결과, 위협 유형과 공격 방법은 같으나 공격 대상이 다른 ‘캠페인’ 형태를 띠는 것으로 확인됐다. 일례로 APT37의 공격은 지난 2017년 ‘ROKRAT’ 악성코드를 이용한 공격과 유사성을 띠고 있다. 2017년 외교·안보·통일 분야 약 20여명의 인사를 대상으로 HWP 악성 문서를 첨부한 스피어피싱 사건이 발생했을 때와 같은 메타데이터가 확인됐다. 당시 대선 시기에 적합한 테마를 활용해 공격을 이어간 것이다. 이 밖에도 △PDB(Program Database) 경로 △폼 데이터 △pCloud API 등에서 유사성을 보였다.

APT37은 2016년부터 본격적인 활동을 시작해 지금까지도 활발하게 사이버 공격을 진행하고 있다. 또한, 과거에 사용했던 악성 소스코드를 지속적으로 관리하고 실전 배치에 적극 활용하고 있는 것으로 드러났다. 최근 다양한 문서 포맷에 악성코드를 삽입하거나 바로가기(LNK) 파일에 악성코드를 은닉하는 감염 체인 수법까지 진행하고 있다.

[박은주 기자(boan5@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.gif)

.jpg)

.jpg)

.jpg)

.jpg)