삽입된 OLE 개체 중 hword.exe와 hwp.exe, 윈도우10 환경에서 동작 가능한 정상 파일

공격자의 추가 명령 받아 실행하는 만큼 다양한 악성 행위 수행할 수 있어 주의해야

[보안뉴스 김경애 기자] 최근 프로필 양식으로 위장한 악성 한글 문서가 발견돼 이용자들의 주의가 요구된다. 이번에 발견된 프로필 양식으로 위장한 한글 문서는 2020년 공개된 플래시 취약점(CVE-2018-15982)을 이용하고 있으며 당시와 동일한 악성 URL을 사용했다.

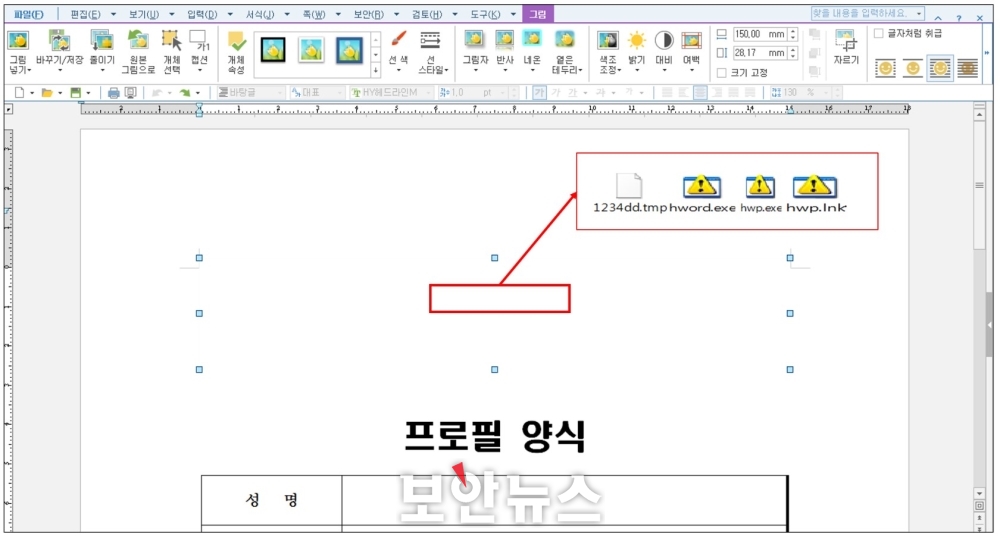

▲문서에 삽입된 OLE 개체[자료=안랩]

안랩 ASEC 분석팀에 따르면 “확인된 한글 파일 내부에는 OLE 개체가 삽입되어 있으며 공격자는 개체를 삽입한 위치 앞에 하얀색 이미지를 두어 삽입된 OLE 개체가 보여지지 않도록 했다. 문서에 삽입된 OLE 개체 중 hword.exe와 hwp.exe는 모두 윈도우10 환경에서 동작 가능한 정상 파일”이라고 분석했다.

해당 파일들은 한글 문서 실행 시 %TEMP% 폴더에 생성된다. 생성되는 파일은 기존에 알려진 powershell.exe, mshta.exe 파일을 바로 이용하지 않고, %TEMP% 경로에 복사해 행위탐지 기능을 우회한다. 문서 내용으로 보아 과거와 유사하게 프로필 양식 등의 제목으로 유포되었을 것으로 추정된다. 공격자는 생성한 악성 파일들을 실행하기 위해 각 칸에 공백을 작성한 후 하이퍼링크를 설정했다.

사용자가 양식을 작성하기 위해 해당 칸을 클릭하면 하이퍼링크로 연결되어 ..\appdata\local\temp\hwp.lnk 가 실행된다. 이때 연결 주소가 상대 경로로 되어 있어 한글 문서가 특정 위치에 존재해야 악성 행위가 실행될 수 있다. 하이퍼링크 클릭 시 실행되는 링크 파일은 명령어를 담고 있어 최종적으로 mshta를 이용해 악성 URL에 접속한다.

▲생성되는 파일[자료=안랩]

현재 해당 URL에서는 hwp.exe를 종료하는 명령어가 확인되지만 공격자의 의도에 따라 다양한 악성 명령어 실행이 가능하다. hwp.exe를 종료하는 명령어 외에도 자사 인프라 상에서 해당 URL에서 전달받은 것으로 추정되는 추가 명령어도 확인되었다. 파일명이 hword.exe인 파워쉘을 이용해 hxxp://yukkimmo.sportsontheweb[.]net/h.txt에 접속하는 명령어로 해당 URL에는 악성 스크립트 코드가 존재한다.

해당 스크립트의 기능은 추가 PE 데이터 다운로드 및 실행, 앞서 생성한 1234dd.tmp 파일로 한글 문서를 변경한다. 변경된 한글 문서(1234dd.tmp)는 내부에 flash 개체가 삽입돼 있으며 해당 개체 속성 확인 시 특정 URL이 포함돼 있다.

이 외에도 사례비 지급을 위한 개인정보 수집 양식으로 위장한 악성 한글 문서도 발견됐다. 이 문서 역시 내부에 OLE 개체가 포함되어 있으며, 한글 문서 실행 시 생성되는 파일은 1234dd.tmp(한글 문서)를 제외하고 모두 앞서 설명한 파일들과 동일하다.

이에 대해 안랩 ASEC 분석팀은 “해당 문서에도 연락처 칸을 제외한 모든 칸에 하이퍼링크가 설정돼 있으며 클릭 시 명령어를 실행한다. 동작 과정과 접속 URL은 모두 동일 하나 추가로 생성되는 1234dd.tmp 파일에 flash 개체는 삽입되어 있지 않다는 점에서 차이가 있다”고 분석했다.

이처럼 과거 사용되었던 취약점을 악용한 사례는 최근에도 확인돼 사용자의 주의가 필요하다. 또한, 해당 악성코드의 경우 공격자로부터 추가적으로 명령을 받아 실행하는 만큼 다양한 악성 행위가 수행될 수 있다. 사용자는 작성자를 알 수 없는 문서 파일 실행을 지양하고 사용하는 응용 프로그램 및 V3를 최신 버전으로 업데이트해 사용해야 한다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

TH.jpg)

TH.jpg)

th.jpg)