[보안뉴스 원병철 기자] 최근 주고 받은 메일의 ‘회신된 이메일’로 악성코드를 담아 보내는 공격이 발견돼 사용자들의 주의가 요구된다. 정상적으로 주고 받던 메일의 ‘회신’된 메일이기에 피해자는 별다른 의심없이 메일을 받고 첨부파일을 열어 악성코드에 감염되는 방식이라 피해가 커지고 있다.

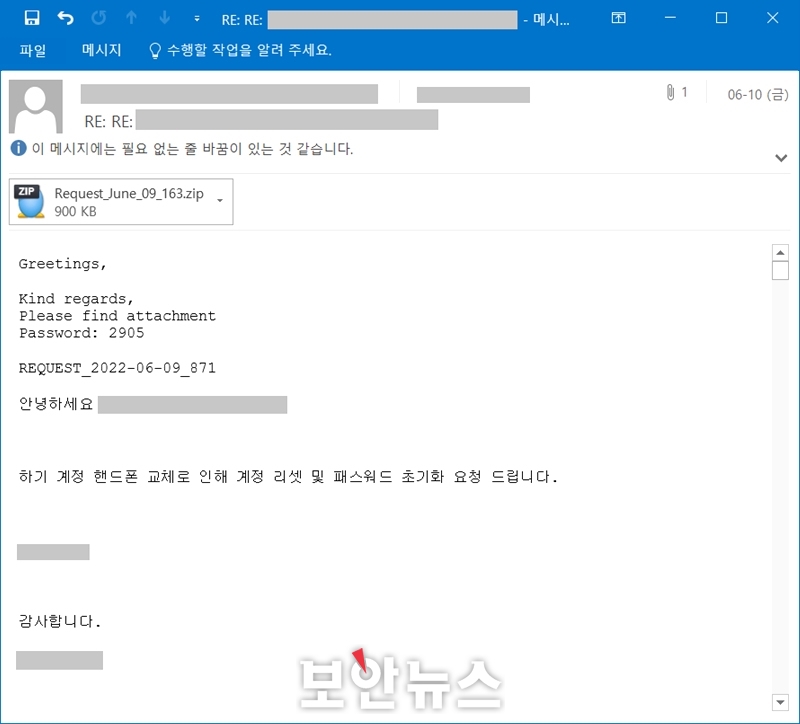

▲정상 이메일을 위장하여 범블비 악성코드를 유포하는 피싱 메일[자료=이스트시큐리티 ESRC]

이스트시큐리티 ESRC(시큐리티대응센터)는 ISO 첨부파일을 통해 범블비(Bumblebee) 악성코드가 국내에 유포 중에 있어 사용자들의 주의가 필요하다고 공지했다. 이번 공격은 휴대폰 교체를 이유로 계정 리셋 및 패스워드 초기화를 요청하는 악성 메일을 통해 시도됐으며, 악성메일에는 첨부파일이 포함되어 있다.

주목할 점은, 기존에 이메일을 주고 받았었던 관련자의 계정을 사용해, 기존에 주고 받았던 정상 이메일에 회신 형식으로 발송했다는 점이다. 이러한 방식을 통해 좀 더 효과적으로 수신자를 속여 첨부파일을 실행하도록 유도했다. 첨부파일은 비밀번호가 걸려 있으며, 비밀번호는 이메일 본문에 포함되어 있다. 또한, 첨부파일 내에는 ISO 파일이 포함되어 있다.

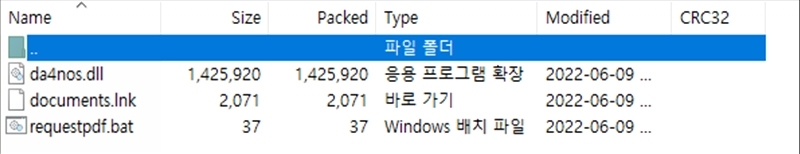

▲피싱 메일 내 첨부파일인 ISO 파일 내 포함되어 있는 악성파일들[자료=이스트시큐리티 ESRC]

ISO 파일 내에는 dll 파일, lnk 파일 및 bat 파일이 포함되어 있다. lnk 파일을 실행하면 지정된 명령어 ‘%windir%\system32\cmd.exe /c start requestpdf.bat’를 통해 .bat 파일이 실행되며, requestpdf.bat 파일이 실행되면, 또 da4nos.dll 파일을 실행하며 범블비 악성코드가 실행된다. 범블비 악성코드가 실행되면 명령제어(C&C) 서버에 접속해 추가로 악성코드를 내려 받는다.

범블비 악성코드는 2022년 3월 등장한 악성코드로, 지속적으로 개발 단계에 있는 것으로 추정된다. 범블비를 유포하는 피싱 메일의 경우, 이메일을 주고 받은 적이 있는 사용자의 계정과 기존 이메일에 답장 형식으로 발송하기 때문에 사용자들이 쉽게 속을 수 있다.

이스트시큐리티 ESRC는 “사용자들은 이메일 내 첨부파일 실행 시 주의를 기울여야 하며, 기존에 이메일을 주고 받은 적이 있는 사용자라고 하더라도 한 번 더 확인하는 습관을 길러야 한다”고 조언했다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>