기본적으로 차단되는 매크로 기능, ‘콘텐츠 실행’, ‘매크로 포함’ 등으로 실행 유도

[보안뉴스 이상우 기자] MS 오피스 문서 파일을 이용한 공격이 끊이질 않고 있다. 아틀라스VPN이 발표한 조사결과에 따르면 2021년 상반기 발견된 악성코드의 43%가 MS 오피스 문서에 포함된 것으로 나타났다. 공격자는 MS 오피스에서 제공하는 매크로 등의 기능을 통해 코드를 실행하고 명령제어 서버와 통신하며 추가적인 악성 파일을 내려받거나 미리 짜여진 코드로 프로그램을 생성해 정보유출 등의 악성 행위를 수행한다.

[이미지=utoimage]

최근 발견된 MSHTML(트라이던트 엔진) 원격코드 실행 취약점(CVE-2021-40444)은 MS 오피스 문서를 통해 실행되며, 마이크로소프트는 실제로 이러한 공격이 수행됐다고 밝혔다. 공격자가 조작한 MS 오피스 문서가 실행되면 공격자는 악의적인 액티브X를 설치 및 실행하는 방식으로 공격이 진행된다.

지난 7월에는 무역거래로 위장한 엑셀 파일이 이메일로 발송됐으며, 해당 파일에 포함된 매크로가 실행될 경우 ‘Remcos RAT’ 악성코드에 감염돼 키보드 입력 기록, 웹 브라우저 사용자 계정 정보 등이 탈취되는 것으로 드러났다. 지난 달에도 무역 거래로 위장한 파워포인트 파일이 유포됐다. 파일 실행 후 매크로가 작동되면 사용자를 악성 웹사이트로 강제로 연결시키며, 해당 웹사이트 접속 이후 사용자 정보 유출 등 각종 악성 행위를 수행하는 악성코드가 설치된다.

백신 등 보안 제품 우회하기 위해 악성 문서파일 이용하는 사례 늘어

매크로 등 소프트웨어의 정상적인 기능을 악용하는 방식을 ‘파일리스 공격(Fileless Malware Attack)’이라고 부른다. 악성 행위를 위해 구성해 놓은 매크로만 제외하면 문서 자체는 문제가 없으며, 악성 소프트웨어가 아닌 MS 워드, 엑셀, 파워포인트 등 정상 소프트웨어를 통해 이러한 기능이 실행되기 때문에 백신 등 시그니처 기반 보안 제품에 탐지되지 않는다.

소프트웨어 개발사 역시 이러한 기능이 악용되는 것을 알고, 기본적인 보안 설정을 통해 매크로 등이 자동 실행되는 것을 차단한다. 예를 들어 MS 오피스 문서를 이메일 등 외부 경로를 통해 내려받았다고 하자. 문서를 실행하면 우선 ‘제한된 보기’ 상태로 열린다. 문서에 포함된 모든 내용을 읽을 수만 있으며, 편집은 불가능하다. 또한, 이 상태에서 하이퍼링크 등을 클릭하더라도 경고 메시지가 나타나면서 웹사이트로 바로 연결되지 않는다. 만약 사용자가 정상적인 문서로 판단한다면 ‘편집사용’ 버튼을 눌러 문서를 편집할 수 있다.

▲MS 오피스에서 차단된 매크로 기능[자료=이스트시큐리티]

매크로 역시 마찬가지다. 매크로가 포함된 문서를 실행할 경우 ‘보안 경고’라는 메시지와 함께 매크로를 사용할 수 없도록 차단한다. 매크로는 사용자가 단순한 반복 작업을 줄이고 평소 문서에 입력하는 기본적인 내용이나 양식 등을 자동으로 삽입하는데 쓰이는 유용한 기능이다. 하지만 사이버 공격자는 ‘Sub Auto_open()’ 같은 매크로 명령어를 통해 사용자가 매크로를 실행할 경우 문서에 숨겨놓은 코드를 작동하도록 구성해둔다. 다만, 앞서 언급한 것처럼 기본적으로는 실행이 차단되며, 사용자가 직접 ‘콘텐츠 사용’ 버튼을 눌러 매크로를 실행하기 전까지는 악성 행위가 일어나지 않는다.

사이버 공격자, 사용자 스스로 보안 기능 해제하도록 속인다

MS 오피스를 이용한 파일리스 공격을 시도할 때 사이버 공격자가 넘어야 할 장벽은 백신 같은 보안 소프트웨어가 아니라 소프트웨어의 보안 기능이다. 악성 문서가 이메일을 통해 사용자 PC에 무사히 저장됐더라도, 매크로가 실행되지 않으면 공격자는 아무 것도 할 수 없기 때문이다.

이에 따라 공격자는 점점 더 교묘한 방법으로 사용자를 속이고 매크로를 실행하도록 유도한다. 우선 공격자는 메일 본문에 첨부된 파일(보통은 견적서나 인보이스 발행 등으로 위장)을 확인바란다는 내용으로 업무 관련 메시지인 것처럼 보이게 하거나, 각종 행사 안내 및 국제 정세 등 특정 분야 종사자가 관심을 가질 만한 내용으로 속인다. 뿐만 아니라 유명 포털 사이트 계정 정보 거래내역이나 정계·연예계에 떠도는 루머 등을 문서 이름으로 설정해 해당 분야 종사자가 아니라도 호기심에 파일을 실행해 보도록 만든다.

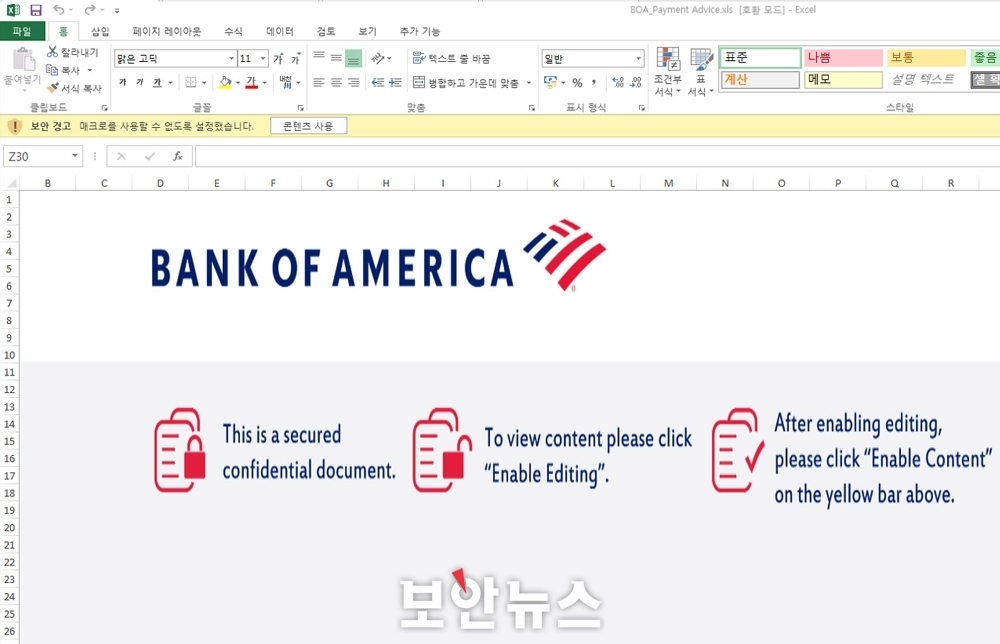

▲콘텐츠 사용을 클릭하도록 유도하는 화면[자료=안랩]

특히, 문서를 열어봤을 때 매크로 등이 차단되기 때문에 첫 화면에서는 ‘자세한 내용을 보려면 콘텐츠 사용 버튼을 누르세요’나 ‘보안 문서를 보기 위해 편집 사용 및 콘텐츠 사용을 누르세요’ 등의 메시지가 보이도록 한다. 이러한 문구에 속아 사용자가 보안 기능을 해제하면, 공격자가 자신의 PC에 침입할 수 있도록 스스로 문을 열어주는 꼴이 된다.

기본적인 보안수칙 준수만으로 공격 예방 가능해

언뜻 보면 치명적인 것처럼 보이는 교묘한 공격이지만, 이러한 공격 대부분은 사용자가 기본적인 보안수칙을 준수하는 것만으로도 충분히 예방할 수 있다. 피해를 예방하기 위해선 △출처가 불분명한 메일의 첨부파일 실행 금지 △발신자가 신뢰할 수 있는 사람이나 조직의 이름이더라도 메일 주소 재확인 △출처가 불분명한 문서 파일의 ‘콘텐츠 사용’ 또는 ‘매크로 포함’ 버튼 클릭 금지 △최신 버전 백신 사용 등 보안수칙을 준수해야 한다.

특히, 백신을 최신 버전으로 유지하는 것이 중요하다. 새롭게 생성된 악성 문서는 백신에 탐지되지 않지만, 보안기업의 위협 인텔리전스 전문가들은 이러한 파일리스 공격을 차단하기 위해 지속적으로 노력하고 있으며, 발견한 악성 문서 정보를 최대한 빠르게 자사 백신에 등록하기 때문이다.

[이상우 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)