지정학적 민감 지역 사이버 위협 고조

[보안뉴스 김형근 기자] 아프가니스탄 정부 직원들을 겨냥한 피싱 공격 캠페인이 포착됐다.

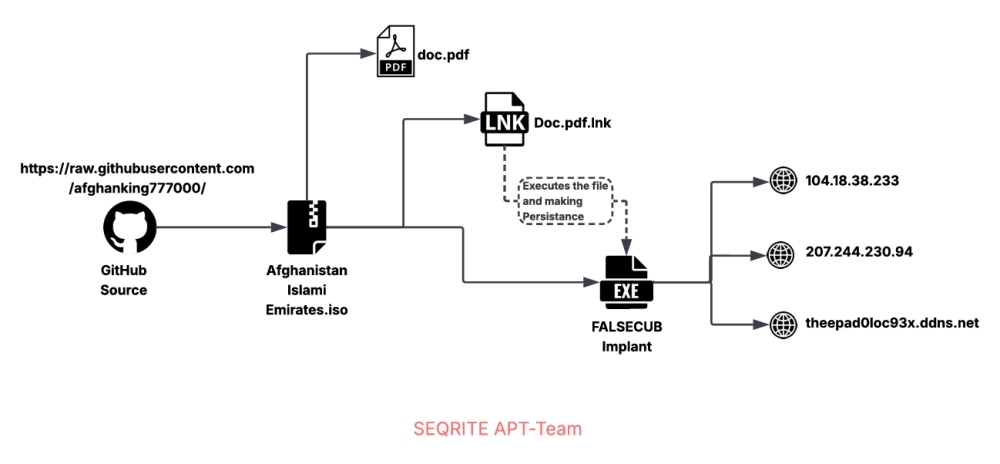

인도 보안 기업 세크라이트(Seqrite)는 아프기니스탄 총리실 공식 서신으로 위장해 악성 파일을 유포하는 공격을 작년 12월 발견했다고 밝혔다. 연구진은 이 캠페인에 ‘노마드 레오파드’(Nomad Leopard)란 이름을 붙였다.

[출처: 세크라이트]

해커들은 피해자의 의심을 피하기 위해 문서 시작 부분에 종교적 인사말을 넣고, 재무 보고와 관련된 공식 지시사항과 고위 관리의 위조 서명을 삽입하는 등 유인책을 사용했다. 가짜 문서를 여는 순간 ‘폴스컵’(FalseCub)이라 불리는 악성코드가 설치된다. 이 코드는 감염된 컴퓨터에서 데이터를 수집해 외부로 유출한다.

이들은 깃허브를 악성 페이로드 임시 저장소로 활용하며 수사망을 피했다.

조사 결과, 이들은 아프간 국방부 통신문과 미국 망명 관련 서류 등 다양한 정부 지침서를 미리 확보해 향후 피싱 공격을 위한 유인물로 비축해 두었다.

공격자는 ‘아프간 칸’(Afghan Khan)이란 별칭을 사용하며 핀터레스트, 데일리모션 등 여러 플랫폼에서 활동하고 있다. 공격에 사용된 단축 링크는 파키스탄에서 생성된 것으로 확인됐다.

이들의 기술적 수준은 그리 높지 않지만, 특정 지역과 기관을 겨냥한 데이터 수집 능력만큼은 각별한 주의가 필요한 수준이라고 세크라이트는 평가했다. 이번 공격이 대규모 국가 지원 해킹그룹(APT)보다는 개인 혹은 소규모 집단의 활동일 가능성이 높다는 판단이다.

그러나 이들이 보유한 방대한 정부 관련 문서들을 고려할 때, 앞으로 아프가니스탄뿐만 아니라 주변 국가로 공격 범위가 확대될 가능성이 클 것으로 우려된다.

연구팀은 해커들이 사용하는 사회공학적 기법이 실제 행정 절차와 매우 흡사해 공무원들이 이를 현실적으로 구별해내기 어렵다고 진단했다. 깃허브 같은 정상 서비스를 공격 인프라로 오용하는 방식은 기존 보안 감시망을 무력화하려는 시도로 풀이된다.

지정학적으로 민감한 지역의 정부 데이터에 대한 공격은 지속적으로 일어날 전망이라 위협 인텔리전스 공유를 통한 대비 태세 유지 등 정부 차원의 대응이 필요하다는 권고다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)

.jpg)

.png)

.jpg)

.jpg)

.png)