스카크러프트·김수키·코니 조직 활동 포착

금융권, 인텔리전스 기반 대응 강화 필요

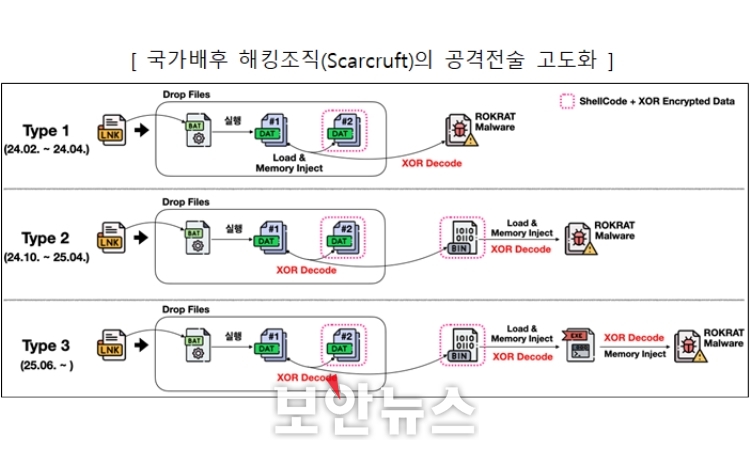

[보안뉴스=여이레 기자] 국가배후 해킹 조직들이 윈도우 바로가기(LNK) 파일을 악용한 공격을 지속적으로 정교화하고 있다.

금융보안원은 23일 국가배후 해킹 조직의 LNK 악성코드 기반 공격 사례를 분석한 위협 인텔리전스 보고서 ‘다크프리즘 캠페인’(Campaign Dark Prism)을 공개했다.

‘다크프리즘’이라는 명칭은 하나의 프리즘이 빛을 여러 색으로 분산시키듯, 국가 배후 해커들이 ‘LNK 악성코드’라는 단일 수단을 변형·확장해 다양한 공격을 수행하는 양상을 의미한다.

[자료: 금융보안원]

금융보안원에 따르면, 이 공격은 정상 파일로 위장한 LNK을 이용해 피해자가 클릭할 때 원격제어 악성코드(RAT)를 설치하고 PC를 장악하는 수법이다.

작년 1월부터 올해 9월까지 수집된 200여개 LNK 악성코드를 심층 분석한 결과, 국가 배후 해킹 조직들의 전술·기술·절차(TTP)가 빠르게 고도화되고 탐지 회피를 위한 구조 개선이 지속되고 있는 것으로 나타났다.

또 금융보안원은 허니팟을 활용해 공격자들의 구체적 행위를 관찰했다. 이 허니팟엔 가상자산 종사자나 IT 개발자 등 국가 배후 공격자들이 관심 가질만한 시스템 환경을 ‘미끼’로 구성해 공격을 유도했으며, 내부 모니터링 도구로 공격 과정 전반을 추적했다.

보고서는 스카크러프트(Scarcruft), 김수키(Kimsuky), 코니(Konni) 등 주요 국가 배후 해킹 조직의 LNK 악성코드를 시계열로 정리·분석한 결과를 담고 있다. 분석 결과 이들 조직은 △코드 난독화 △암호화 횟수 및 방식 변조 △탐지 회피를 위한 내부 코드 수정 등 다양한 변주를 통해 악성코드를 지속적으로 발전시키고 있었다. 특히 공격 초기 단계에서 정찰을 통해 선별된 목표를 정밀하게 노리는 특성이 확인됐다.

금융보안원은 금융회사들이 이번 보고서에 포함된 해킹 조직별 행동 패턴 및 침해지표(IoC)를 정보보호 교육과 방어 체계 개선에 적극 활용해야 한다고 강조했다.

또 금융 소비자에겐 출처가 불분명한 이메일이나 메신저 파일 실행을 자제하고, 첨부파일 확장자를 반드시 확인하는 기본 보안수칙을 생활화해야 한다고 권고했다.

박상원 금융보안원장은 “국가 배후 해킹 조직의 금융권 대상 위협은 점점 더 정교해지고 있다”며 “공격자의 전술과 행동 패턴에 대한 인텔리전스 기반 분석을 통해 조기 식별과 선제적 대응이 가능한 사이버 방어 체계를 구축하겠다”고 밝혔다.

[여이레 기자(gore@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.png)

.png)