종단 암호화 해제로 인증정보 평문 탈취

동일 인증서 10년 사용...비정상 IP도 차단 안 해

[보안뉴스 여이레 기자] 동일한 10년짜리 인증서를 모든 기기에 적용하는 등 KT의 부실한 펨토셀 관리가 개인정보 유출과 소액결제 피해를 불러온 것으로 드러났다.

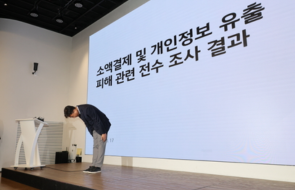

최우혁 과기정통부 정보보호네트워크정책실장 [자료: 보안뉴스]

6일 KT 침해사고 민관합동조사단 중간 조사 결과 발표에 따르면, 확인된 불법 펨토셀은 20개로 이들 불법 펨토셀에 접속한 고객 총 2만2227명의 이들의 가입자 식별번호(IMSI), 단말기 식별번호(IMEI), 전화번호 유출 정황이 확인됐다. 또 368명이 총 2억4319만원의 무단 소액결제 피해를 입었다.

조사단은 전문가 의견 청취 및 KT 통신망 테스트베드 실험 등을 통해 불법 펨토셀을 장악한 공격자가 종단 암호화를 해제할 수 있었고, 종단 암호화가 해제된 상태에서는 불법 펨토셀이 소액결제 인증정보(ARS, SMS)를 평문으로 취득할 수 있었던 것으로 판단했다.

실제 실험 결과에서도 종단 암호화를 해제하면 네트워크 구간에서 평문으로 데이터가 전송됐다. 조사단은 불법 펨토셀을 통해 결제 인증정보뿐만 아니라 문자나 음성통화 탈취가 가능한지에 대해서도 추가 조사를 이어갈 방침이다.

KT의 안일한 펨토셀 관리도 지적됐다. KT는 자사 납품 모든 펨토셀에 동일 인증서를 사용했고 인증서 유효기간도 10년을 설정했다. 때문에 한 번이라도 KT망에 접속한 이력이 있는 펨토셀은 지속적으로 KT망에 접속할 수 있었다. 해커들이 한 번 인증서를 확보하면 장기간 공격이 가능한 환경을 제공한 셈이다.

펨토셀 제조사 역시 보안 관리에 소홀했던 것으로 드러났다. 제조사는 펨토셀에 탑재되는 셀ID, 인증서, KT 서버 IP 등 중요정보를 보안관리 체계 없이 펨토셀 제작 외주사에 제공했으며, 펨토셀 저장 장치에서 해당 정보를 쉽게 확인 및 추출하는 것이 가능했다.

또 KT는 내부망에서의 펨토셀 접속 인증과정에서 타사 또는 해외 IP 등 비정상 IP를 차단하지 않았다. 펨토셀 제품 고유번호, 설치 지역정보 등 형상정보가 KT망에 등록된 정보인지 여부도 검증하지 않았다.

조사단은 불법 펨토셀 접속 차단을 위해 9월 통신 3사의 신규 펨토셀 접속을 전면 제한한 데 이어 KT에 △펨토셀이 발급받은 통신사 인증서 유효기간 단축(10년→1개월) △펨토셀이 KT 망에 접속 요구 시 KT 유선 IP 외에는 차단 △펨토셀이 KT 망에 접속 시 형상정보 확인 및 인증 △펨토셀 제품별 별도 인증서 발급 등을 조치토록 했다.

[여이레 기자(gore@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.png)

.jpg)

.jpg)

.jpg)