제로트러스트 도입을 위한 기업망 핵심요소 6종 중 시스템 보안 분석

국내 보안담당자에게 물어본 ‘제로트러스트 시스템 보안에 대한 선호도 조사’ 결과

국내외 대표 제로트러스트-시스템 보안 솔루션 : 넷앤드, 에스지앤, 베스핀글로벌, 프렌트리, 체크막스

[보안뉴스 원병철 기자] 4차 산업혁명이 시작되고 코로나 펜데믹으로 디지털 전환이 가속화되면서 기존 IT 환경은 급속도로 변화되기 시작했다. 보안 역시 마찬가지. 특히 코로나 팬데믹으로 비대면 사회가 대두되면서 전통적인 사이버보안 역시 변화가 필요하게 됐다. 이는 제로트러스트의 등장을 불러왔고, 전통적인 경계보안 모델의 대체재로 주목받으며 정부 차원의 논의가 시작됐다. 특히 MIT 링컨 연구소가 제로트러스트를 ‘악의적인 상대에 의해 지속적으로 노출되고 잠재적으로 침해될 수 있는 시스템의 구성요소, 서비스 및 사용자를 다루는 일련의 원칙’이라 정의할 정도로 여러 보안 영역 중 시스템 보안과도 깊은 연관성을 보인다. 그렇다면 실제 시스템 보안 영역에서 제로트러스트는 어떤 영향을 주고 있을까?

[이미지=gettyimagesbank]

클라우드 전환과 개인정보보호법 강화에 따른 제로트러스트 시스템 보안 니즈 늘어

제로트러스트(Zero-Trust) 이슈가 본격적으로 보안산업에 영향을 미치면서 각 솔루션별 기업들은 제로트러스트 적용을 고민하기 시작했다. 특히 과학기술정보통신부(이하 과기정통부)가 ‘제로트러스트 가이드라인 1.0’을 통해 ‘제로트러스트 도입을 위한 기업망 핵심요소 6종(식별자·신원, 기기 및 엔드포인트, 네트워크, 시스템, 응용 및 워크로드, 데이터)을 도출하면서 해당 분야의 기업들은 특히 제로트러스트 도입에 힘쓰고 있다.

제로트러스트 가이드라인 1.0에 따르면, 시스템(System)은 중요 응용프로그램을 구동하거나 중요 데이터를 저장하고 관리하는 서버를 말한다. 그리고 보안에서 말하는 시스템 보안은 주로 시스템 접근통제와 계정관리, 그리고 엔드포인트 보안(안티바이러스, 모바일 보안, EDR 등)이 포함되어 있으며, OT보안도 시스템 보안에 포함돼 있다.

기존 경계 기반 보안모델은 내부자에 대한 암묵적 신뢰와 함께 높은 권한을 부여함으로써 고도화 및 지능화되는 보안위협에 한계를 보인다. 특히 내부 접속 사용자와 기기, 또는 내부 트래픽에 대해 외부에서 요구하는 접속과 비교해 높은 수준의 신뢰성을 보인다. 때문에 공격자는 악성코드, 크리덴셜 스터핑 등을 통한 내부 시스템 침투 후 횡적이동(Lateral Movement : 공격자가 기업망 내부 침투 후 민감한 데이터나 고가 자산을 찾기 위해 기업망 내부의 중요 서버로 이동하는 것)을 통한 DB 관리자 권한 획득 및 데이터 유출을 진행한다.

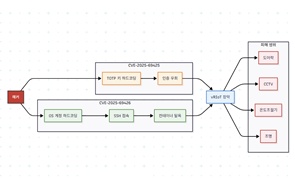

실제 침해사고를 분석해보면, ①최초 침투 단계 ②내부망 침투 단계 ③데이터 유출 단계 등 3단계로 구분할 수 있다. ①최초 침투 단계에서 해커는 공격대상 기업의 사용자 계정 등을 다크웹 등에서 구입하거나 업무 관련으로 위장한 악성 메일을 보내 계정을 수집하는 등 다양한 방식을 활용했으며, 일회용 비밀번호 등의 추가 계정 인증 요구도 우회하는 형태를 보인다. ②내부망 침투 단계에서 해커는 내부 시스템에 침투한 이후, 다수 계정·단말을 관리하는 중앙서버 또는 기업내 프로그램 관리 서버 등에 접속해 추가 정보 습득을 위한 악성코드를 배포하는 방식 등으로 접근하기도 한다. ③데이터 유출 단계에서 해커는 내부망 침투 이후 제품 및 영업 관련 정보, 또는 내부 직원 정보 등이 저장된 데이터 수집소에 접근한 뒤 관련 파일을 확보해 외부 반출로 이어진다.

특히 시스템 보안 전문가들은 시스템 접근의 경우 대부분 시스템 관리자나 개발자가 최상위 권한인 특권 계정을 이용해 시스템을 관리하고 제어하기 때문에 해당 시스템에서 운영되고 있는 모든 서비스에 중대한 영향을 끼칠 수 있다고 지적한다. 이에 세밀하고 상세한 접근제어가 이뤄져야 하며, 세션마다 다중인증 등 강력한 신원 확인과 위험관리 절차가 필요하다고 조언한다.

시스템 보안에 제로트러스트 접근법이 필요한 또 다른 이유

물론 이러한 침해사고에서 기존 경계 기반 보안이 부족한 모습을 보인 건 아니다. 시스템 보안에 제로트러스트 접근법이 필요한 또 다른 이유가 있다는 소리다. 이와 관련 업계에서는 클라우드 전환과 개인정보보호법 강화를 들었다.

금융당국은 2023년부터 금융분야의 클라우드와 망분리 규제를 완화했으며, 공공부문 클라우드 전환 및 민간 클라우드 이용 촉진 등의 정책에 따라 공공기관에서 운영하는 시스템들이 클라우드 환경으로 이전되고 있는 상황에서 네트워크 위치에 기반한 통제는 더더욱 어려워질 수밖에 없다.

즉, 기업은 물론 공공영역까지 클라우드로의 전환을 추진하면서 그동안 온프레미스(On-Premise) 환경에서 이뤄졌던 시스템 접근에 대한 통제 및 방어가 아닌 클라우드를 위한 보안이 이뤄져야 한다는 설명이다. 실제로 시스템 인프라가 외부에 있게 되면서 물리적 보안을 수행할 수 없게 됐고, 비용 절감이나 서비스 안정성을 위해 멀티 클라우드나 마이크로 서비스 아키텍처(MSA) 형태로 구성되면서 각 서비스가 독립적으로 구현돼 모든 요청(접근)에 대한 검증을 요구하는 제로트러스트 시스템 보안이 필요하게 된 것이다.

또 다른 이유는 개인정보보호법 강화에 따른 내부 직원의 개인정보 유출방지 방안을 마련하기 위함이다. 실제로 유럽의 GDPR을 시작으로 각 국가별로 개인정보에 대한 보호가 강화되고, 외부 공격뿐 아니라 내부 직원에 의한 정보 유출 및 복호화가 불가능하도록 강제하고 있다. 그러나 데이터를 아무리 난독화 및 식별 불가하게 하더라도 내부 직원에 의해 데이터 복호화가 가능한 영역은 존재한다. 이러한 보안 취약점을 최소화하고 완전한 정보가 개인에게 노출되지 않도록 하기 위한 방안이 필요한 상황이다. 따라서 온-프레미스 및 클라우드에 구축·운영 중인 모든 시스템의 사용자 권한을 분산하고, 인가된 사용자라 할지라도 주요 파일 읽기 및 쓰기, 명령어 사용 등 시스템 리소스 접근에 대한 보다 세밀하고 상세한 권한 제어, 그리고 세션마다 다중 인증(MFA) 등 강력한 신원확인 및 위험관리 절차를 포함할 수 있는 제로트러스트 시스템 보안을 필요로 하고 있다.

이 때문에 보안 업계에서는 제로트러스트 기반의 시스템 보안 솔루션을 도입할 경우 만에 하나 계정이 탈취되더라도 실제 자원 접근 및 활용 시점에 추가적인 인증이 이뤄지기 때문에 공격을 제지할 수 있다고 보고 있다.

[이미지=gettyimagesbank]

쉬우면서도 어려운 제로트러스트 개념의 도입

그렇다면 시스템 보안 솔루션 기업들은 제로트러스트 개념을 도입했을까? 대표적인 기업들은 이미 제로트러스트 개념 도입에 성공했거나 진행하고 있으며, 추가로 타 솔루션과의 연동을 위한 노력도 추진 중인 것으로 알려졌다. 특히 업계에서는 단일 솔루션이나 단일 업체가 고객 인프라 환경 전체에 제로트러스트 보안을 완벽하게 실현하는 것이 불가능하다고 보고 있으며, 이를 위해 연동 표준을 구성하고 업계 연합을 만들어가고 있다. 물론 이러한 솔루션 연동 및 제품 통합에 대해 일각에선 각각의 보안 솔루션이 갖고 있는 인증, 권한 통제, 모니터링 및 감사 등의 보안 기능을 체계적으로 연계하는 하나의 통합된 솔루션일 뿐이라고 지적하기도 한다.

일부 기업들은 시스템 보안 솔루션에 제로트러스트 개념을 접목하는 것 자체는 아주 어렵지 않지만, 고객사마다 시스템 구성이나 도입된 장비 및 소프트웨어 제품들이 다 다르기 때문에 제로트러스트 개념 도입을 위한 전체적인 인프라 설계와 연계 표준 설정이 가장 어려운 부분이라고 말한다.

또 다른 보안 기업은 제로트러스트 기반 보안 솔루션을 도입할 때 보안을 강화하고자 하는 지침이 근무자에 대한 감시나 통제를 강화하는 것은 아닌지 의심받는 부분도 주목해야 한다고 강조했다. 특히 실무자가 업무 시스템에 접속하거나 주요 명령어를 수행하는 수행 단계마다 본인인증 절차를 거쳐야 한다면 업무 수행에 있어서 불편함이나 장애가 발생하기 쉽다고 지적했다.

이에 대한 해결방안으로 ’무자각 지속 인증‘이 제안되고 있다. 무자각 지속 인증은 비밀번호, OTP 입력과 같이 사용자의 개입이 필수적인 명시적 인증과 달리, 사용자가 인식하지 못하는 중간중간 생체인증이나 행위인증 등으로 사용자 인증을 자동으로 반복하는 방식이다.

현장에서의 제로트러스트 시스템 보안 솔루션 도입 니즈

고객들의 제로트러스트 시스템 보안 솔루션 도입은 어떨까? 사실 고객들의 니즈는 특정 솔루션에 국한돼 도입을 원하는 경우보다는 기관과 기업의 자산과 중요 데이터를 보호하는 것에 초점이 맞춰져 있으며, 제로트러스트는 보안을 강화하는 움직임 중에 하나의 선택일 뿐이다.

일각에서는 한국에서의 보안 시장은 어쩔 수 없이 규제와 같이 간다고 보고, 현재는 개념적 소개자료인 제로트러스트 가이드라인 1.0만 있을 뿐이라서, 고객들은 보안 담당자의 관심도와 원래 추진하려는 보안 강화에 매칭되는 제로트러스트 제품을 고려하기는 하지만 아직은 관망하는 수준이라고 설명한다. 특히 고객들은 도입대상과 적용 기술의 복잡성, 예산 등의 이슈들을 해결해야 하기 때문에 도입에 필요한 명확한 명분이 될 규제나 가이드에 따라 향후 제로트러스트 관련 니즈를 구체화할 가능성이 높다고 업계에서는 보고 있다.

한편으로 고객들의 제로트러스트에 대한 이해도가 막연한 수준이라 필요는 느끼더라도 즉각적인 도입이 이뤄지지 않고 있다는 지적도 있다. 보안 세미나나 기사 등을 통해 제로트러스트 개념에 대한 설명은 듣고 있지만, 실질적인 구축사례는 경험하지 못했다는 것이다. 게다가 마치 제로트러스트가 모든 문제에 대한 해결사 혹은 만능이라는 오해를 한 사용자들도 있다고 영업 담당자들은 설명한다. 이와 관련 한 담당자는 “말 그대로 제로트러스트는 아무 것도 신뢰하지 않기 때문에 끊임없는 인증을 요구하면서 상당한 추가적 인증 절차나 이에 따른 불편함을 감수해야 한다”면서, 하지만 “제로트러스트를 소개하는 자리에서 이런 단점을 설명하는 경우는 거의 볼 수 없다”라고 전했다.

제로트러스트 시스템 보안 솔루션 도입의 어려움

그렇다면 실제 제로트러스트 시스템 보안 솔루션 구축에는 어떤 어려움이 있을까? 기존의 시스템 보안 제품의 설계와 아키텍처에 제로트러스트 개념 접목을 위한 요소가 반영돼 있지 않기 때문에 기존 설계나 아키텍처를 수정해야 하는 경우 어려움을 겪게 된다. 예를 들면, 권한 통제를 화면 단위로 하던 솔루션이라면 부분적인 기능추가 수준이 아닌 전면적인 제품 구조 개편이 필요하게 된다. 이와 반대로, 독립적인 제로트러스트 모듈을 별도로 개발하고 이를 연동하는 형태로 접목하는 것은 기존 제품의 구조를 유지하면서도 쉽게 제로트러스트 개념을 접목할 수 있다는 설명이다.

아울러 고객사마다 시스템 구성이나 도입된 장비 및 소프트웨어 제품들이 다 다르기 때문에 제로트러스트 개념 도입을 위한 전체적인 인프라 설계와 연계 표준 설정이 가장 어렵다는 곳도 있다. 예를 들어, 수년 전에 단계별로 구축된 보안 제품들은 외부 연동 기능이 제공되지 않거나, 연동 규격들이 서로 달라 일일이 맞춰야 한다는 것. 심지어 이미 기술 지원이 종료된 경우 리버싱을 해야만 적용이 가능한 제품도 있다. 고객사마다 다른 보안 정책이나 도입 범위, 주관 부서들이 서로 달라 기존의 시스템 구성을 명확히 파악하기 어려우며 이를 위해 많은 시간이 소요될 수 있고, 기존 시스템 구성 분석이 정확히 되지 않은 경우 제로트러스트 시스템의 기본 설계가 어렵기 때문에 문제가 될 수 있다.

이기종 솔루션과의 결합도 문제가 될 수 있다. 기존 경계 기반 보안 모델의 경우 네트워크를 구성하는 각 노드의 개별 정책을 통해 내부망으로의 접근을 통제했기 때문에 개별 노드들의 책 설정만 제대로 한다면 큰 문제가 되지 않았다. 하지만 제로트러스트의 경우 모든 요청이나 행동에 적절한 권한이 부여되었는지를 매번 검증해야 한다. 정책 결정 지점(PDP)과의 연동이 가능한 솔루션일 경우는 큰 문제없이 연계가 가능하지만, 도입한 지 오래된 솔루션의 경우 수동으로 연동 모듈을 만들어야 하거나, 아예 관련 기능을 제공하지 않는 경우도 있다는 설명이다. 최소한 연계 대상 솔루션이 Open API, 또는 SDK를 제공할 경우 정책 Adapter 미들웨어를 작성해 정책을 주기적으로 업데이트해주거나, 필요시 정책을 주입하는 형태로 구성할 수 있다고 업계에서는 강조한다.

제로트러스트에 대한 사용자의 이해와 결단 필요

그렇다면 제로트러스트 솔루션 기업들이 바라보는 가장 큰 문제는 무엇일까? 우선 제로트러스트가 기존 보안솔루션과의 개념이 다르기 때문에 이에 대한 고객의 이해와 결단이 필요하다. 아울러 제로트러스트는 기존 경계 기반 보안과 달리 보안성을 강화한 개념이기 때문에 더 복잡하며, 그로 인해 더 많은 리소스가 필요한 것은 물론 비용이 증가할 수 있다. 즉, 제로트러스트가 모든 리소스에 대한 접근을 제한하고, 이에 대한 엄격한 인증과 승인을 요구하기 때문에 기존 보안 솔루션을 사용할 때보다 더 복잡하고 다양한 솔루션을 사용해야 한다는 말이다.

이 때문에 네트워크 트래픽이 많은 환경에서는 성능 저하가 발생할 수 있으며, 이를 해결하기 위한 운영 비용이 증가할 수밖에 없다. 게다가 제로트러스트를 네트워크 등 한 두 개의 솔루션이나 분야에 도입했다고 해서 모든 보안 홀이 해결되는 것이 아니기 때문에, 이러한 투자와 비용 증가는 계속 늘어날 수밖에 없으며, 이러한 것은 단순히 비용을 넘어 사용자의 불편함을 초래하기도 한다.

즉, 제로트러스트의 도입은 새로운 보안 솔루션의 구축과 기존 솔루션의 연동문제로 인한 비용증가와 사용상의 불편함, 직원 교육 등 다양한 문제가 필연적으로 발생한다. 하지만 모든 보안 솔루션이 그렇듯 보안은 단순히 비용처리가 아닌 기관이나 기업 등 조직의 영속성을 위해서 반드시 필요한 수단이다. 때문에 보안 솔루션 기업 역시 제로트러스트의 활성화를 위한 방안을 고민하고 기업과 기관들이 쉽게 도입할 수 있도록 해야 할 것이다.

국내 대표 제로트러스트 시스템 보안 솔루션

그렇다면 현재 시장에 나온 제로트러스트 시스템 보안 솔루션은 어떤 것들이 있는지 알아보자.

넷앤드의 통합 접근 및 계정관리 솔루션 HIWARE는 기존 경계형 보안기술의 한계를 보완해 제로트러스트 시스템 보안을 구현한다. HIWARE는 사용자 접근 및 작업 권한의 레벨을 세분화해 최소한의 권한만을 부여하고, 시스템 접속 후 명령어 입력이나 다른 자원으로 이동 등 모든 활동 이벤트 발생 시 다중 인증(MFA) 정책 설정을 통해 지속적인 사용자 권한 검증을 수행한다. 이 범위는 서버 내 파일과 디렉터리 단위까지 적용해 마이크로세그멘테이션을 실현할 수 있다. HIWARE는 2023년까지 조달 판매 1위를 9년간 차지하며 제로트러스트 시스템 보안의 핵심인 시스템 접근통제 분야에서 가장 인정받고 있는 제품이다. 온프레미스와 클라우드 환경을 모두 지원하고, 시스템, DB, 애플리케이션, AD 등 주요 자산에 대해 일원화된 보안 정책과 프로세스, 하나의 UI에서 통합 관리할 수 있다.

베스핀글로벌은 클라우드 네이티브 보안 및 DevSecOps 전문 기업으로 국내에서 클라우드 보안 전문인력을 최다 보유하고 있다. 클라우드 네이티브 기업으로서 5,000여 고객의 클라우드 운영을 지원하면서 쌓은 클라우드 전문 역량과 경험을 바탕으로 최적의 보안을 제공한다. 특히 클라우드 보안 형상 관리(CSPM) 솔루션인 옵스나우 시큐리티(OpsNow Security)를 통해 클라우드 인프라 보안 형상 취약점을 점수로 가시화하며 보안 엔지니어의 개선 가이드를 제시한다. 더불어 국내 최초로 각 영역별 글로벌 대표 솔루션들과 제로 트러스트 얼라이언스를 구축한 통합 상품을 제공, 클라우드 사용 전 과정의 안전한 보안과 최상의 제로 트러스트 보안 구축을 제시한다.

에스지앤의 SecureGuard ICAM(Identity, Credential and Access Management) 제품은 제로트러스트 상에서 정책 결정 포인트(PDP: Policy Decision Point)를 수행한다. 즉, 기업에서 사용하는 사용자 정보, 사용자의 디바이스 및 사내 자원에 대해 중앙에서 정책을 수립하고 사용자 인증, 디바이스 관리, 정책 배포 및 모니터링/감사 기능을 제공한다. 제품의 주요 차별점은 사용자 및 디바이스의 보안상태를 실시간으로 평가한 신뢰점수(Trust Score)를 기준으로 사용자/디바이스 인증 및 인가 정책 정책을 차등 적용해 사용자의 편의성과 보안성을 동시에 높이며 이미 인가된 사용자/디바이스에 대해서도 보안상태가 낮아지면 차단하도록 지원하는 것이다.

피앤피시큐어는 DBSAFER DB, DBSAFER AM 등 DB·시스템 접근제어 솔루션에 피앤피시큐어만의 Vision AI 기술 기반 안면인증 모듈을 적용해 ‘무자각 지속 인증’을 통한 차세대 제로 트러스트 접근제어 모델을 제공한다. 안면 정보 기반 사용자 인증 체계를 접근제어 및 계정관리 솔루션에 적용함으로써 계정이나 OTP 장치가 아닌 실제 인가자에게만 권한을 부여한다는 것이 골자다. 시스템 접근 시점뿐만 아니라 중요 명령어 실행과 같은 업무 수행 시점에도 인가자 여부를 검증해 접속과 조작 일련의 과정에서 보안사고 가능성을 차단할 수 있다. 또한, 피앤피시큐어의 축적된 기술력이 반영된 계정관리 솔루션 DBSAFER IM과 결합해 통합 접근제어 및 계정관리 시스템을 간편하게 구축, 운영할 수 있다.

휴네시온은 Hunesion Black Core라는 공통의 제로트러스트 모델을 당사 보안 제품들에 적용하고 있었다. 다만, 2023년 제로트러스트 가이드라인 1.0 발표 및 이와 관련된 구체적인 논의와 실증사업 등이 진행되면서 보다 향상된 모델로 업그레이드한 후 이를 시스템 접근제어, 원격 유지보수, RAS(OT망 원격 접근통제) 등에 적용하고 있다. 특히, 휴네시온의 여러 가지 제품을 동시에 사용하는 고객사의 경우 공통의 제로트러스트 모델을 함께 사용할 수 있어 보안강화는 물론 비용 절감과 관리 편의성 등에서도 더욱 만족할 것으로 기대하고 있다.

▲‘제로트러스트 시스템 보안에 대한 선호도 조사’ 결과1[자료=보안뉴스]

제로트러스트 시스템 보안에 대한 선호도 조사

그렇다면 실제 기업의 보안 담당자들은 제로트러스트 시스템 보안 솔루션에 대해 얼마나 인식하고 있으며, 선택기준은 어떻게 잡고 있을까? 이에 <보안뉴스>와 <시큐리티월드>는 2024년 3월 4일부터 11일까지 8일간 약 10만명의 보안담당자에게 ‘제로트러스트 시스템 보안에 대한 선호도 조사’를 실시했다. 이번 설문조사는 공공(31.2%)과 민간(68.8%) 분야 보안관계자 2,053명이 응답했다.

기업은 사내 시스템 보안 관리를 어떻게 하고 있을까? 우선 60.0%의 응답자는 △시스템 보안 솔루션을 도입해서 자체 관리하고 있다고 밝혔다. 다만 13.2%는 △별도로 관리하지 않는다고 밝혔고, 10.2%는 △이벤트 발생시에만 이메일 또는 사내 메신저를 통해 담당자에게 요청한다고 응답했다.

사용하고 있는 시스템 보안 솔루션은 △계정관리·접근제어 솔루션(62.9%) △스팸차단 솔루션(57.9%) △암호화 솔루션(42.1%) △망분리 망연계 솔루션(37.6%) △통합로그관리 솔루션(34.2%) △취약점 분석 관제 솔루션(23.3%) △키관리 솔루션(15.8%) △API 보안 솔루션(12.9%) △기타(2.5%) 등이었다.

그럼 보안 담당자들은 언제쯤 제로트러스트 시스템 보안 솔루션을 도입할 계획일까? 응답자의 절반 이상(53.7%)은 △아직 계획이 없다(또는 모르겠음)고 답했지만, 나머지 46.3%는 △6개월 이내(6.8%), △1년 이내(12.7%), △1~2년 이상(26.8%) 등 빠른 시간 내에 도입할 계획이라고 밝혔다.

아울러 응답자들은 제로트러스트 시스템 보안 솔루션을 도입하면서 △한층 더 높은 체계적인 접근제어 및 계정관리 보안 관리 체제 확립(42.9%)과 △정기적인 로그 정보 분석을 통해 침입 흔적 및 취약점 분석 편의성 향상(21.0%) 등을 기대한다고 밝혔다. 또한 △개인정보보호법, ISMS 인증 등 국내·외 IT 컴플라이언스 준수(18.5%)와 △여러 보안 솔루션과 연동을 통해 스팸차단, PC보안 등 종합적인 보안 관제 시스템 실현(17.6%)도 꼽았다.

한편, 보안 담당자들은 도입 검토 중인 제로트러스트 시스템 보안 솔루션으로 △계정관리·접근제어 솔루션(33.7%) △통합로그관리 솔루션(31.7%) △취약점 분석 관제 솔루션(29.2%) △망분리 망연계 솔루션(19.3%) △API 보안 솔루션(17.8%) △암호화 솔루션(16.3%) △스팸차단 솔루션(13.4%) △키관리 솔루션(10.4%) △기타(2.5%) 등을 선택했다(복수 선택 가능).

▲‘제로트러스트 시스템 보안에 대한 선호도 조사’ 결과2[자료=보안뉴스]

앞당겨진 시스템 보안의 제로트러스트 접목

최근 발표된 IBM의 ‘X-Force Threat Intelligence Index 2024’ 보고서에 따르면, 사이버 범죄자들은 이제 힘겹게 취약점을 공략하거나 제로데이를 찾지 않으며 알려진 크리덴셜(Credential)을 바탕으로 손쉽게 이익을 얻으려고 한다. 실제로 2023년 발생한 사이버 공격의 71%는 합법적인 계정정보를 사용했으며, 사용자 정보를 탈취하는 인포스틸러는 266%가 증가했다.

이처럼 사내 시스템을 노리는 공격은 날이 갈수록 늘어나고 있고, 우리도 모르는 사이 유출된 크리덴셜은 주요 정보를 빼가는 데 사용되고 있다. 게다가 공공과 민간을 가리지 않고 늘어난 클라우드 도입과 개인정보보호법 강화에 따른 내부 임직원의 개인정보 관리 강화는 시스템 보안의 제로트러스트 접목을 앞당기고 있다.

물론 기존 시스템 보안에 제로트러스트를 접목하는 것도, 여러 보안 솔루션에 제로트러스트 보안 솔루션을 융합하는 것도 쉬운 일이 아니지만, 산업을 선도하는 대표 보안기업들의 도전을 등대 삼아 용기 있게 도전해보는 것은 어떨까.

▲넷앤드 통합 접근 및 계정관리 HIWARE[자료=넷앤드]

[제로트러스트 시스템 보안 솔루션 집중분석-1]

제로트러스트 시스템 보안에는 접근통제와 계정관리가 최우선으로 포함돼야

넷앤드, 통합 접근 및 계정관리 HIWARE로 제로트러스트 보안 실현

과학기술정보통신부는 지난해 발표한 제로트러스트 가이드라인 1.0에서 제로트러스트의 보안원리로 ‘접근제어’를 꼽았다. 자원에 대한 사용자 접근 요구를 허가할지 말지 다수의 인증 절차와 검증을 통해 결정하고, 정해진 권한만큼만 활동하도록 제한하는 것이다. 이러한 기본 논리를 적용하기 위해 접근통제 솔루션이 제로트러스트 보안 도입의 시작으로 여겨지고 있다.

다만 기존에 존재하고 있는 수많은 접근통제 제품들은 경계형 보안 모델로, 권한이 있는 사용자가 한 번 인증을 거쳐 시스템에 접속하면 그 이후에 대한 통제가 어려워 제로트러스트를 구현하기에는 한계가 존재해왔다.

HIWARE, 기존 경계형 접근통제 기술의 한계를 넘어선 기술로 제로트러스트 실현

국내 대표 IAM 솔루션 전문기업 넷앤드는 이러한 기술 한계를 보완해 한층 강화된 통합 접근 및 계정관리 기술로 제로트러스트 보안을 구현한다. HIWARE는 접근 가능 자원과 작업 행위에 대해 사용자별, 역할별 등으로 세분화해 최소한의 권한만을 부여한다. 자원에 대한 모든 접근은 HIWARE를 통하도록 하고, 로그인 후 시스템 등 다른 자원으로 이동 시 재차 인증을 수행하도록 해 인증을 강화한다. 정상 인증을 거친 사용자라고 안심하는 것이 아닌, 모든 접근 포인트나 명령어 입력 등 이벤트 발생 시마다 다중인증(MFA) 정책을 설정할 수 있다. 모든 접근과 작업은 모니터링 및 로그 기록되며, 실시간으로 제어할 수 있다. 이러한 접근통제는 자동화된 사용자 계정관리와 함께 수행해 권한이 있는 계정 탈취로 인한 보안 취약점까지 제거한다.

지속적 검증과 마이크로세그멘테이션

넷앤드는 제로트러스트 원칙에 부합하는 서버 후킹을 통한 사용자 객체 기반 접근통제 기술을 보유하고 있다. 시스템 접근 권한에서 더 나아가 파일 및 디렉터리에 대한 권한을 제어하는 방식으로, LSM 후킹(LINUX Security Module Hooking) 기술을 이용해 명령어 실행 직전 제어권을 후킹함으로서 요청 프로세스와 요청 객체에 대한 권한 소유 여부를 확인한다. 특히 권한에서도 레벨을 차등 부여해 접근할 수 있는 범위를 지정하고, 승인된 사용자만 사용할 수 있도록 보안 정책을 수립한다. 이 범위는 서버 내 파일 및 디렉터리 단위까지 적용해 마이크로세그멘테이션을 실현할 수 있는 기술이다.

편의성은 유지된 사용자 인증 강화

HIWARE는 제로트러스트 보안의 가장 핵심이라 할 수 있는 사용자 인증을 위한 다양한 기능을 제공한다. 접속자와 접속 단말, 접속 위치 등 접근을 요청하는 모든 조건을 식별한 뒤 신뢰할 수 있는지 철저히 검증한다. 특히 SSO 기반 컨피덴셜 키 관리는 기존 SSO 인증의 취약점을 보완해 제로트러스트 보안을 구현하고, 동시에 SSO 인증의 편의성까지 유지할 수 있는 기능이다.

많은 기업들이 다중인증을 위해 SSO 인증을 적용하고 있는데, 로그인 된 사용자는 재인증 필요 없이 여러 시스템에 접속할 수 있도록 해 높은 편의성을 자랑하지만, 제로트러스트 원칙에는 부합하지 않는다. HIWARE는 사용자가 중계(proxy) 서버를 통해 시스템 접속을 시도할 때마다 가상 크리덴셜 키를 생성 및 인증한다. 가상 크리덴셜 키는 매 접근 세션마다 새롭게 생성돼 한 번 사용된 크리덴셜 키는 무효화되므로 크리덴셜 키 탈취를 통한 불법 접근을 차단한다.

다양한 자원에 대한 통합 제로트러스트 전략 수립

HIWARE는 중앙화 된 정책 관리로 사용자 계정의 생성부터 접근 및 작업 권한 부여, 제어, 관리까지의 모든 프로세스를 자동화하고 있다. △시스템 접근통제 △시스템 계정관리 △DB 접근통제 △DB 계정관리 △애플리케이션 접근통제 △AD 계정관리 등 다양한 제품을 단일 플랫폼, 단일 UI, 단일 프로세스 및 정책으로 관리할 수 있어 여러 자원에 대한 통합 제로트러스트 전략을 수립할 수 있다.

HIWARE는 제로트러스트 보안 모델의 핵심 원칙인 접근통제에 대한 국내 최다 구축 경험과 CC인증, GS인증, 클라우드 상호운용성 인증 및 보안기능확인서까지 모두 획득하며 국내에서 가장 안정적인 서비스를 제공하고 있는 제품이다. 국내 시스템 접근통제 부문 조달 판매 9년 1위로, 현재 제로트러스트 시스템 보안 전략을 수립하고 있는 금융기업 및 대기업들은 HIWARE 도입 검토를 통해 제로트러스트 실현을 기대하고 있다.

▲에스지앤 제로트러스트 통합 인증 솔루션 ‘SecureGuard ICAM’[자료=에스지앤]

[제로트러스트 시스템 보안 솔루션 집중분석-2]

제로트러스트 핵심 식별과 인증을 통한 안전한 리소스 접근

에스지앤, 제로트러스트 통합 인증 솔루션 ‘SecureGuard ICAM’ 출시

zmf라우드, 원격 근무 및 대외 협력 등 비즈니스 환경의 급격한 변화와 보안 위협의 진화로 인해 다양한 경로를 통한 기업 내부 IT 자산 및 주요 기업 기밀을 대상으론 한 공격이 날로 증가하고 있다.

이러한 환경 변화는 기업의 보안 전략을 재고하고 강화할 필요성을 촉발하고 있으며, 보안에 대한 종합적인 접근을 요구하고 있다. 이러한 시장의 요구에 에스지앤은 제로트러스트 구성을

제안하고 있으며, 기존 보안 환경에 빠르게 적용해 대응할 수 있는 통합 인증, 인가 및 정책 관리 솔루션인 SecureGuard ICAM을 출시했다.

계정, 인증에 누락이 없도록 통합 정책 관리하는 ‘SecureGuard ICAM’

에스지앤은 보안 솔루션 전문 기업으로 기존에 보유하고 있던 접근제어 솔루션과 통합 계정관리 솔루션의 개발 노하우를 바탕으로 제로트러스트 환경에 최적화된 ICAM(Identity, Credential, and Access Management)을 출시했다.

제로트러스트 구성 환경에서 사용자의 식별, 본인 확인, 접근 디바이스에 대한 관리가 필요하고, 사내 자산은 중앙 관리 및 중요도에 따라 차별적인 보안 관리 정책이 필수다. 에스지앤의 SecureGuard ICAM은 이러한 기능을 수행하기 위한 통합 인증, 인가 및 정책 관리 솔루션으로 제로트러스트 아키텍처에서의 정책 결정 포인트(PDP:Policy Decision Point) 역할을 수행하게 된다.과학기술정보통신부와 한국인터넷진흥원(KISA)에서 진행한 제로트러스트 보안 모델 실증 사업과 다양한 국내외 사례에서 확인할 수 있듯이 실제 보안 위협이 다양하게 존재하는 사용자 단말의 보안 상태와 접속 위치 및 과거 이력 등을 바탕으로 차등화된 인증 방법 및 접근 차단 정책을 수립하고 적용하는 것이 필요하다.

하지만, 분산된 정책들은 사용자의 피로도를 높이고 관리상 누락이 발생할 가능성이 높아 반드시 중앙집중식 정책 서버가 필요하게 되는데, 이 부분을 ICAM에서 담당하게 된다. 또한 SSO, 사용자 환경 및 서버 환경의 사항이 변화함에 따라 실시간 차단과 같은 즉시성을 요구하게 되는데 ICAM은 이 처리를 위해 REST API, SAML, OAuth, SDK 등 다양한 연동 방법을 제공하고 있다.

에스지앤 SecureGuard ICAM은 구체적인 제로트러스트 구축 모델을 수립할 수 있는 중앙집중식 정책 서버 역할을 수행해 고객들의 명확한 보안 신뢰도 향상을 지원하고 있다.

제로트러스트 구성을 위해 보안 정책을 중앙에서 수립 배포하는 ICAM 도입 필수

에스지앤은 제로트러스트로 보안 환경이 변화하는 것에 맞추어 정책 결정 포인트(PDP: Policy Decision Point) 역할을 수행하는 ICAM 제품을 출시했다. 이로써 막연하게만 느껴졌던 제로트러스트 보안 모델의 구체적이고 실체적인 정책을 구성할 수 있도록 해, 고객들의 ZTA(Zero Trust Architecture) 모델의 성숙도를 높이는 데 기여할 수 있게됐다.

▲옵스나우 시큐리티 대시보드[자료=베스핀글로벌]

[제로트러스트 시스템 보안 솔루션 집중분석-3]

클라우드 보안은 클라우드 전문가에게!

베스핀글로벌의 클라우드 보안 형상 관리 플랫폼, ‘옵스나우 시큐리티’

연평균 두 자릿수 성장률을 보이는 클라우드 시장과 함께 성장하는 시장이 바로 ‘클라우드 보안’ 시장이다. 실제 글로벌 리서치기업 마켓츠앤마켓츠(Markets and Markets)는 글로벌 클라우드 보안 시장 규모가 2028년 629억달러(83조 9,715억원)까지 성장할 것으로 전망했다. 베스핀글로벌은 지난 8년간 고객사 5,000여 곳의 클라우드 MSP 사업을 전개하면서 보안 서비스를 제대로 갖추지 않아 곤란을 겪는 기업을 많이 보았다. 기존 레거시 방식의 보안 사고에서 벗어나지 못하는 기업 보안 담당자들에게 클라우드 보안에 대한 이해를 제고하고자, 베스핀글로벌은 자체 보안 상품 개발과 투자는 물론 글로벌 보안기업들과 협업을 이어가고 있다.

클라우드 보안사고 99%는 사용자 실수?

클라우드 보안사고의 가장 큰 원인은 안타깝게도 99% 사용자 실수에 의해서 발생한다. △클라우드에 대한 이해 부족 △클라우드 설정 관리의 어려움 △접근의 용이성만큼 공격도 쉬움 △자사 클라우드를 제대로 파악하지 못함 △매년 새로운 기술이 생겨남 같은 이유로 기업의 보안 담당자조차 자사의 클라우드 현황을 제대로 파악하지 못하는 경우가 많다. 이로 인해 발생하는 보안피해는 기업의 근간을 흔들만큼 심각한 경우도 있다. 또 보안이 갖춰져 있지 않으면 조직의 혁신 속도가 늦어질 수 밖에 없으므로 보안 역량을 강화하는 것이 무엇보다 중요하다.

베스핀글로벌의 옵스나우 시큐리티는 복잡한 클라우드 자원 관리를 위해 가시성을 확보할 수 있는 클라우드 보안 형상 관리(CSPM) 솔루션이다. 과거에는 IT구성 요소가 서버, 스토리지, 네트워크로 단순했지만, 클라우드 환경에서는 자원 관리도 매우 복잡하고 API 통제의 필요성과 클라우드 자원에 대한 권한 설정 또한 매우 중요해졌다. 이를 효율적으로 관리하기 위해서는 옵스나우 시큐리티와 같은 클라우드 자원 가시화 도구가 필수적으로 필요하다.

옵스나우 시큐리티는 클라우드 보안 수준을 점수화해 현재의 보안 상황을 직관적으로 보여준다. 컴플라이언스 준수 현황을 가시화해 주요 보안 현황과 이슈 사항을 점수화하고, 클라우드 보안 취약점이나 정책 위반 사항에 대한 자세한 정보와 조치 방법을 제시한다. 주요 특징은 △빠른 도입과 쉬운 활용성 △클라우드 보안 정책 가이드 제시 △멀티 클라우드 환경 지원 △정보보안책임자(CISO), 보안관리자(SM), 보안운영자(SO) 각 보안 담당자 특화 솔루션 △국내외 컴플라이언스 지원 △취약점 개선 기술 지원 서비스로 요약할 수 있다.

분야별 1등이 모이면 최강 ‘보안 어벤저스’

클라우드 보안의 분야는 매우 방대하다. 내부망과 외부망을 분리해 접근권한 부여 여부만 판단하면 되는 ‘경계 기반의 보안 모델’과 달리, 클라우드 보안은 ‘아무것도 신뢰할 수 없기 때문에 항상 검증한다’는 제로 트러스트 보안의 기본 전제를 바탕으로 접근해야 한다.

베스핀글로벌은 국내 최초로 글로벌 보안 솔루션 기업들과 제로 트러스트 얼라이언스를 구축해 통합 상품을 제공하고 있다. 베스핀글로벌에서 자체 개발한 클라우드 보안 형상 관리(CSPM) 솔루션 ‘옵스나우 시큐리티(OpsNow Security)’ 외 사용자 인증(IDP : Identity Provider)은 ‘옥타(okta)’, 네트워크 보안(SASE : Secure Access Service Edge)은 ‘클라우드플레어(CloudFlare)’, 디바이스 제어 및 관리(MDM : Mobile Device Management)는 ‘마이크로소프트 인튠(Microsoft Intune, Windows용)’와 ‘잼프(jamf, Mac용)’, 엔드포인트 보안(EDR : Endpoint Detection & Response)은 ‘크라우드스트라이크(CROWDSTRIKE)’와 연계해 클라우드 사용 전 과정의 안전한 보안을 지원하고 있다.

각 분야 최고의 보안 솔루션을 하나의 통합 상품으로 제공하는 ‘제로 트러스트 보안 상품’은 2022년 상반기 출시 이후 코로나 팬데믹 시기 다양한 근무 환경의 기업 보안을 지원했고, 다수의 고객사례를 확보하면서 경험과 전문성을 쌓았다. 현재는 이를 바탕으로 클라우드 도입 이후 보안 문제로 고민하는 전 산업 분야의 기업들에게 최상의 보안 정책과 솔루션을 제시하고 있다.

클라우드 보안은 클라우드 전문 기업, 클라우드 전문가가 제일 잘 안다. 클라우드 도입과 더불어 보안 혁신이 필요하다면 베스핀글로벌과 같은 클라우드 전문 기업을 찾기를 바란다.

▲체크막스 원(Checkmarx One) 플랫폼[자료=체크막스]

[제로트러스트 시스템 보안 솔루션 집중분석-4]

업계에서 가장 포괄적인 클라우드 네이티브 플랫폼 ‘체크막스 원’

체크막스, 제로트러스트 원칙으로 애플리케이션 보안 강화

디지털 트랜스포메이션이 꾸준히 모든 산업의 비즈니스 운영을 변화시키고 있다. 실제로 맥킨지의 임원급 대상 글로벌 서베이에 따르면, 기업들은 내부 운영뿐만 아니라 고객 및 공급망 부문의 디지털 트랜스포메이션을 3~4년 정도 앞당긴 것으로 나타났다.

그 결과로 소프트웨어 제품에 애플리케이션이 포함되거나 애플리케이션 자체가 제품이 되거나또는 애플리케이션 기반으로 개발된 서비스가 증가하고 있다. 하지만 사이버 범죄가 증가하고 현대적 개발 방식에 따른 애플리케이션 공격면이 확장되면서 애플리케이션 보안(이하 앱섹, AppSec)이 그 어느 때보다 중요해지고 있으며, 디지털 트랜스포메이션의 보안이 CISO의 최우선 과제로 빠르게 자리잡았다.

다른 비즈니스 부문이 매출 창출에 주력하는 동안 CISO는 전통적으로 리스크 관리에 집중해 왔다. 일반적으로 보안은 비즈니스 성장을 지원한다기보다 수익 없이 비용만 발생시키는 코스트센터(Cost Center)이자 비즈니스 저해 요소로 인식되어 왔다. 그러나 빠르게 변화하는 현재와 같은 환경으로 인해 앱섹이 매출 증대에서 차지하는 중요성은 기존과는 달리 훨씬 커졌다. CISO가 영업 활동에 참여해 자사 제품의 보안을 입증해 달라는 요구가 많아졌고, 이로 인해 기업의 프로세스를 정의할 수 있는 기회도 증가하고 있다.

글로벌 CISO 서베이를 통해 확인한 앱섹의 핵심 과제

클라우드 네이티브 애플리케이션 보안 리더인 체크막스는 애플리케이션 보안 산업의 현황을 제시하고 사이버 위협을 낮추어 비즈니스 성장을 뒷받침하고자 200명 이상의 CISO 및 고위 보안 담당 임원들을 대상으로 앱섹의 핵심 과제와 우선순위를 다루는 ‘글로벌 CISO 서베이: 앱섹의 비즈니스 임팩트 증가’를 발표했다.

해당 서베이에 따르면, 강력한 앱섹의 필요성을 인식하고 있는 비즈니스 환경에서 앱섹에 대한 관심과 중요성은 계속 증가하고 있다. 응답자의 77%는 회사 비즈니스의 최소 절반 가량이 보안을 CISO가 직접 관리하는 애플리케이션을 기반으로 운영되고 있으며, 73%는 2022년에 비해 2023년도 앱섹 예산이 증가했다고 답했다. 더불어 82%가 지난 일년 간 기업의 앱섹 프로그램으로 커버하는 애플리케이션 비중이 커졌다고 답한 것으로 확인되었으며, 51%는 올해 앱섹이 CEO나 이사회에서 더 높은 우선순위를 차지한다고 응답했다.

소프트웨어 개발 라이프사이클(SDLC) 내 앱섹 테스팅의 관점에서 볼 때, 앱섹 성숙도는 기업마다 다르다. 예전에는 일반적인 기준이 ‘시프트 레프트(Shift Left)’였지만 이제 ‘시프트 에브리웨어(Shift Everywhere)’ 접근, 즉 SDLC의 모든 곳에 보안을 통합해야 한다는 사실을 인식하고 있다. 아직까지는 대다수의 기업이 시프트 에브리웨어를 도입하지 못했지만 앱섹을 SDLC로 통합하는 과정에 진전은 있다. 체크막스 서베이에 따르면, 44%의 CISO가 ‘시프트 앱섹 에브리웨어(Shift AppSec Everywhere)’를 이행 중인 것으로 나타났기 때문이다. 이를 통해 앱섹 프로그램이 데브옵스(DevOps)팀과 점차 동기화되면 앞으로 더 많은 팀이 시프트 에브리웨어로 전환해 앱섹에 대한 비즈니스와 구매자의 기대를 충족할 것으로 예상된다.

구매자들의 보안 인식은 그 어느 때보다 높아졌고, 구매 전에 소프트웨어 제공업체가 강력한 앱섹 프로그램을 운영 중이라는 사실을 확인하고 싶어한다. 이는 CISO가 아직까지 영업 활동에 관여하고 있지 않는다면 곧 참여하게 된다는 것을 의미한다. 이를 위해 CISO는 △SDLC 전반에 걸친 커버리지로 보안의 빈틈 방지 △스캔 결과의 상관 관계를 파악해 가장 영향이 큰 취약점에 우선순위 부여 △이해하기 쉬운 리포트로 구매자 또는 CEO와 이사회를 대상으로 앱섹 프로그램의 깊이와 범위를 입증 △클라우드 네이티브 플랫폼으로 유지보수를 줄이고 앱섹 프로그램을 성장 속도에 맞게 확장 △개발자의 기존 툴과 프로세스에 통합 및 자동화되는 개발자 친화적 앱섹 솔루션으로 도입 가능성 제고 등을 고려해 앱섹 플랫폼을 선정해야 할 것이다.

엔터프라이즈 애플리케이션 보안 플랫폼인 체크막스 원(Checkmarx One)

체크막스는 소스코드, 오픈 소스 코드 등을 애플리케이션 개발에 사용한 기업들에게 ‘체크막스 원(Checkmarx One) 플랫폼’을 통해 안전하게 애플리케이션 보안 테스트가 가능하게 지원하고 있다.

체크막스 원 플랫폼은 필수적인 애플리케이션 보안 테스트 서비스를 통일된 클라우드 기반 플랫폼에서 제공한다. 스캔 한 번으로 소스코드, 오픈소스 및 공급망의 의존성, IaC 템플릿을 분석하고 결과를 종합 및 검증하며 이에 대한 전문가의 교정 어드바이스를 제시한다. 이러한 서비스는 기존 개발 툴과 프로세스에 바로 통합되며, 체크막스 원 플랫폼은 데이터가 격리된 안전한 클라우드에서 제공된다.

따라서 지속적인 서비스 업데이트와 기능 개선을 제공하면서 AST 인프라스트럭처까지 관리하는 부담을 덜어준다. 이 플랫폼으로 UI 상에서 한 번의 클릭만으로 또는 소스코드 리포지토리에 풀 리퀘스트/코드 커밋(pull request/code commit) 같은 단일 이벤트를 실행시켜 종합적인 코드 스캔을 시작할 수 있다.

체크막스 원 플랫폼은 통합 대시보드와 리포팅을 제공할 뿐만 아니라, 체크막스 퓨전(Checkmarx Fusion) 기능을 통해 각 엔진 결과의 상관 관계를 이미지화 해 리스크를 정확하게 측정할 수 있다. 개발자 대상 보안 교육 플랫폼인 코드배싱(Codebasing)은 실시간 통합 게임화 교육 프로그램을 제공해 코딩을 하면서 학습이 가능하다.

체크막스는 현재 업계 최고 수준의 오픈소스, 공급망 및 고객 중심 보안 연구와 더불어 광범위한 소프트웨어 개발 및 보안 전문성을 함께 제공하고 있다. 소프트웨어 개발 생명 주기(SDLC) 및 IDE, SCM, CI/CD 파이프라인 플러그인 뿐만 아니라 일상에서 사용하는 툴과도 원활하게 통합된다.

기업의 보안 이니셔티브를 실현할 수 있도록 견고한 애플리케이션 보안 솔루션을 제공하는 체크막스의 체크막스 원 플랫폼 서비스는 복잡한 개발 환경 속에서 안전한 소프트웨어를 배포할 수 있도록 지원하고 있다. 또한, 기업의 보안을 강화하고 컴플라이언스 요건을 충족하면서 비즈니스 리스크를 낮출 수 있도록 솔루션을 신속하게 개발하고 배포하는데 필요한 서비스를 제공한다.

체크막스 원 플랫폼은 가치 실현 기간을 단축하고자 하는 보안팀을 위한 필수적인 솔루션이다. 이를 통해 기업은 레거시 애플리케이션 보안 테스트 솔루션과 포인트 솔루션의 복잡한 부담 없이 소프트웨어 개발 기한을 달성할 수 있다.

[제로트러스트 시스템 보안 솔루션 집중분석-5]

글로벌 보안 기술기업 로그리듬, 프렌트리와 함께 한국 시장 공략에 나서다

프렌트리 장창영 대표 “로그리듬으로 한국에 통합보안 플랫폼 제공할 것”

▲프렌트리 장창영 대표[사진=프렌트리]

글로벌 시장에서 SIEM과 SOAR는 물론 다양한 보안 솔루션으로 ‘통합보안 플랫폼’을 제공하는 로그리듬(LogRhythm)이 한국 단독 총판인 프렌트리(FRENTREE)와 함께 한국 시장을 본격적으로 공략한다. 프렌트리는 3월 20~22일 일산 킨텍스에서 열린 ‘세계 보안 엑스포 & 전자정부 정보보호 솔루션 페어 2024 (SECON & eGISEC 2024)’에서 로그리듬을 소개하고 본격적인 영업에 나섰다.

프렌트리, 로그리듬 단독 총판으로 한국 영업 개시

로그리듬은 2003년에 설립한 보안전문기업으로 SIEM/SOAR, UEBA, NDR 솔루션으로 전 세계 4,000개 이상의 고객사를 보유한 글로벌 기업이다. 특히 300명 이상의 개발자와 머신러닝과 인공지능을 위한 수십 명의 박사급 연구원을 보유한 기술기업으로 유명하다.

2024년 로그리듬의 한국 단독 총판으로 나선 프렌트리는 2013년 설립 후 개인정보검색 및 관리 분야의 글로벌 no. 1 제품인 엔터프라이즈 리콘(Enterprise Recon)의 성공적인 한국시장 안착을 시작으로 클라우드 보안과 공급망 보안 제품을 연이어 런칭했다.

특히 프렌트리는 대형은행에 보안 솔루션을 공급하고 기술지원을 하면서 쌓은 기술적 역량을 바탕으로 다양한 분야의 고객사에게 보안 솔루션을 공급하는 것으로 잘 알려졌다.

시스템 보안 부문 리더 등 다양한 수상으로 능력 증명

로그리듬은 300명 이상의 개발자를 보유하고 있으며, 이를 바탕으로 보안 모듈 전체를 인하우스(In House)로 개발하고 있다. 때문에 고객들이 원하는 커스터마이징을 제공하며 기존에 고객사에서 사용 중인 각종 보안제품과의 유연한 통합을 제공한다. 주목할 점은 프렌트리 역시 엔터프라이즈 리콘을 국내에 공급하면서 대형은행과 통신사와 협업을 통해 개발능력을 강화해 SI 못지않은 개발능력을 갖췄다는 사실이다.

이와 관련 장창영 대표는 “통신사와 개인정보 관련 업무를 진행하면서 개인정보검색, 관리, 활용에 대한 소명, 승인, 결제 워크플로우를 만들었는데, 각 부서마다 다른 워크플로우를 요구해 이를 개발하다 보니 솔루션 딜리버리로 시작해 SI를 배웠다고 할 정도로 역량이 늘었다”고 말했다.

물론 기본적인 제품의 성능 또한 글로벌 리딩기업답게 뛰어나다. 특히 인프라에서 발생하는 로그를 수집하고 각 상황에 대한 자동응답 시스템을 제공해, 보안팀이 신속하고 강력하게 보안위협에 대응할 수 있는 역량을 제공해준다. 이는 9년 연속 가트너 매직쿼드런트 SIEM 부문 리더, Peer Insight 고객선택상 4회, APAC SIEM Frost&Sullivan, SIEM 부문 리더, 사고 대응 부문 리더 그리고 ‘시스템 보안 부문 리더’ 수상이 증명한다.

로그리듬, 통합보안 플랫폼 합리적 비용으로 제공

앞서 설명한 것처럼 로그리듬의 대표 제품은 △SIEM/SOAR △Axon △UEBA △NetMon 등 4가지로, 네트워크부터 사용자단까지 전체를 아우르는 통합보안 플랫폼을 제공한다. 아울러 예측 가능한 가격모델을 제공해 절감된 비용으로 도입 및 운영할 수 있도록 지원하며, 머신러닝과 AI 엔진을 자체적으로 보유해 진보된 SOC를 제공한다.

프렌트리 장창영 대표는 “로그리듬은 Log Management, Threat Intelligence, User Analytics, Network Analytics, Incident Management, Orchestration & Automation에 대한 기술을 기반으로, SIEM/SOAR, UEBA, NDR, AXON의 네 가지 제품을 고객사에 공급하고 있다”면서, 특히 “로그리듬은 900개 이상의 데이터 소스와 Open Collecter, 그리고 1,300개 이상의 보안분석 알고리즘을 제공한다”고 설명했다.

무엇보다 로그리듬은 고객사가 도입한 보안제품들과의 유연한 통합을 제공하고, 고가의 SIEM 솔루션과의 연동을 통해 대폭적인 비용 절감이 가능한 구성안 또한 제공한다. 로그리듬의 SaaS 기반 SIEM과 SOAR 서비스 플랫폼인 AXON은 클라우드 환경에 더욱 쉽고 구축하고 운영할 수 있는 솔루션 또한 제공한다. 특히 기존 SIEM 대비 더 손쉬운 커스터마이징을 제공해 개발자들의 개입 없이 셀프 혹은 기술지원 엔지니어들의 프로페셔널 서비스만으로도 SIEM/SOAR를 환경과 프로세스에 맞게 구현할 수 있다. 이는 대폭적인 프로젝트 비용의 절감으로 이어진다.

로그리듬 라이선스는 평균 MPS(메시지/초)에 기반하며 메시지와 이벤트 급증에 대응할 수 있다. 누적 로그 기반의 과금 정책이 아닌 평균 MPS 기반의 과금 정책이기 때문에 데이터가 누적될수록 비용 격차는 더 커진다. 이와 함께 구독형은 물론 영구 라이선스 정책도 제공하며, 경쟁력 있는 초기 도입비용까지 더해 고객이 느끼는 가격 부담을 덜었다.

정창영 대표는 “로그리듬은 글로벌 시장에서 대표적인 통합보안 플랫폼 기업으로 이미 기술적인 부분에서 인정받고 있다”면서, “게다가 굉장히 합리적인 기본 비용에 한국시장에 처음 진출하는 만큼 적극적으로 지원을 아끼지 않을 계획”이라고 덧붙였다.

한편, 프렌트리는 eGISEC 2024에서 로그리듬을 공식적으로 런칭했으며, 고객초청 세미나와 하반기 ISEC 2024 등 주요 행사를 통해 홍보할 계획이다. 내부적으로는 로그리듬에 대한 기술역량 강화를 위해 임직원의 라이센스 취득 및 본사 교육 등을 추진해 고객들에게 완벽한 기술지원을 제공하겠다고 강조했다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

.png)

.gif)