[보안뉴스 문가용 기자] 유명 브라우저를 겨냥한 제로데이 익스플로잇 공격이 극성이다. 이에 대해 구글이 최근 상세 내용을 발표했다. 이 공격에 연루된 제로데이 취약점은 총 4개인데, 2개는 크롬에서, 1개는 인터넷 익스플로러에서, 1개는 사파리에서 발견되었다. 다행히 지금은 4개 모두 패치가 완료됐다.

[이미지 = utoimage]

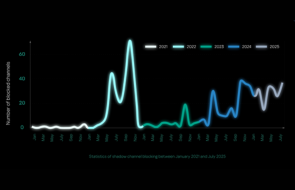

구글에 의하면 익스플로잇 세 개는 감시용 소프트웨어를 상업적으로 개발하는 회사가 만든 것으로 보인다고 한다. 그걸 정부의 지원을 받는 공격 단체가 사서 공격에 사용한 것으로 분석하고 있다. “2021년이 이제 막 절반이 지난 시점인데 벌써 제로데이 익스플로잇 사건이 33번이나 발생했습니다.” 구글의 매디 스톤(Maddie Stone)과 클레멘트 레사인(Clement Lecigne)의 설명이다.

작년 한 해 동안 발견된 제로데이 익스플로잇이 11개라는 걸 생각하면 지금의 제로데이 공격이 얼마나 심각한 수준인지 알 수 있다. 우려되는 트렌드가 아닐 수 없다. 두 전문가는 공격자들과 보안 전문가들 모두 최근 들어 제로데이에 대한 관심이 높아진 것을 이유로 들고 있다.

이번에 상세히 공개된 제로데이 취약점은 다음과 같다.

1) CVE-2021-21166 : 크롬에서 2월에 발견됨

2) CVE-2021-30551 : 크롬에서 6월에 발견됨

3) CVE-2021-1844 : 사파리 웹킷(WebKit)에서 발견됨

4) CVE-2021-33742 : 인터넷 익스플로러에서 발견됨

이중 크롬 제로데이 익스플로잇은 이메일 악성 링크를 통해 전송됐는데 피해자는 전부 아르메니아인들이었다고 한다. 이 링크를 클릭할 경우 피해자들은 시스템 정보를 수집하는 악성 페이지로 우회 접속 된다. 화면 해상도, 시간대, 언어 설정, 설치된 플러그인 목록 등이 수집되는 것으로 알려져 있다. 수집된 정보는 암호화 된 후 공격자의 서버로 전송되고, 공격자는 이 정보를 바탕으로 추가 공격 진행 여부를 결정한다. CPU, OS 버전 및 바이오스 정보를 추가로 더 모은 후에 결정을 내리는 사례들도 존재한다.

사파리 웹킷에서 발견된 취약점은 러시아의 공격 단체로 보여지는 자들이 익스플로잇을 하고 있었다. 이 러시아의 공격 단체는 솔라윈즈 공급망 공격을 실시했던 자들로 보인다. 이들은 사파리 제로데이를 익스플로잇 함으로써 서유럽 국가들의 정부 기관과 비영리 단체 소속자들의 크리덴셜을 훔치는 공격을 실시했다.

인터넷 익스플로러에서 발견된 제로데이 취약점 역시 아르메니아인들을 겨냥해 익스플로잇 되었고, 크롬 제로데이의 익스플로잇과 비슷한 점이 여러 부분에서 발견됐다. 따라서 구글은 크롬 익스플로잇 개발자와 인터넷 익스플로러의 익스플로잇 개발자가 동일한 것으로 보고 있다. 둘 다 피해자를 감시 및 추적하는 것을 기본으로 삼고 있다.

보안 업체 벌칸 사이버(Vulcan Cyber)의 CEO인 야니브 바다얀(Yaniv Bar-Dayan)은 “최근 제로데이 익스플로잇이 증거하는 건 탐지와 훼방이 가장 적은 공격을 실시하고 싶어 하는 공격자들이 많아지기 때문”이라고 말한다. “IT 보안 전문가와 장비들의 수준이 높아지면서 공격이 점점 어려워지고 있는 게 사실입니다. 늘 그래왔죠. 공격이 새로워지고, 방어력이 높아지고, 다시 새로운 공격이 등장하고… 사이버 보안의 지극히 평범한 경제 구조라고 볼 수 있습니다.”

구글의 스톤과 레사인은 “제로데이 취약점과 익스플로잇만을 전문적으로 거래하는 시장이 늘어나고 있다는 것도 중요한 요인이 되고 있다”고 지적한다. “높은 돈을 주고 제로데이 익스플로잇을 사들이고, 이를 정부들에 되파는 기업들이 꽤나 많아지고 있죠. 물밑에서 활동하기 때문에 겉으로 드러나지 않지만요. 시장이 보다 안정적으로 형성되면 제로데이 익스플로잇이 더 늘어날 것입니다.”

3줄 요약

1. 제로데이 공격, 최근 들어 증가하는 추세.

2. 제로데이가 아니면 탐지 회피하는 게 어려워지고 있기 때문.

3. 제로데이를 거래하는 시장 역시 점점 확대되고 있음.

[문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.gif)

.jpg)

.jpg)

.jpg)

.png)