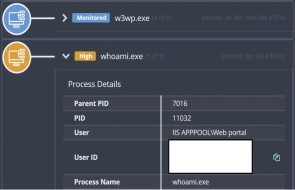

이번 피해사례에서 ‘박교수’는 정책 자문 요청과 관련한 이메일을 수신했고, 이메일의 첨부파일을 내려받아 작성한 뒤 회신했다. 평소 알고 지내던 ‘김사무관’이 보낸 메일이었기에 큰 의심없이 파일을 내려받은 뒤 실행했다. 하지만, 메일은 김사무관을 사칭한 사이버 공격자가 발송한 것으로, 첨부파일 역시 해킹을 위한 악성코드가 숨겨져 있었다. 이러한 파일을 실행할 경우 화면 스니핑 등을 통해 개인정보가 유출되는 것은 물론, 코드가 실행되면서 명령제어(C&C) 서버와 통신해 랜섬웨어 등 추가적인 공격을 위한 파일을 내려받기도 한다.

첨부파일 형태는 다양하다. 흔히 알려진 실행파일(exe) 형태는 실행 즉시 악성 소프트웨어가 설치되며, 이를 통해 공격자가 정보유출 등 공격자가 설정한 각종 악성 행위를 수행한다. 특히, 실행파일을 주의하는 사용자가 늘어남에 따라 공격자는 이중 확장자(파일명.pdf______.exe 등의 방식)로 위장하고 파일 아이콘 까지 바꾸는 치밀함을 보이고 있다. 이러한 공격을 예방하기 위해서는 백신 등의 소프트웨어를 설치하고, 폴더 옵션에서 확장자명을 표시하게 해 이중 확장자인지 확인할 필요가 있다. 특히, 알 수 없는 실행파일은 즉시 삭제하는 것이 바람직하다.

일반적인 문서(doc, xls. ppt, hwp 등)를 공격에 사용하는 경우도 있다. MS 오피스의 경우 매크로 기능을 통해 반복적인 입력을 자동화하는 기능을 제공한다. 이를 통해 공격자가 코드를 실행하고, 명령제어 서버에 접속해 추가 공격을 시도하는 등으로 활용 가능하다. 한컴 오피스 문서의 경우 객체연결삽입 기능을 통해 외부 콘텐츠를 실행할 수 있다. 사용자가 무심코 삽입된 객체(개체)를 클릭할 경우 공격자가 설정해둔 악성코드가 실행된다. 다행히 이러한 기능은 사용자가 동의하기 전에는 실행되지 않는다. 따라서 ‘콘텐츠 사용’이나 ‘실행’ 등의 경고 창이 나오면 무심코 허용을 누르기보다는 ‘취소’나 ‘닫기’를 누르는 것이 좋다.

최근에는 HMTL 문서를 이용한 피싱도 늘고 있다. 과거 URL을 통해 피싱 사이트로 연결하는 방식 대신, 피싱 페이지 자체를 HTML 문서로 제작하고 여기에 사용자 개인정보나 아이디·비밀번호 등을 입력하게 하는 방식이다. 웹에 피싱 사이트를 만들 경우 보안 관련 기관 및 기업을 통해 해당 인터넷 주소가 차단될 수 있으며, 공격자는 공격을 지속할 수 없게 된다. 반면 HTML 문서는 상대적으로 보안 전문가의 눈에 잘 띄지 않기 때문에 차단 역시 어렵다. 이에 사용자는 알 수 없는 HTML 문서에 개인정보를 함부로 입력해서는 안된다.

평소 연락을 주고 받던 사람이라도 상대방의 이메일 계정이 해킹됐을 가능성이 있으며, 주고받은 이메일 내용이 유출돼 이를 악용한 스피어 피싱을 시도했을 수도 있다. 실제로 최근 북한을 배후에 둔 것으로 추정되는 사이버 공격 조직은 정상적인 이메일을 수차례 발송하며 경계심을 낮추는 방식을 사용하기도 한다. 이러한 공격을 예방하기 위해 무엇보다 중요한 것은 첨부파일을 내려받아 실행하는 데 주의를 기울여야 한다는 점이며, 계획에 없던 파일을 받았을 경우 전화 등 다른 수단으로 상대방에게 연락해보는 것도 필요하다.

[발행처=과기정통부, 국정원, 국방부, 교육부, 외교부, 통일부, 문체부, 경찰청, KISA 등]

[이상우 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

-1.jpg)