한번 침투한 기관 반복 공격

[보안뉴스 김형근 기자] 중국 정부가 지원하는 해킹 조직 ‘무스탕 판다’(Mustang Panda)가 보안 프로그램이 탐지하기 힘든 커널 모드 루트킷(Kernel-mode Rootkit)을 동원해 새로운 톤쉘(ToneShell) 악성코드를 유포하고 있다.

대상은 아시아 국가 정부 기관들이다.

[자료: 카스퍼스키]

카스퍼스키 연구진에 따르면, 이번 공격의 핵심은 ‘ProjectConfiguration.sys’라는 이름의 커널 모드 미니필터 드라이버(Mini-filter Driver)를 사용했다는 점이다.

이 드라이버는 과거 유출된 중국 기업의 디지털 서명을 도용해 정상적 보안 소프트웨어인 척 시스템 깊숙이 침투한다. 윈도우 운영체제의 가장 핵심부인 커널 레벨에서 작동하기 때문에 일반 보안 프로그램은 이들의 활동을 거의 감지할 수 없다.

이 루트킷은 단순히 악성코드를 실행하는 데 그치지 않고, 시스템 방어 기제를 무력화하는 다양한 기능을 갖추고 있다.

자신을 삭제하거나 이름을 바꾸려는 시도를 커널 단계에서 차단하며, MS 디펜더의 핵심 필터가 로드되지 않도록 설정을 조작한다. 또 보안 프로그램보다 더 높은 우선순위를 선점해 감시망을 완전히 우회한다.

이렇게 보호받는 환경 속에서 실행되는 톤쉘 백도어는 가짜 TLS 헤더를 사용해 네트워크 트래픽을 위장하고, 원격 셸 실행, 파일 업로드 및 다운로드 등 스파이 활동을 수행한다.

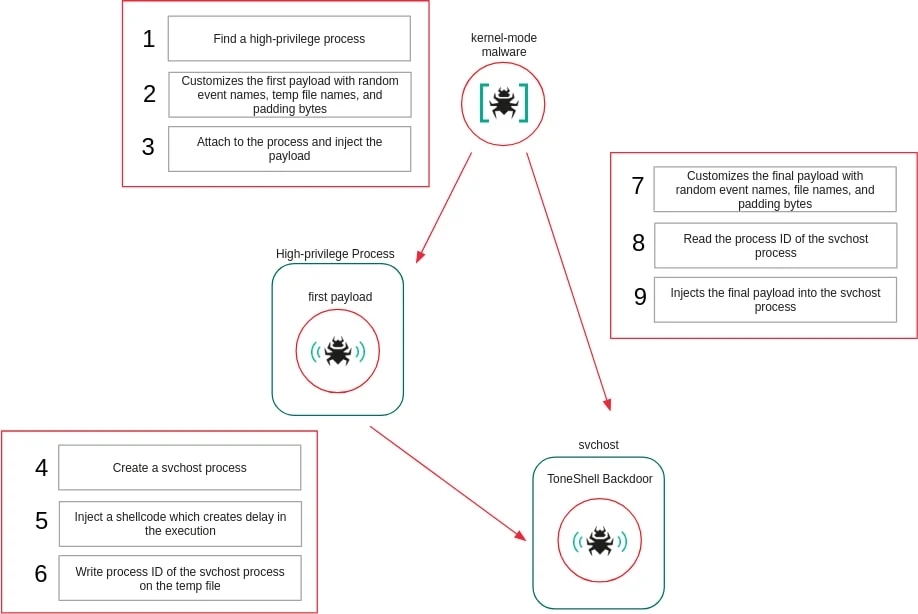

▲무스탕 판다 공격 개념도 [자료: 카스퍼스키]

조사 결과, 피해를 입은 미얀마, 태국 등 아시아 국가 정부 기관들은 과거에도 플러그엑스(PlugX)나 톤디스크(ToneDisk) 같은 중국발 악성코드에 감염된 전력이 있는 것으로 드러났다.

이는 공격자가 한 번 확보한 목표물을 놓치지 않고 기술을 업그레이드하며 지속적으로 감시하고 있음을 의미한다.

카스퍼스키는 이번 사례가 톤쉘이 커널 모드 로더를 통해 배포된 첫 번째 사례라고 밝혔다. 이를 찾아내려면 메모리 포렌식 같은 고도의 분석 기법이 필요하다고 설명했다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)