기본 설정만으로도 뚫린다...전문가들, 긴급 패치 권고

[보안뉴스 김형근 기자] 보안 연구진이 웹 개발의 핵심을 이루는 React 서버 컴포넌트(RCS)와 Next.js에서 치명적인 취약점을 발견했다고 4일(현지시간) 경고했다.

[자료: 위즈]

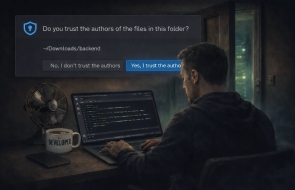

이 취약점은 인증되지 않은 원격 코드 실행(RCE)을 가능하게 하며, 최고 등급인 심각도 점수 10점을 받을 정도로 치명적이다.

최고 위험 등급의 RCE 취약점…안전하지 않은 역직렬화가 원인

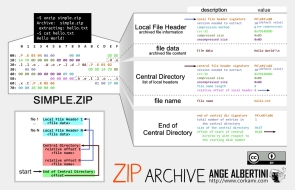

문제는 React 오픈소스 소프트웨어의 RCS 프로토콜에서 비롯됐다. React 서버 기능 엔드포인트로 전송되는 페이로드의 안전하지 않은 역직렬화가 취약점의 근본 원인이다.

해당 결함은 CVE-2025-55182로 명명됐으며, 이로 인해 Next.js 애플리케이션에도 CVE-2025-66478로 파급됐다.

이러한 결함을 추적한 보안업체 위즈 연구진은 해당 취약점이 거의 100%에 가까운 성공률을 보이며 ‘완전한 원격 코드 실행’을 달성할 수 있다고 밝혔다.

연구진이 특히 우려하는 점은 대부분의 구성이 기본 설정 자체가 취약한 상태라는 것이다. 이는 공격이 매우 용이함을 의미한다.

공격 성공률 100%...웹 환경 약 40% 이상이 즉시 위험에 노출

웹 개발의 핵심인 리액트는 페이스북이 개발한 자바스크립트 라이브러리로, 전 세계에서 가장 널리 사용되는 웹 프레임워크 중 하나다.

위즈의 조사에 따르면, 전체 클라우드 환경의 약 40% 이상이 취약한 넥스트JS 또는 리액트 인스턴스를 포함하고 있는 것으로 나타났다.

싱가포르에 본사를 둔 보안업체 워치타워의 최고경영자(CEO) 벤자민 해리스는 “취약점의 세부 정보가 공개되고 패치가 나오면, 공격자들이 이를 분석해 즉각적인 공격을 시도할 것은 의심의 여지가 없다”고 경고했다.

해당 취약점은 지난달 29일 독립 보안 연구원 래클런 데이비슨이 메타 버그 바운티 프로그램을 통해 밝혀졌다.

전문가들은 “더 큰 피해를 막기 위해 즉각적인 패치 적용이 필수적”이라고 말했다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.png)

.png)

.jpg)

.jpg)

.png)

.gif)