▲북한 라자루스 그룹의 초기 침해 단계(워터링 홀) 공격 흐름[자료: 카스퍼스키]

카스퍼스키 분석팀 GReAT은 북한의 이번 새로운 사이버 공격을 ‘오퍼레이션 싱크홀(Operation SyncHole)’로 명명했다. 국내 소프트웨어 생태계 이해도가 높은 라자루스가 ‘워터링 홀(Watering Hole)’과 서드파티 소프트웨어의 취약점을 결합한 고도화된 공급망 공격을 감행했다고 분석했다.

▲리디렉션된 공격 페이지 예시[자료 : 카스퍼스키]

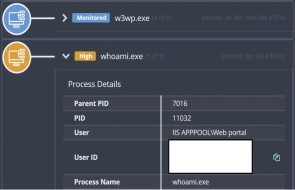

라자루스는 먼저 국내 온라인 언론사 웹사이트에 악성 스크립트를 삽입하는 워터링 홀 방식으로 공격을 시작했다. 사이트 방문자 중 조건에 부합하는 타깃이 공격자의 악성 도메인으로 리디렉션되며 감염됐다. 이 과정에서 정품 보안 소프트웨어 ‘CrossEX’의 하위 프로세스 SyncHost.exe가 악성코드 설치에 악용됐다. CrossEX는 브라우저 보안 도구 연동에 사용되는 국내 특화 소프트웨어로, 최근 취약점이 공식 확인돼 업데이트를 진행한 바 있다.

▲라자루스 그룹의 단계별 악성코드 감염 과정[자료 : 카스퍼스키]

또 주목할 점은 라자루스가 벌인 이번 공격의 핵심이 국내 행정·금융기관 등에서 널리 사용되는 보안 파일 전송 소프트웨어 ‘이노릭스 에이전트(Innorix Agent)’의 제로데이 취약점이라는 점이다. 라자루스는 이 취약점을 통해 감염 시스템 내부로 ‘측면 이동(Lateral Movement)’을 시도하고, 라자루스 대표 악성코드인 ‘ThreatNeedle’, ‘LPEClient’ 등 악성코드를 배포해 내부 네트워크를 장악했다.

악성코드는 ‘아가멤논’(Agamemnon)이라는 다운로더를 통해 유포됐으며, 이노릭스의 취약 버전(9.2.18.496)이 주된 표적이었다. 카스퍼스키는 이 문제를 한국인터넷진흥원(KrCERT)과 개발사에 알렸고 취약점(KVE-2025-0014)은 즉시 패치됐다.

이고르 쿠즈네초프 카스퍼스키 디렉터는 “구형 시스템과 지역 특화 소프트웨어에 의존하는 환경에선 서드파티 브라우저 플러그인이나 보조 도구들이 높은 권한으로 실행되는 경우가 많아 공격자들의 매력적인 표적이 된다”고 말했다.

카스퍼스키는 라자루스 같은 APT 공격 대응 방안으로 △소프트웨어 최신 업데이트 △네트워크 및 자산 보안 감사 △EDR/XDR 기반 실시간 위협 대응 체계 구축 △최신 위협 인텔리전스 활용 등을 권고했다.

[이소미 기자(boan4@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.gif)

.jpg)

.jpg)

.png)