1. 9월부터 가짜 게임 설치파일 유포.

2. 12월 31일까지 조용히 시스템 정보 수집만.

3. 때가 되자 일제히 채굴 시작.

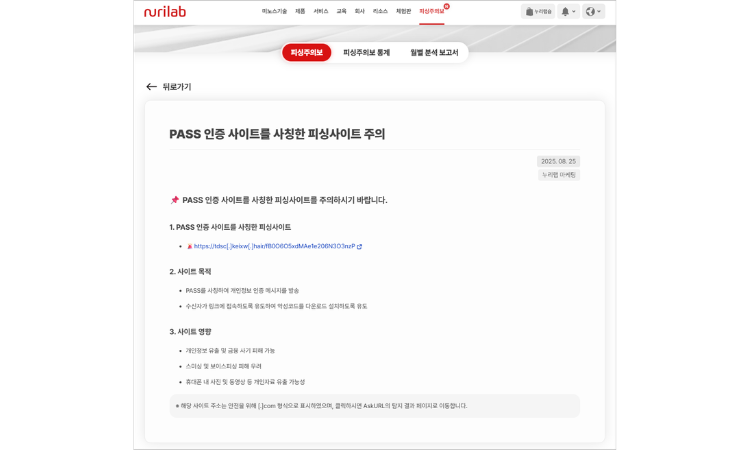

[보안뉴스 문가용 기자] 지난 12월 31일, 해커들이 불법 복제 게임을 통해 윈도 PC들을 공격했다는 사실이 뒤늦게 밝혀졌다. 인기 게임들의 토렌트 파일에 암호화폐 채굴 코드를 첨부하여 배포하는 전략이 활용됐다고 한다. 공격은 한 달 반 정도 이어졌으며, 일반 개인과 기업들의 컴퓨터들이 고루 감염된 것으로 조사됐다.

[자료: gettyimagesbank]

꼼꼼한 사전 준비

현재까지 감염된 게임들은 다이슨스피어프로그램(Dyson Sphere Program)과 유니버스샌드박스(Universe Sandbox), 플투로크래시(Plutocracy), 개리스모드(Garry’s Mod), 빔엔지드라이브(BeamNG.drive) 등이다. 찾아내지 못한 게임이 더 있을 가능성도 낮지 않다. 카스퍼스키는 이 캠페인을 스타리도브리(StaryDobry)이라 명명한 후 계속 추적하고 있다.

카스퍼스키는 보고서를 통해 “공격자들이 이노셋업(Inno Setup, 윈도용 설치파일 제작 도구)을 활용해 게임 설치파일을 리패키징 했고, 이를 토렌트 형태로 업로드 해 피해자들이 12월 말까지 꾸준히 이 설치파일을 다운로드 받도록 했다”며, 최소 3개월의 준비 기간이 있었던 캠페인임을 지적한다.

무료 버전 게임인 줄 알고 설치파일을 받아 실행한 피해자들은 실제 게임 설치 과정을 그대로 진행하게 된다. 다만 배경에서는 피해자 모르게 unrar.dll이라는 파일이 추출돼 실행된다. 이는 악성코드 드로퍼의 일종이다. 이 드로퍼는 12월 말까지 아무런 행동을 하지 않은 채 슬립 모드로 유지됐다. 12월 31일, 공격자들은 C&C 서버를 통해 그 동안 퍼진 unrar.dll에 일제히 명령을 내렸다. 암호화폐 채굴 코드를 다운로드 해 실행하라는 것이었다. 그러면서 대규모 감염이 일어났다.

게임 PC라 안성맞춤

공격자들이 ‘일제히’ 명령을 내리긴 했지만 추가 감염이 진행되지 않은 컴퓨터들도 있었다. 1차 감염(unrar.dll)과 2차 감염(채굴 코드) 사이 기간 동안 공격자들이 채굴을 할 컴퓨터와 하지 않을 컴퓨터를 골라냈기 때문이다. 기준은 ‘국가’와 ‘컴퓨팅 파워’였다. “IP주소를 통해 국가를 식별하려는 흔적이 나타나긴 했습니다만 어떤 국가를 제외시켰는지는 아직 다 분석되지 않았습니다. 감염이 제일 많이 일어난 건 러시아와 브라질, 독일, 벨라루스, 카자흐스탄 등입니다.”

‘컴퓨팅 파워’의 경우, 공격자들은 8코어 이상 CPU를 갖춘 경우에만 암호화폐 채굴이 시작되도록 설정했다. 피해자가 PC의 느려짐이나 과부하를 체감하지 못하는 선 안에서 모네로를 채굴하고, 비공개 서버로 전송하려면 최소 그 정도 성능이 뒷받침 되어야 한다고 판단한 듯하다. “그래서 게이밍 PC를 노린 것입니다. 게임용 PC들은 성능이 강력하니까요” 카스퍼스키의 설명이다.

그 외에도 공격자는 로더나 채굴 코드가 피해자의 가상기계 환경에서 실행될 경우 자동으로 종료되도록 설계하기도 했다. 분석과 추적을 방해하는 기능이 멀웨어들 사이에서 점점 보편화되고 있는데, 그러한 현상이 이 캠페인에도 반영됐다.

배후 세력에 대해 카스퍼스키는 “불분명하다”고 말한다. “기존 사이버 범죄 그룹과의 연관성을 찾을 만한 명확한 증거가 아직은 부족합니다. 다만 악성코드 샘플에서 러시아어 문자열이 발견됐습니다. 러시아어를 사용하는 해커가 개입됐다는 뜻입니다.”

그래서?

불법 소프트웨어 다운로드는 법적으로도 문제가 되지만 보안의 측면에서도 근절시켜야 할 행위라고 보안 전문가들은 오랜 시간 주장해 왔다. 카스퍼스키도 “크랙 게임이나 소프트웨어를 함부로 다운로드 받으면 안 되는 이유를 이번 캠페인이 잘 보여줬다”고 결론을 내린다.

불법 소프트웨어만이 문제가 되는 건 아니다. 영화나 드라마, 음악 등 불법 콘텐츠 파일들도 해킹 공격에 곧잘 활용되기 때문이다. “공격자들은 스타리도브리를 일회성 캠페인으로 진행한 듯합니다. 현재는 모든 공격이 중단된 상태입니다. 하지만 ‘불법 다운로드’로 피해자를 유인하여 악성 코드를 심는 행위는 앞으로도 계속 등장할 겁니다.”

게이머들이 주요 캠페인의 표적이 되는 것도 앞으로 계속 나타날 현상이다. 게이머는 강력한 PC를 소유하고 있으며, 보안에 덜 신경 쓰는 경향을 꾸준히 보여주고 있기 때문이다.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

.jpg)