기업의 81.4%, API 보안 솔루션 미사용...보안 위협 인식 부족 34%, 예산 미확보 31.5% 차지

API 대표 솔루션 집중분석 : 아카마이, 에스케어, 엔시큐어, 파이오링크, 펜타시큐리티시스템

[보안뉴스 기획취재팀] API(Application Programming Interface)는 응용 프로그램 프로그래밍 인터페이스의 줄임말이다. 프로토콜 집합을 사용해 두 소프트웨어 구성 요소가 서로 통신할 수 있게 해주는 메커니즘(Mechanism: 사물의 작용 원리 또는 구조)이다. 요청을 보내는 애플리케이션인 클라이언트와 응답을 보내는 애플리케이션인 서버가 서로 요청과 응답을 사용해 통신한다.

[이미지=utoimage]

API는 내·외부 데이터를 손쉽게 제공하고, 디지털 전환 시대에 다양하게 활용되고 있다. 잘 설계된 API는 프로그램 개발을 보다 쉽게 해주기 때문에 기업에서의 API 사용은 빠르게 증가하는 추세다. 반면 보안 위협은 갈수록 커지고 있다. API 보안 인식이 부족하고, 보안이 허술하기 때문이다.

올해 상반기 API 공격시도는 지난해보다 수백 배 급증했고, API 남용과 데이터 침해 사고는 2024년도까지 약 2배가량 증가할 것으로 예측됐다. API는 민감한 데이터가 저장된 백엔드 데이터베이스에 직접 연결되기 때문에 해커는 이를 노리고 API 기반 인프라 경로를 표적 삼아 데이터를 훔쳐낸다. API 보안사고는 데이터 유출, 데이터 스크래핑(Data Scraping), 액세스 노출, 최종 사용자 추적, 계정 탈취 등이 있으며, 기업의 상당수는 API 관련 문제를 겪고 있다.

API 사용은 급증하지만 정작 보안은 ‘뒷전’

해외 시장은 이미 API 보안에 대해 주목하며 경각심을 불러일으키고 있다. 가트너(Gartner)에 따르면 “2022년부터 API 남용이 가장 빈번한 공격 경로로 대두돼 기업의 웹 애플리케이션 침해가 발생할 것”이라고 분석했다. 데이터 분석가 샤민 필라이(Shameen Pillai)는 “2024년까지 API 남용 및 관련 데이터 침해가 거의 두 배로 증가할 것”으로 예측했다. 또한 가트너는 “2025년까지 기업 API의 50%가 ‘관리되지 않은 상태’로 있을 것”이라고 진단했다.

포레스터(Forrester)는 “보안 의사결정권자(61%), LOB 의사결정권자(59%), 앱개발 의사결정권자(56%) 등 비즈니스 전반의 의사결정권자가 향후 12개월 동안 가장 중요한 보안 우선순위로 API를 꼽았다”며 “API 도입 증가에 따른 공격표면 확대·데이터 보안에 대한 두려움(55%), 민감한 데이터가 잘못된 사람에게 노출되는 것에 대한 두려움(52%)이 가장 큰 것으로 조사됐다”고 발표했다.

API 불안정과 관련된 비용도 증가하고 있다. 마시 맥레넌(Marsh McLennan) 사이버 리스크 분석 센터(Cyber Risk Analytics Center)의 ‘API 불안정 비용 정량화’ 연구에 따르면 API 불안정으로 인해 연간 410억~750억달러의 손실이 발생하는 것으로 분석됐다.

국내에선 마이데이터 기술 가이드라인 개정(개정일 2021년 11월 10일)에 따라 금융권의 API 보안이 의무화됐다. 이로 인해 보안의 중요성은 더욱 커지고 있다. API 보안이 중요한 이유는 기업은 API를 이용해 서비스를 연결하고, 데이터를 전송하기 때문에 API가 손상, 노출 또는 해킹되면 주요 데이터 유출 사고의 원인이 되기 때문이다. 더군다나 금융권은 이용자의 자산을 보호하고 있기에 금융정보와 이용자의 개인정보보호는 매우 중요하다. 하지만 금융권을 시작으로 API 보안을 점진적으로 확대 적용해야 한다는 보안전문가들의 의견과 달리, 기업의 API 보안은 여전히 뒷전이다.

이처럼 API 사용이 급증하고 있는 반면, 보안 위협도 갈수록 커지고 있다. 이에 <보안뉴스>에서는 2019년 발표된 ‘OWASP API Security Top 10’을 통해 API 보안 위협에 대해 짚어보고, 아카마이, 에스케어(임퍼바 기술전문 파트너), 엔시큐어(노네임 시큐리티 총판사), 파이오링크, 펜타시큐리티시스템(이하 펜타시큐리티) 등 5개 기업(기업명: 가나다순)의 인터뷰를 통해 기업에서 발생하는 API 주요 보안이슈 및 기업에서 API 보안에 대해 어려워하는 점, 그리고 대응방안에 대해 들어봤다.

OWASP API Security Top 10 2019

API 사용량이 늘면서 API 보안 위협이 커짐에 따라 OWASP(The Open Web Application Security Project)에서는 API 보안 위협의 심각성을 인지해 지난 2019년 API 보안 취약점 TOP 10을 발표했다. API 보안 취약점 TOP 10의 주요 내용을 살펴보면 다음과 같다.

①손상된 객체 수준 인증(Broken Object Level Authorization)은 API가 서로 통신할 때, 객체 수준의 권한 검사를 하지 않으면 데이터가 유출될 수 있는 취약점이다.

②손상된 사용자 인증(Broken User Authentication)은 공격자가 인증 메커니즘이 잘못 구현된 것을 노리고, 인증 토큰을 손상 시키거나 구현 결함을 악용해 다른 사용자의 ID를 추정할 수 있는 취약점이다.

③과도한 데이터 노출(Excessive Data Exposure)은 API가 호출될 때 민감한 데이터를 찾아 추가적인 공격을 시행하는 취약점이다. 개발자가 데이터 필터링을 사용자에게 표시하기 전에 클라이언트에 의존해 각각의 민감도를 고려하지 않을 경우 모든 객체 속성을 노출시킬 수 있다.

④리소스 부족 및 속도 제한(Lack of Resources & Rate Limiting)은 API가 네트워크, CPU, 메모리 및 스토리지와 같은 시스템 리소스를 사용한다. 그러나 클라이언트/사용자가 요청할 수 있는 리소스 크기나 수에 제한을 두지 않아 API 서버 성능에 영향을 미쳐 DDoS나 Credential Stuffing 공격 등으로 인증 및 가용성에 취약할 수 있다.

⑤손상된 기능 수준 인증(Broken Function Level Authorization)은 기업의 복잡한 접속 관리 정책으로 인해 관리 기능과 일반 기능이 불분명하게 분리돼 권한 부여 결함이 발생할 수 있다. 공격자는 이를 노리고, 다른 사용자의 리소스 및 관리 기능에 액세스할 수 있다.

⑥대량 할당(Mass Assignment)은 허용 목록에 기반해 속성 필터링 없이 클라이언트가 제공한 데이터를 데이터 모델에 바인딩하면 일반적으로 대량 할당이 발생한다. API 엔드포인트는 데이터 노출 수준과 민감도를 고려하지 않고 자동으로 클라이언트의 변수를 내부 속성으로 자동 변환하게 된다. 공격자는 이러한 취약점을 노리고 시스템의 주요 정보를 탈취할 수 있다.

⑦보안 설정 오류(Security Misconfiguration)는 보안 강화 누락, Cross-Origin 자원 공유(CORS), 데이터 및 민감 데이터 처리 오류 메시지를 보안 구성으로 적용하는 등 취약하고 신뢰할 수 없는 구성 요소로 설정해 발생하는 취약점이다.

⑧주입(Injection)은 SQL 등과 같은 주입 결함으로 의도하지 않은 명령을 실행하거나 공격자가 권한 없이 데이터에 액세스할 수 있다.

⑨부적절한 자산 관리(Improper Assets Management)는 API가 기존 웹 애플리케이션보다 엔드포인트를 더 많이 외부로 노출하는 경우를 노리고 공격할 수 있는 취약점이다. 따라서 API 현황에 대해 수시로 업데이트 및 문서화 하는 게 중요하다.

⑩불충분한 로깅 및 모니터링(Insufficient Logging & Monitoring)은 기업에 가시성을 확보하지 못하게 해 사이버공격을 당했어도 모를 수 있으며, 발 빠른 대응이 어렵다. 비효율적인 사고 대응으로 공격자는 데이터를 변조, 추출 또는 파괴할 수 있으며, 시스템을 추가로 공격하거나 지속적으로 공격할 수 있다. 기업 대부분의 침해 탐지 소요기간은 200일 이상이며, 내부 프로세스나 모니터링이 아닌 외부에 의해 탐지된다.

기업의 API 주요 보안이슈 및 문제점

이처럼 OWASP API Security Top 10 보안 위협 발표에도 불구하고, 여전히 API 보안에 대한 인식은 부족한 실정이다. 또한, API 사용량이 늘면서 기업은 어떻게 보호 및 관리할지 어려움이 적지 않다. 기업의 API 보안 문제에 대해 아카마이는 “API에 대한 보안인식 부족”을 꼽으며, “기업에서 광범위하게 퍼져 있는 API 사용 범위를 파악하지 못하면 잠재적 위험성이 커질 수밖에 없다”고 지적했다.

그러면서 “가장 먼저 가시성 확보와 취약점을 확인하고, 개발 및 출시할 때 기존의 웹방화벽, ID 관리나 데이터보호, 그리고 API 보안에 적합한 툴을 활용할 수 있어야 한다. API별 고유 정책을 적용하기 시작한다면 향후 복잡성으로 인해 효과적인 보안 적용이 힘들게 될 것이다. 따라서 포괄적 정책수립이 필요하다”고 제시했다.

또한, API 개발팀에만 의존하지 말고, 네트워크 및 보안 운영팀, ID팀, 리스크 관리자, 보안 설계자 및 법무 준수팀 등 여러 팀과 협업해 법률준수 등과 같이 규정의 부합성을 고려해야 한다고 당부했다.

기업에서 API 보안과 관련해 어려워하고 있는 점에 대해 아카마이 측은 “기업이 크면 클수록 API 보안을 주도하는 사람이 여러 팀 간의 이해관계나 협업을 이끌어 내지 못하면 곧바로 어려움에 직면할 것”이라며 협업을 강조하면서 “API는 웹공격, 인증정보 도용, DDoS 공격까지 광범위하게 악의적으로 활용될 수 있으며, 각각의 공격방식 및 여러 각도의 공격 면을 보호할 수 있어야 한다”고 강조했다.

에스케어는 API 보안 문제로 5가지를 지목했다. ①데이터 보안 리스크(Data Security Risk)다. 조직에는 내부 데이터 저장소와 애플리케이션을 외부 세계의 서비스에 연결하는 수많은 API가 있다. 이 접근 방식은 외부 사용자가 내부 시스템에 접근할 수 있고 이전에는 접근할 수 없었던 데이터에 접근할 수 있게 되면서 큰 문제가 될 수 있다. 또한, API가 매년 증가함에 따라 악의적으로 민감한 데이터에 접근할 수 있는 게이트웨이는 더 많아진다.

②서드 파티 리스크(Third Party Risk)다. API는 제3자가 접근할 수 있는 내부 애플리케이션 및 데이터에 접근을 개방할 수 있다. 이는 데이터 소유권과 책임의 경계를 모호하게 만든다.

③안전하지 않은 개발 관행(Unsafe Development Practices)으로 개발팀이 앱과 API를 신속히 구축해야 하게 되면서 보안팀이 검토하고 분류하는 것보다 더 빨리 진행되는 경우가 많다. 즉, 보안은 뒷전으로 밀려난 셈이다.

④API Gateways & Other Protocols는 모든 API 호출을 수락하고, 이를 수행하는데 필요한 다양한 서비스를 집계한다. 또한 적절한 결과를 반환하는 역방향 프록시 역할을 한다. 해커는 데이터 액세스를 면밀히 모니터링하고 필터링하도록 구성되지 않은 게이트웨이를 찾는다. 게이트웨이(Gateway)가 프론트엔드(Front-end)에서 백엔드 Cyber Security AUGUST 2022 95(Back-end)로 필터링 되지 않는 API 호출을 전달하면 백엔드를 악용해 데이터를 유출할 수 있다. 기존의 API 관리 게이트웨이는 AI 데이터 유효성 검사를 수행하기 위해 수동 구성에 크게 의존해 사람이 실수할 여지가 있다.

⑤취약성(Vulnerabilities)은 취약한 인증, 암호화 부족, 비즈니스 로직 결함 및 안전하지 않은 엔드포인트 등의 취약점으로 Main in the Middle(MITM), API Injections(XSS and SQLi), Distributed denial of service(DDos) 등 공격을 일으킬 수 있다.

엔시큐어는 기업의 API 보안 문제에 대해 대부분의 기업들이 API 보안을 위해 구축 중인 API 게이트웨이와 WAF로는 감지 및 해결할 수 없다고 지목하며 “최근 많은 기업들이 클라우드로 전환하고 있으며, 이로 인해 많은 시스템이 마이크로 서비스화되고 API를 통해 정보를 처리하고 있다. 급증하는 API에 대한 가시성이 미흡하고, 수시로 변화하는 API를 관리하는데 어려움이 있다”고 진단했다.

특히, API 위협을 가시화하는데 기존에 도입한 솔루션(WAF, API 게이트웨이 등)은 한계가 있어 실질적인 API 위협에 대한 관리에 많은 제약이 있다는 것. API 보안 환경을 구성하기 위해 기업은 수많은 자원과 예산을 들여야 한다는 게 엔시큐어의 설명이다.

기존 애플리케이션 보안 제어는 API에 대한 부분적인 보호만 제공한다. API 게이트웨이와 WAF는 모두 API 보안을 위해 중요한 구성 요소지만 API를 적절하게 보호하는데 필요한 보안 제어 및 탐지 기능을 제공하지 않는다. 즉, 많은 조직이 API 게이트웨이와 WAF만으로도 보호될 것이라는 잘못된 보안 인식이 문제라는 얘기다.

API 게이트웨이와 WAF 모두 라우팅되는 API 트래픽만 관찰할 수 있다. 이 때문에 일부 관리되지 않은 섀도 또는 좀비 API를 통해 기업이 위험에 빠질 수 있다. API 게이트웨이와 WAF로 커버되지 않는 부분이 있다는 것을 반드시 인지해야 한다.

파이오링크 측은 “API 보안을 새로운 보안 개념으로 생각한다면 가장 위험한 문제”라고 지적하며 “API는 Web 카테고리 안에 존재하는 기능이기에 기존의 Web 보안의 확장개념이다. 특히 API 중 가장 활발히 사용되고 있는 REST API는 HTTP 프로토콜을 기반으로 동작하며, 데이터 전송 형태도 흔히 웹 애플리케이션에서 사용하고 있는 JSON이나 XML을 사용한다. 즉, Web 보안을 잘하고 있다면, API 보안에 가장 기본이 되는 OWASP에서 정의한 API Security Top10 취약점에 대해 보안을 강화해야 한다”고 주문했다.

기존의 웹방화벽이 지원하는 버퍼 오버플로우, 인젝션, XSS 등 웹 애플리케이션에 대한 공격 대응과 민감정보에 대한 유출 방지, 허용 리스트, 차단 리스트, 접근 로그관리, 크리덴셜 스터핑(Credential Stuffing) 차단 등의 보안 기능들과 더불어 식별정보 클로깅 기능, API 토큰 인증 및 무결성 검사 기능, API별 허용 임계치 및 메소드 설정 기능, JSON 응답 클로킹(Cloaking) 기능, JSON 요청 필드 검사 기능과 mTLS(mutual TLS) 기능이 제공돼야 한다.

특히, 마이데이터 사업 기업은 mTLS 기능이 중요하다. 마이데이터는 API를 통해 개인정보 등 민감정보를 주고받는 서비스이기 때문에 정보를 제공하는 기업 역시 클라이언트에 대한 인증이 필수다. 이런 mTLS 기술 사용은 금융 마이데이터 기술 가이드에도 권고 사항으로 명시된 만큼 중요하다.

펜타시큐리티시스템 측은 “개발자 커뮤니티 깃허브(Github)에서 제공하는 오픈소스 CI(Continuous Integration, 지속적 통합) 서비스인 ‘트래비스(Travis)’의 프리티어(Free Tier) 사용자들의 GitHub, AWS, Docker 이용 정보가 노출된 게 발견되고 있다”며 “이는 API 설계 잘못으로 인한 데이터 유출 사건이며, 이러한 API 설계 잘못으로 인한 데이터 유출 사고가 지속적으로 빈번히 발생하고 있다”고 지적했다.

특히, 기업에서는 속도 경쟁에 치중해 개발 편의성과 비용 절감을 위해 오픈소스 API를 적극 활용해 개발하고 있다. 그러다 보니 보안을 소홀히 다룰 수밖에 없는 데다 애초에 오픈소스 API를 사용했기 때문에 보안 위험은 더욱 높아지고 있는 실정이다. 뿐만 아니라 API 수량 자체가 폭발적으로 증가해 보호조치를 취할 엄두조차 내지 못하고 있다는 것.

그러면서 펜타시큐리티시스템은 “API 관리 업무가 기업의 중요 업무로 부각된 만큼, WAAP 수요 급증으로 이어지고 있다”며 “API 보안은 기업의 웹 보안 전체를 말하는 수준으로 중요해졌다. 웹 환경을 구축할 때 API 보안은 무조건 필수이며, 기업별 상황에 따라 적정한 API 보안 솔루션을 찾아야 한다. 현재 상황은 시스템 관리 편의성, 기능 중첩에 따른 시너지 효과 창출, 단일 솔루션과 종합 솔루션의 도입 비용 차이 없이 동일함 등을 이유로 WAAP 선호가 두드러지고 있다”고 설명했다.

[API 보안 솔루션 인식 조사] 기업의 81.4%, API 보안 솔루션 미사용

이처럼 API 보안이 중요해지고 있지만 기업의 API 보안은 미흡한 실정이다. 이 때문에 API 보안위협은 날이 갈수록 급증하고 있다. 이에 <보안뉴스>에서는 2022년 7월 1일~8일까지 ‘API 보안 솔루션 인식 및 선택기준에 대한 설문조사’를 실시했다.

▲API 보안 솔루션 인식 및 선택기준에 대한 설문조사[설문조사 자료=보안뉴스]

설문 결과 API 도입 기업은 39.8%이며, 도입 검토 중인 기업은 19.5%로 조사됐다. 반면, API 보안 솔루션 미사용은 81.4%로 집계됐다. API 보안 솔루션을 사용하지 않고 있는 이유에 대해 API 보안 위협에 대한 인식 부족 34%, API 보안 솔루션 도입 예산 미확보 및 부족이 31.5%를 차지했다.

API 보안 솔루션 도입이 필요하다고 생각하나요?란 설문에 ‘필요하다고 생각하지만 도입을 고려해 보지는 않았다’ 61%, ‘꼭 필요하다’는 32.4%로 무려 93.4%의 응답자가 API 보안 솔루션의 필요성을 인지했다.

API 보안 솔루션 특장점

아카마이의 ‘App & API Protector(이하 AAP)’와 ‘Advanced Security Management(이하 ASM)’는 허용 가능한 JSON 및 XML 포켓을 사전 정의해 악의적인 포맷과 데이터를 노출시킬 수 있는 포맷을 필터링한다. HTTP 응답을 검사해 SQL 오류코드나 메시지, 디렉토리, 파일 이름과 같은 민감 데이터가 유출되는지 탐지할 수 있다. 주민번호와 같은 개인 식별 정보를 탐지하고, API를 가상 패치할 수 있도록 사용자 지정 정책을 제공한다.

HTML, XML, JSON 기반 또는 다른 응답을 정의하고 인텔리전스 플랫폼에서 맞춤형 응답을 하도록 옵션을 제공해 민감 데이터를 노리는 공격자에게 혼란을 줄 수 있다. 또한, HTTP 헤더를 추가 및 제거해 불필요한 데이터의 노출을 제어하는 기능을 제공한다.

에스케어의 임퍼바 ‘Imperva API’ 보안 솔루션은 최적의 사용자 경험을 제공하면서 위험을 줄이는 Imperva Application Security의 핵심 구성 요소이다. 이 솔루션은 △Cloud WAF가 라우팅할 수 있는 모든 백엔드 애플리케이션 보호 △레거시에서 클라우드 네이티브 애플리케이션에 이르기까지 자동 데이터 분류를 통해 지속적인 API 검색 제공 △개발 속도저하 없는 유연한 배포 모델 △DevOps에 영향을 주지 않으면서 긍정적인 보안 모델을 빠르게 식별하고 설정 △민감한 데이터에 대한 API 거버넌스를 손쉽게 보장하며, 레거시 또는 클라우드 네이티브를 보호하는 기능을 제공한다.

엔시큐어의 ‘노네임 API 플랫폼’은 API의 보안 취약점, 잘못된 구성, API 로직의 논리를 파고드는 공격, 설계 결함으로부터 API를 사전에 보호하며, 자동화된 위협탐지와 대응을 통해 실시간으로 공격에 대응한다. 특히, API 게이트웨이에서 관리하지 못하는 모든 섀도 및 불량 API를 탐지할 수 있다. 운영 전에 소프트웨어 개발 수명 주기의 일부로 API의 보안 상태를 테스트할 수 있다.

또한, 온프레미스(On Premise)와 클라우드, SaaS(Software as a service), 하이브리드(Hybrid Cloud) 등 모든 환경을 지원하며 다양한 CI/CD 파이프라인과 통합해 운영할 수 있다. 기술적 성능으론 모든 API를 탐색해 내재된 취약점을 실시간으로 AI/머신러닝을 통해 자동으로 탐지 및 대응하는 기능을 제공한다. 또한, 데브옵스와 결합해 운영 전 지속적으로 API의 보안 상태를 테스트하는 기능을 제공한다.

파이오링크의 WAAP(Web Application and API Protection; 이하 WAAP) 솔루션 ‘WEBFRONT-K’는 API 보안의 가장 기본이 되는 OWASP에서 정의한 API Security TOP10 취약점을 차단해주는 기능을 제공한다. 기존의 웹방화벽이 지원하는 버퍼 오버플로우, 인젝션, XSS 등 웹 애플리케이션에 대한 공격 대응과 민감정보에 대한 유출 방지, 허용 리스트, 차단 리스트, 접근 로그 관리, 크리덴셜 스터핑 차단 등의 보안 기능을 제공한다. 또한 식별정보 클로킹 기능, API 토큰 인증 및 무결성 검사 기능, API별 허용 임계치 및 메소드 설정 기능, JSON 응답 클로킹 기능, JSON 요청 필드 검사 기능, mTLS(mutual TLS) 기능이 제공된다.

특히, 국내에서 마이데이터 사업을 하는 기업에서는 mTLS 기능이 중요하다. 마이데이터는 API를 통해 개인정보 등 민감정보를 주고받는 서비스이기 때문에 정보를 제공하는 기업 역시 클라이언트에 대한 인증이 필수다. 이런 mTLS 기술 사용은 금융 마이데이터 기술 가이드에도 권고 사항으로 명시돼 있다.

펜타시큐리티시스템의 웹보안 솔루션인 ‘와플(WAPPLES)’은 웹 공격 대응 및 정보유출·부정접근·위변조방지 등 기존 웹방화벽 기능에 충실하고, 다양한 API 형식에 대한 구문과 유효성 검사를 통해 탐지 및 차단 기능을 제공한다. 웹API와 애플리케이션 환경 전반을 보호한다. 현재 활동하는 웹봇의 40% 이상이 악성 봇인 만큼 봇 공격의 대응력을 높이기 위해 무차별 대입 공격 방지, 핑거프린팅 등 봇을 악용한 공격을 차단한다.

WAAP(Web Application and API Protection)의 기반이 되는 웹방화벽은 자체 성능이 우수해 많은 탐지력과 적은 오탐률을 자랑한다. 웹방화벽 성능은 초당 65만 TPS(Transaction Per Second:초당 처리 건수) 급에 해당하는 초고성능 모델 제품을 보유하고 있다. 뿐만 아니라 머신러닝 기반 자가점검, 정기점검 등 사용성 및 편의성 강화 기능을 탑재해 자동으로 장애 발생을 미연에 방지해 오류 없는 운영 및 유지 보수할 수 있는 기능을 제공한다.

[API 대표 솔루션 집중분석-1]

API와 보안 생태계의 이해

20년 이상 클라우드 보안 노하우로 안전한 온라인 경험 제공하는 아카마이

▲LIFE CYCLE OF A RANSOMWARE INCIDENT[이미지=아카마이]

API는 우리 삶을 편리하게 함과 동시에 공격이 가능한 여러 취약한 면들을 노출했다. 뉴질랜드 정부가 발표한 위의 생태계는 크게 세 단계로 공격 초기에는 원격 접근(Remote Access)을 위해 VPN(Virtual Private Network)이나 RDP(Remote Desktop Protocol)를 노릴 가능성이 크며, 외부로 열려 있는 시스템의 취약점, 무작위 대입공격(Credential Stuffing)등이 활용될 수 있다.

다음은 취합 및 준비 단계로 C2(Command and Control) 확보이며, 마지막 단계는 목표물을 향한 최대 피해로 데이터를 탈취·유출 및 잠그고 몸값(Ramsom)을 요청한다. 이에 아카마이는 모든 보안 포트폴리오를 가지고 있으며, 전반적 보안에 도움을 줄 수 있다.

아카마이와 OWASP API Top10 취약점 방어하기

가장 먼저 API보안을 위해 확인해야 할 것은 Cyber Security 개선을 위한 비영리 단체인 OWASP에서 2019년도에 발표한 OWASP API Top10취약점에 아카마이가 도움을 줄 수 있는 부분들을 각 항목별로 적어봤다.

API1: 2019 Broken Object Level Authorization 이 취약점은 Object ID에 접속하는 클라이언트에 대한 권한확인이 적절하지 않을 때 발생한다. 아카마이(Akamai)의 App & API Protector(AAP)는 Referer header의 유효성 검사를 통해 이런 부분을 파악할 수 있다.

API2: 2019 Broken User Authentication 인증 메커니즘이 종종 잘못 구현돼 공격자로 하여금 인증 토큰이 손상되거나 취약점을 악용해 다른 사용자의 ID를 유추/사용 가능하게 된다. 아카마이는 이러한 시도의 공격 기법 탐지 및 방어를 지원한다.

API3: 2019 Excessive Data Exposure 개발자는 개별 민감도나 위험성을 고려하지 않고 Object Property를 노출 시키는 경향이 있다. 아카마이의 App & API Protector(AAP)와 Advanced Security Management(ASM)는 허용 가능한 JSON 및 XML 포맷을 정의하는 API 보안을 포함해 실수로 과도한 데이터를 노출시킬 수 있는 포맷을 필터링한다.

API4: 2019 Lack of Resources & Rate Limiting API는 사용자가 요청할 수 있는 리소스의 크기나 수에 제한을 두지 않아 서버 성능에 영향을 미쳐 DoS나 Credential Stuffing 공격 등으로 인증 및 가용성에 취약할 수 있다. 아카마이의 App & API Protector(AAP)와 Advanced Security Management(ASM)는 API별 요청에 대한 임계값을 정의해 전송률 제어기능을 제공한다.

API5: 2019 Broken Function Level Authorization 기업의 접속 관리 정책은 복잡해 권한 문제를 초래하기도 하며, 공격자는 이를 악용해 다른 사용자의 리소스나 관리기능에 접속한다. 아카마이의 Enterprise Application Access(EAA)는 기업 사용자에게 최소권한 접속 모델을 지원해 인증된 사용자에게 권한을 가진 애플리케이션에 대한 가시성 및 접속만 허용한다.

API6: 2019 Mass Assignment API Endpoint는 데이터 노출 수준과 민감도를 고려하지 않고 자동으로 Input 데이터로 내부 오브젝트를 변환하게 하는 경우, 취약하다고 간주한다. 아카마이의 App & API Protector(APP)와 Advanced Security Management(ASM)는 허용 가능한 JSON및 XML 포켓을 사전 정의해 악의적인 포맷을 필터링한다.

API7: 2019 Security Misconfiguration 잘못된 보안 설정으로 인해 민감 정보 등 불필요한 오류 메시지를 노출할 수 있다. 아카마이의 App & API Protector(APP)와 Advanced Security Management(ASM)는 HTTP 응답을 검사해 SQL 오류코드나 메시지, 디렉토리, 파일 이름과 같은 민감 데이터가 유출되는지 탐지할 수 있다.

API8: 2019 Injection SQL, NoSQL, Command Injection 등과 같은 Injection 결함들은 Command나 Query로 인터프리터에 전송될 때 발생한다. 아카마이의 App & API Protector(AAP)는 인젝션 공격(SQLi, XSS, CMDi, RFI, LFI 등)에 대비해 JSON과 XML 요청을 자동으로 검사한다.

API9: 2019 Improper Assests Management API는 기존의 Web Application보다 Endpoint를 훨씬 더 많이 외부로 노출해 공격자로 하여금 공격할 수 있는 면을 넓게 한다. 아카마이의 App & API Protector(APP)는 접속 가능한 API들의 Endpoint, 리소스, 특정 및 정의를 자동으로 검색해 보안팀이 오래된 API를 관리할 수 있도록 한다.

API10: 2019 Insufficient Logging & Monitoring 불충분한 로깅이나 미흡한 모니터링은 기업으로 하여금 가시성을 확보하지 못하게 한다. 아카마이는 웹보안 분석 대시보드와 리포팅 기능을 통해 API의 보안관점 이벤트를 모니터링하고 평가할 수 있도록 세부 공격 텔레메트리 및 분석을 제공한다.

[API 대표 솔루션 집중분석-2]

노네임 시큐리티, 엔시큐어와 총판 계약으로 국내 첫 API 시장 진출

완벽한 사전 예방적인 API 보안 관리 솔루션, ‘노네임 API 보안 플랫폼’

API 보안 분야에서 글로벌 리더 역할을 담당하고 있는 ‘노네임 시큐리티’의 ‘노네임 API 보안 플랫폼(Noname API Security Platform)’은 최근 엔시큐어와 총판 계약을 통해 국내 API 보안 시장에 첫발을 디뎠다.

독보적인 통합 API 보안 플랫폼을 통해 API SDLC를 전방위 보호

‘노네임 시큐리티’의 ‘노네임 API 보안 플랫폼’은 클라이언트 또는 서버 중심의 애플리케이션 아키텍처가 API 중심의 데브옵스 및 클라우드 환경으로 변화하면서 발생할 수 있는 API 보안의 맹점을 보완하고 해결하기 위한 독보적인 솔루션이다. 보안 취약점, 잘못된 구성 및 설계 결함으로부터 API 환경을 사전에 보호하며 자동화된 위험 탐지 및 대응을 통해 실시간으로 공격에 대응한다.

API 게이트웨이 및 웹 방화벽으로는 방어할 수 없는 표적 공격과 OWASP API 보안 취약점 Top 10 이외에도 수백 가지의 위험을 탐지하고 데이터 유출, 권한 부여 문제, 데이터 오남용 및 손상으로부터 API를 자동으로 보호한다.

‘노네임 API 보안 플랫폼’은 보안 태세 관리, 런타임 보안 및 동적 테스트를 제공하는 통합 API 보안 솔루션으로써 발견, 분석, 교정, 테스트 총 네 단계를 통해 API 보안 문제에 접근한다.

데이터 분류를 통해 레거시 및 섀도 API를 포함한 모든 API의 인벤토리를 작성해 잘못된 구성을 식별하고 소스 코드나 네트워크 구성 및 정책상의 취약점을 발견한다. 이후 자동화된 AI 알고리즘을 통해 변칙적인 동작과 취약점, 데이터 유출 및 변조, 잘못된 구성, 정책 위반 등을 탐지 및 분석해 자동으로 위험을 차단하고 의심스러운 TCP 세션을 중단하거나 방화벽 규칙을 자동으로 업데이트하는 등 스스로 교정 활동을 수행한다. 더불어 운영 전 API의 보안을 검증하는 테스트를 통해 API 위협이 발견되기 전에 미리 식별한다.

또한, 고객의 요구에 부응하기 위해 온프레미스와 클라우드, SaaS, 하이브리드 등 모든 환경을 지원하며 API 게이트웨이, 로드 밸런서, 웹 방화벽, CI/CD 등과 통합해 보다 심층적인 가시성과 포괄적인 API 보안 기능을 제공한다.

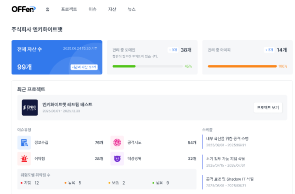

노네임 API 보안 플랫폼

API 보안 태세 관리

조직의 API 보안 태세를 평가하기 위해 트래픽, 소스 코드 및 구성에 대한 포괄적인 가시성을 제공한다. 노네임 엔진을 통해 실시간으로 API 트래픽을 분석해 기존의 API와 새로운 API의 변경 사항을 식별하고 모든 API를 검색 및 매핑하며 HTTP, RESTful, GraphQL, SOAP, XML‑RPC 및 gRPC를 비롯한 모든 종류의 API를 찾아 인벤토리를 작성한다.

▲노네임 API 보안 플랫폼 사용자 인터페이스[이미지=엔시큐어]

또한, API 게이트웨이에서 관리하지 못하는 좀비 및 불량 API를 발견하고 API 속성과 메타데이터를 분류한다. 웹 방화벽, API 게이트웨이, SIEM, ITSM, 워크플로 도구 또는 기타 클라우드 플랫폼과의 통합을 통해 자동으로 잠재적인 취약점을 식별하고 우선순위를 지정해 민감한 데이터의 유형, 데이터 유출 여부, API 인증 활성화 여부 및 인증 유형 등의 취약성을 감지한다.

API 런타임 보호

자동화된 AI 및 머신러닝 기반 탐지 모델을 사용해 높은 정확도로 데이터 유출 및 위조, 잘못된 구성, 정책 위반, 의심스러운 동작 및 공격을 비롯해 광범위한 API 취약점을 감지할 수 있다. 취약점을 탐지하기 위해 로그, 트래픽, 구성 파일 등을 포함한 다양한 소스를 수집해 실시간으로 공격을 방지하고 잘못된 구성을 수정하며 웹 방화벽에 웹후크(Web Hook: 역방향 API로써 서버에서 특정한 이벤트가 발생했을 때 클라이언트를 호출하는 방식)해 의심스러운 동작에 대한 새로운 정책을 생성한다.

▲모든 API 탐색 및 인벤토리 구축[이미지=엔시큐어]

API 동적 테스트

대부분의 애플리케이션은 운영되기 전에 필수적으로 보안 테스트를 진행하지만, API는 간과하는 경우가 대부분이다. 소프트웨어 개발 수명 주기의 일부로써 API의 보안을 테스트해 운영 전에 취약점을 식별한다. 특히 기존의 CI/CD 파이프라인과 원활하게 통합해 JWT 취약점, 인증, 권한 부여, 금지된 헤더 등을 탐지할 수 있다.

▲실시간 API 공격 탐지 및 차단[이미지=엔시큐어]

[API 대표 솔루션 집중분석-3]

파이오링크, API 보호 시장 확대를 위해 기술백서 발간 등 앞장서

웹과 API 보호를 위한 고성능 WAAP, 파이오링크 웹프론트-K

최근 웹 환경은 기업의 디지털 전환이 가속화되면서 빠르고 간편한 애플리케이션 개발, 그리고 마이데이터 사업 등으로 API 활용이 높다.

▲파이오링크 웹프론트-K[이미지=파이오링크]

웹방화벽에서 WAAP로 발전

API 사용이 늘어난 만큼 해당 취약점을 노린 공격 역시 증가하고 있고, 특히 웹 애플리케이션과 API는 개인정보와 같은 민감한 데이터가 오가기 때문에 보안이 매우 중요하다. 그러나 기존 웹 보안에 대응하는 웹방화벽으로는 효과적으로 API를 보호할 수 없기 때문에 웹방화벽에서 한 단계 진화된 ‘웹 애플리케이션 및 API 보호(Web Application and API Protection, 이하 WAAP)’ 솔루션이 부상하고 있다.

웹프론트-K의 주요 역할은 △기존 웹방화벽 본연의 기능에 △API 보호 △악성 봇 차단 △DDoS 방어가 있다. 이는 OWASP API Top 10 취약점에 완벽 대응하고, 시장조사기관 가트너가 정의하는 WAAP 조건도 충족한다.

국내 최고 성능 웹방화벽 및 API 보호

파이오링크는 리눅스 커널의 네트워크 스택을 다루는 기술로는 국내 최고라고 자부하고 있다. 프론트-K는 하드웨어와 최적화된 커널 기술부터 네트워크 처리 성능을 극대화하는 다양한 기술과 보안 등이 추가돼 전체 운영체제(OS)를 구성하기 때문에 출시부터 지금까지 고성능 웹방화벽이란 타이틀을 놓치지 않고 있다. 웹 환경 변화에 맞춰 수년 전부터 자사 웹방화벽에 API 보호 기술을 추가해 고성능 WAAP로서도 명성을 이어가고 있다.

API를 위한 대표적인 기술로 양방향 TLS(mTLS)가 있다. 단방향 인증과 달리 통신하는 두 주체가 서로의 인증서를 검증해 신뢰할 수 있는 사이트인지 확인하는데, 이는 민감한 개인정보를 주고받는 마이데이터 서비스의 필수이자 매우 중요한 기술이다. 그밖에 식별정보 클로킹, API 토큰 인증 및 무결성 검사, API별 허용 임계치 및 제한, JSON 응답 클로킹, JSON 요청 필드 검사 등이 적용돼 있다.

파이오링크는 API 보호의 중요성과 시장 확대를 위해 자체적으로 API 보안 기술백서를 발간해 API 개념과 보안에 필요한 기술, 그리고 레거시 웹방화벽과 WAAP의 차이에 대해 알리는 등 국내 기업 중 가장 먼저 API 보호에 앞장서 왔다. 또한, 마이데이터에 참여하는 금융·공공기관 등을 대상으로 영업을 강화하고 있으며, 특히 한국전자통신연구원(ETRI) ICT시험연구센터에서 수행하고 있는 ‘ICT 혁신선도 연구인프라 구축’ 사업의 일환으로 웹프론트-K가 성능과 기능 및 상호운용성 시험을 통과해 관련 사업이 속도를 내고 있다.

사용자 행위 기반 탐지 기술로 봇 관리 및 DDoS 방어

WAAP는 악의적인 봇을 차단해 웹사이트의 악용·오용 및 DDoS를 방어한다. 봇은 검색엔진, 패치와 같은 좋은 봇도 있지만, 자동화, 스크래퍼와 같은 악성 봇도 있다. 특히, 최신 봇은 인간과 유사한 행동을 하면서 취약점 공격, 데이터 유출, DDoS 공격 등에 사용되면서 사회적으로 큰 문제를 야기하고 있다.

웹프론트-K는 다양한 지능형 탐지 기술이 적용돼 있어 API 공격을 포함한 신종 웹 공격과 주요 취약점에 신속하게 대응한다. 대표적으로 ‘사용자 행위 기반 탐지 기술’이 있는데, 이는 진화한 봇의 행위를 분석해 악성 봇을 차단하는 것이다.

이를 위해 캡챠(CAPTCHA), 자바스크립트 액션 기반 인증, 크리덴셜 스터핑 기술 등이 적용됐으며, 자체적으로 행위분석 기술을 더욱 고도화해 오탐, 미탐율을 낮춰 악성 사용자와 자동화된 위협에 대응하고 있다.

최근 봇은 마치 사람과 같은 속도로 마우스를 움직이고 일부러 오타나 실수를 하면서 탐지를 우회하는데, 웹프론트-K는 봇이 천천히 마우스를 움직이더라도 클릭 위치나 움직임 패턴, 그리고 키 입력 속도와 압력도 등을 분석해 봇 여부를 판단하고 있으며, 봇 행위 학습과 탐지 기술 업그레이드로 보안성을 지속적으로 높이고 있다.

▲파이오링크의 ‘WEBFRONT-K’[이미지=파이오링크]

[API 대표 솔루션 집중분석-4]

지능형 웹방화벽 솔루션, WAPPLES

펜타시큐리티시스템, WAAP 웹방화벽 ‘와플’ 14년 연속 국내 시장 1위

WIC(WAPPLES Intelligence Center) 연동으로 취약점 자동 탐지

코로나19 확산으로 전국적으로 사회적 거리두기가 강화되면서 점차 비대면 업무환경이 늘어나고 있다. 하지만 네트워크 장비 혹은 보안 장비에 문제가 생기는 경우 대면 기술지원이 필요해 기능 자동화 및 비대면 기술지원 수요가 증가하고 있다.

▲‘와플 WAPPLES’ 솔루션 제품 기능[자료=펜타시큐리티시스템]

펜타시큐리티시스템의 웹방화벽 ‘WAPPLES’은 WIC(WAPPLES Intelligence Center)와 연동함으로써 최신 취약점들에 대한 탐지 룰을 자동으로 웹방화벽에 추가 반영한다. 이로써 보안성과 유지보수 편의성을 대폭 향상했다.

기존에는 룰 업데이트 등을 위해 엔지니어가 직접 방문해야 했지만, ‘WAPPLES’에 이은 자체 개발한 지능형 논리 분석 엔진과 머신 러닝 기반 점검기능을 통해 언택트 환경에서도 높은 수준의 보안성을 유지할 수 있도록 설계됐다. 또한, 자가점검 기능, 정기 점검 도구, Tech 365 등 비대면 기술지원 기능 및 서비스를 제공한다.

비대면 기술지원 기능은 운영 중 발생 가능한 잠재적 문제들을 자동으로 인식해 관리자에게 실시간 전송하는 동시에 스스로 문제를 해결함으로써 엔지니어의 직접적인 대면 조치를 최소화한다. 또한 365일 24시간 가동되는 ‘Tech 365’ 서비스를 통해 대면 기술지원이 어려운 상황 속에서도 안정적인 서비스 유지가 가능하다.

2022년 상반기 조달청 판매액 기준 점유율 52%, 14년 연속 국내 웹방화벽 시장 1위

오랜 팬데믹 상황을 통과하며 사용량이 급증한 웹 애플리케이션을 노리는 해킹 공격과 그에 따른 기업 및 기관의 피해가 속출하는 웹보안 초비상 상황에서, 올해 상반기 웹방화벽(WAF) 시장이 전년 대비 65% 성장하는 등 전 세계적으로 웹보안 사업이 활황세를 띄고 있다. 이에 펜타시큐리티시스템 ‘와플’은 2022년 상반기 조달청 판매액 기준 점유율 52%를 기록함으로써, 14년 연속으로 국내 웹방화벽 시장 1위 자리를 지켜내며 순항하고 있다.

▲펜타시큐리티시스템 WAPPLES[이미지=펜타시큐리티시스템]

펜타시큐리티시스템의 ‘와플’은 정보유출·부정접근·위변조 방지 등 웹방화벽 본연의 기능에 추가로, 웹 API 보안 기준 ‘OWASP TOP 10 API Security’를 모두 충족하는 API 보안과 봇 공격 방어 등 오늘날 웹에서 발생 가능한 모든 공격에 대한 방어책을 종합 적용한 ‘WAAP(Web Application and API Protection)’로 진화한 상태다. ‘와플 컨트롤 센터’를 통해 복수 장비의 일괄 관리 등 편의성을 강화했고, 클라우드 네이티브 아키텍처로 설계돼 오토 스케일링 등의 기능을 통해 어떤 환경에서도 중단 없는 운영이 가능하다.

김태균 펜타시큐리티시스템 COO/부사장은 “아전인수식 홍보가 혼탁한 민수시장과 달리 정확한 통계가 존재하는 공공시장은 시장 전체를 평가할 수 있는 유일한 척도”라면서, “‘펜타시큐리티 와플’은 미국 시장조사업체 ‘포레스터’가 발행하는 ‘Now Tech 2022’ 보고서에 국내 유일한 웹방화벽 전문기업으로 등재되는 등, 14년 연속 1위 브랜드의 자부심을 걸고 날로 치열해지는 웹보안 전선을 굳건히 사수하겠다”고 말했다.

[기획취재팀(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)