“방글라데시 및 베트남 은행 및 소니픽처스 해킹사건 악성코드 유사”

“악성코드의 유사성만으로 북한 소행 단정 짓기 힘들어”

[보안뉴스 권 준] 최근 방글라데시 중앙은행 해킹으로 벌어진 8천 1백만 달러 도난 사건의 파장이 일파만파로 확대되고 있다.

이번 사건이 국제은행간통신협회(SWIFT) 시스템의 결제 확인 과정을 조작한 것으로 밝혀지고, 이미 이전에 베트남 은행이 비슷한 피해를 입은 것으로 드러난 가운데 두 차례의 해킹사건에 사용됐던 악성코드와 2014년말 소니픽처스 내부에 침입했던 악성코드가 상당한 유사성을 지니고 있다는 분석이 나왔다.

이러한 가운데 이슈메이커스랩의 추가 분석결과 지난 2013년 6월 한 언론사를 공격했던 악성코드도 앞서 세 가지 해킹사건 때 악용된 악성코드와 유사한 것으로 드러났다.

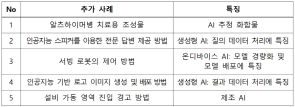

▲ 소니픽처스, 베트남 은행, 방글라데시 중앙은행 해킹 공격에 사용된 악성코드 비교(자료: 이슈메이커스랩)

사이버전 악성코드 전문추적그룹인 이슈메이커스랩(리더 사이먼 최)은 베트남과 방글라데시 중앙은행에서 돈을 빼내기 위해 SWIFT 메시지를 해킹하는 데 사용한 악성코드와 소니픽처스 악성코드를 비교·분석하는 자료를 발표했다.

2014년 11월 소니픽처스 공격과 2015년 12월 발생한 베트남 은행 공격, 그리고 올해 2월 발생한 방글라데시 중앙은행 공격에서 사용된 악성코드의 비교 결과 파일삭제 기능의 함수 코드 진행 부분이 매우 유사하다는 것이다. 그러나 이번 해킹사건이 북한의 소행이라고 단정 짓기는 어렵다는 게 이슈메이커스랩 측의 설명이다.

이와 관련 이슈메이커스랩 리더인 사이먼 최는 “북한 악성코드와 유사한 특징이 발견된 게 사실”이라면서도 “북한의 소행인지 아니면 다른 세력이 북한의 악성코드를 위장해서 한 것인지 여부를 확인하기 위해서는 북한의 IP가 나왔는지 등 좀더 자세한 조사가 필요하다”고 밝혔다.

북한과의 연관성에 대해서는 이번 사건 수사를 돕고 있는 보안전문업체 파이어아이와 BAE 시스템즈에서도 유사한 얘기가 나온 바 있다. 파이어아이 측은 “이번 사건의 포렌식 결과 세 개 해킹 단체의 전자지문(digital fingerprint)을 발견했다”며 “하나는 파키스탄, 하나는 북한, 다른 하나는 아직 밝혀지지 않았다”고 설명했다.

또한, BAE 시스템즈 측은 “베트남 은행에서 발견된 악성코드는 결국 방글라데시 중앙은행 사건 때 발견한 악성코드와 동일한 것이나 다름없다. 양쪽 악성코드 모두에서 디스크를 완전히 포맷시켜 버리는 파일 삭제 기능을 발견했다”며, “이러한 기능을 갖춘 악성코드가 가장 충격적으로 등장했던 건 2014년 말 소니픽처스 해킹 사건 때였다”고 강조했다.

이러한 가운데 세 번의 해킹사건에 사용된 해당 악성코드 시리즈의 피일 삭제 기능에 대한 함수를 비교·분석한 구체적인 자료가 국내 사이버전 악성코드 전문추적그룹에 의해 최초로 발표되면서 이 사건의 향후 파장이 더욱 커질 것으로 보인다.

[권 준 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

.png)