멀티 플랫폼에서 동작하는 키로거 발견, 소셜 엔지니어링 악용한 악성코드 유포도

▲안드로이드를 겨냥한 랜섬웨어 감염화면(출처: 블루코트)

[보안뉴스 김경애] 한 주간 안드로이드4.0~4.3에서 가능한 타월루트(Towelroot) 취약점을 이용한 새로운 랜섬웨어가 등장했으며, 멀티 플랫폼에서 동작하는 키로거 PWOBot이 발견됐다. 또한, 소셜 엔지니어링 기법을 통해 악성코드가 유포되는 등 다양한 악성코드가 기승을 부렸다.

안드로이드 타깃으로 한 새로운 랜섬웨어 등장

안드로이드4.0~4.3에서 가능하며, 해커에게 무제한으로 루트(root) 권한을 주는 Towelroot 취약점을 이용한 새로운 안드로이드용 랜섬웨어 악성코드가 출현했다.

기존에는 소셜 엔지니어링(Social Engineering) 즉, 사용자로 하여금 Custom Android Market의 악성코드를 설치하도록 하는 것이 대부분인데 반해, 이번에 발견된 랜섬웨어는 드라이브 바이 다운로드(Drive-By-Download) 방식으로 유포되어 웹사이트만 방문을 해도 랜섬웨어 설치가 가능한 것이 특징이다.

특히, 익스플로잇 코드는 지난 7월 이탈리아 해킹팀(Hacking Team)에서 유출된 안드로이드 공격 스크립트를 이용한 것으로 알려졌다.

멀티 플랫폼에서 동작하는 키로거 PWOBot 발견

최근에는 멀티 플랫폼에서 동작하는 PWOBot 악성코드가 발견됐다. 이 악성코드는 Windows, Linux, OS X등 다양한 플랫폼에서 동작하는 악성코드로 Python으로 제작됐다.

팔로 알토 네트웍스(Palo Alto Networks) 연구결과에 따르면, 현재까지 이 악성코드는 폴란드의 문서공유 네트워스 서비스를 통해 유포됐으며, Windows OS 시스템에 대규모로 퍼져 있다. 더욱 큰 문제는 전 세계적으로 유포될 가능성도 크다는 점이다.

해당 악성코드에는 문서 다운로드, 문서 실행, 파이썬(Python) 코드 실행, 키로깅, HTTP 서버 생성, 감염 PC의 CPU 및 GPU를 이용해 비트코인을 채굴하는 등 다양한 기능을 포함하고 있다.

공격자는 PyInstaller을 이용해 파이썬 코드를 마이크로소프트 윈도우의 실행가능한 문서로 바꾸고, 파이썬을 사용해 다른 OS에도 쉽게 전파될 수 있다.

알약 블로그 측은 “이 악성코드는 우선 설치되어 있던 이전 버전의 악성코드를 제거하고 새로운 버전을 설치한다. 그후 레지스트리 키(Registry Keys)를 실행하며, 새로운 버전이 설치되면 악성코드는 실행가능한 문서의 복사본을 만들고 특정 위치에 저장한다”며 “특히, 멀티 플랫폼과 독특한 모듈화 설계 등의 특징을 갖고 있어 해당 악성코드는 매우 위험하다”고 밝혔다.

악성코드 및 악성앱 유포 주의

또한, 특정 디자인업체 사이트가 악성코드 경유지로 악용됐다. 이에 대해 제로서트 측은 “디자인업체 웹사이트와 디자인업체로 리다이렉션 되는 홈페이지가 악성코드 경유지로 악용되고 있다”고 밝혔다.

▲악성코드 경유지로 악용된 디자인업체 화면

그중에는 한국인터넷진흥원 개인정보침해신고센터와 KB국민은행, 네이버 등 과거 악용된 도메인과 유사한 도메인이 디자인업체 홈페이지로 연결되어 악성코드 경유지로 악용되는 것으로 드러났다.

이는 해당 디자인업체가 웹사이트 방문자 수를 늘리기 위해 이용한 소셜 엔지니어링 기법 중 하나로 KB국민은행, 네이버 등 과거 보유하고 있던 정상 도메인의 링크를 걸어 사용자의 클릭을 유도하는 방법이다. 이럴 경우 디자인업체 사이트로 넘어게 된다. 또 다른 방법으로는 컴퓨터 사용자가 특정 도메인 주소를 오타로 입력할 경우 디자인업체 사이트로 연결되도록 하고 있다. 악성코드 공격자가 이를 악용해 악성코드를 유포하고 있는 셈이다.

이어 특정 언론사 홈페이지를 통해 플래시 플레이어 업데이트를 위장한 악성앱 유포가 포착됐다. 현재까지 확인된 언론사는 게임 정보를 다루는 XX신문, 일본 뉴스 전문 사이트 XXX뉴스이며, 지난 2015년 9월에 네이버 계정 탈취형 피싱으로 이용된 악성URL이 현재는 악성앱 유포 경로로 변경돼 활동 중인 것으로 드러났다.

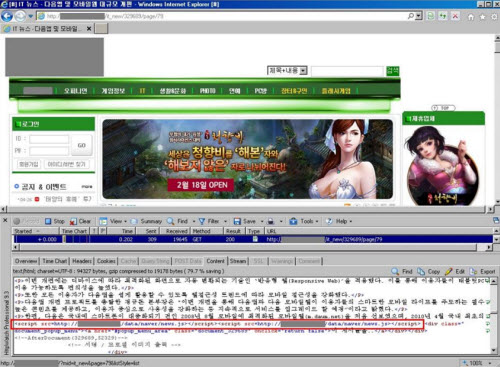

▲악성코드 경유지로 악용된 XX신문 사이트 화면

이에 대해 제로서트 측은 “홈페이지에 삽입된 악성URL이 악성행위 없이 삭제된 상태라 하더라도 홈페이지 소스에서 해당 악성URL은 꼭 삭제해야 한다”며 “언제든 멈춰있던 악성URL이 다시 악성행위를 할 수 있다. 악성코드 유포 활동을 재가할 가능성이 높은 만큼 각별히 주의해야 한다”고 당부했다.

신규 악성코드 유포지 200개 발견

한 주간 신규로 발견된 악성코드 유포지도 200여개에 이르는 것으로 분석됐다. 에프원시큐리티에 따르면 지난 17일부터 22일까지 발견된 신규 유포지는 약 200개 정도이며 그 중 90% 이상은 현재 기승을 부리고 있는 CK VIP Exploit Kit 공격이라고 밝혔다.

▲주요 악성코드 유포지 리스트(자료제공: 에프원시큐리티)

이번에 유포된 사이트는 글로벌 마케팅, 음향기기 수입, 감성 커뮤니티, 게임 소셜 커머스, 미국 모델하우스, 북한관련 네트워크, 여행사, SMS서비스, 지역신문 협회, 방송 시스템 등과 관련된 홈페이지들이다.

특히, 감성 커뮤니티의 경우 이전까지 15회 이상 공격이 감행됐으며, SMS 서비스 사이트는 5회 이상 공격이 진행돼 관리자의 특단의 조치가 필요할 것으로 보인다.

이에 대해 에프원시큐리티 조재근 연구원은 “CK VIP EK 공격을 통해 배포되는 악성코드는 현재도 파밍용 악성코드라 인터넷 뱅킹 혹은 금융 업무 시 반드시 주의해야 한다”며 “웹사이트 관리자는 공격당한 이후에는 관리자 스스로의 해당 공격을 막기 위한 보안 점검을 반드시 실행해야 하며, 이용자는 해당 공격이 User-Agent 취약점을 이용하기 때문에 JAVA, IE, Adobe Flash Player, MS 보안 업데이트 등을 항상 최신으로 유지해야 한다. 또한, 최신 버전의 OS 사용과 웹 브라우저의 Script 자동 사용을 해제를 하는 것이 바람직하다”고 당부했다.

한국인터넷진흥원 위장한 플로팅 배너 발견

최근 파밍 악성코드에 감염된 이후 등장하는 플로팅 배너가 지속적으로 변경되고 있어 주의가 필요하다. 지난 15일에는 한국인터넷진흥원(KISA)을 위장한 플로팅 배너가 발견됐다. 해당 플로팅 배너에는 ‘개인정보침해 신고 포상제 안내’라는 문구를 배너 내부에 삽입했는데, 해당 문구는 실제 한국인터넷진흥원(KISA) 개인정보침해신고센터 알림판에 있는 내용을 활용한 것으로 드러났다.

▲지난 15일 발견된 한국인터넷진흥원 위장한 플로팅 배너(자료제공: 빛스캔)

이에 대해 빛스캔 측은 “악성코드에 감염된 사용자가 가짜 은행사이트에 접속하도록 유도하기 위해 공신력 있는 기관을 활용한 것으로 보인다”며 “지난주에도 금융감독원에서 홍보하고 있는 문구를 파밍 플로팅 배너에 넣은 바 있는데, 이는 공격자가 공신력 있는 기관의 캠페인과 서비스를 플로팅 배너에 삽입해 사용자들을 속이려는 의도로 보인다”고 분석했다.

이보다 앞서 지난 8일에는 XXX택배사이트가 악성코드 경유지로 악용됐다. 이를 본지에 알려온 제보자는 “해당 악성코드는 파밍용 악성코드로 분석됐으며, 최종 유포지는 http:xxx.xxxxxxxxx.pw/xxx/website.exe”라며 “사이트 이용시 각별한 주의”를 당부했다.

주간 벤더별 취약점, 총 38건

한 주간 마이크로소프트에서 가장 많은 취약점이 발견됐다. SK인포섹 블로그에 따르면 4월 3주차 주간 벤더별 취약점은 총 38건이 발견된 가운데, 마이크로소프트 29건(76%), 시스코 6건(16%), 구글 2건(5%) 순으로 나타났다고 밝혔다.

▲4월 3주차 벤더별 취약점(출처: SK인포섹 블로그)

▲4월 3주차 탐지된 공격 유형(출처: SK인포섹 블로그)

지난 한 주간 탐지된 공격 유형은 Denial_Of_Service(82.37%), 시스템 해킹(6.90%) 순으로 높은 점유율을 차지했다. 탐지된 패턴은 TLS Malformed Handshake Dos가 1260,039건(73.52%)로 가장 많았다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)