제조사가 심어둔 ‘고정형 암호’가 화근... 해커에게 안방 열쇠 쥐여준 꼴

[보안뉴스 조재호 기자] ‘루커스(Ruckus) vRIoT 컨트롤러’에서 해커가 시스템을 통째로 장악할 수 있는 치명적인 보안 취약점 2건이 발견됐다. 제조사가 개발 편의를 위해 소스코드에 심어둔 비밀번호(Hardcoded Secrets)가 문제였는데, 이를 악용하면 외부자가 최고 관리자(Root) 권한을 손쉽게 얻을 수 있어 즉각적인 조치가 필요하다.

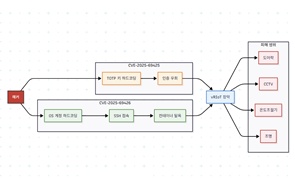

▲루커스 vRIoT 컨트롤러 취약점(CVE-2025-69425/6) 개념도 [출처: 보안뉴스]

루커스 네트웍스는 CommScope 자회사로 호텔, 경기장, 공항, 학교 등 대규모 공공장소의 와이파이(Wi-Fi) 및 네트워크 장비 시장에서 높은 점유율을 가진 글로벌 기업이다. 국내에서도 특급 호텔이나 대학교, 대형 쇼핑몰 등에 설치된 무선 공유기(AP)를 통해 알게 모르게 많은 사용자가 이 회사의 장비를 접하고 있다. 이번에 문제가 된 ‘vRIoT 컨트롤러’는 이러한 대형 시설 내의 스마트 도어락과 CCTV, 온도 조절기 등 수많은 사물인터넷(IoT) 기기를 중앙에서 한 번에 제어하는 핵심 장치다.

이번에 발견된 취약점은 CVE-2025-69425와 CVE-2025-69426이다. 보안 업계에서는 ‘이중 치명타(Double Critical)’로 불릴 만큼 위험도가 높은데, 두 취약점 모두 국제 표준 취약점 점수(CVSS)에서 최고 등급인 10.0 위험도로 분류됐다.

첫 번째 취약점(CVE-2025-69425)은 ‘TCP 2004번 포트’를 통해 명령어를 실행하는 서비스에서 발견됐다. 이 서비스는 관리자 인증을 위해 ‘일회용 비밀번호’(TOTP) 방식을 사용하는데, 이 비밀번호를 생성하는 ‘시크릿 키’와 ‘고정 토큰’이 기기 내부 코드에 그대로 적혀 있었다.

해커가 이 정보를 알아내면 정상적인 관리자인 것처럼 위장해 인증을 통과하고, 시스템 내부에서 최고 권한으로 명령을 내릴 수 있다. 사실상 현관문 도어락 비밀번호를 현관문 옆에 포스트잇으로 붙여둔 것과 다름없었다.

두 번째 취약점(CVE-2025-69426)은 더 심각하다. 초기화 스크립트 내에 운영체제(OS) 사용자 계정의 아이디와 비밀번호가 평문으로 저장된 것이 확인됐다. 해커는 이 계정으로 SSH(원격 접속)에 로그인한 뒤, ‘도커(Docker)’ 컨테이너 환경을 뚫고 나오는 일명 ‘컨테이너 탈옥’ 기법을 사용해 기기 자체(Host OS)의 루트(Root) 권한을 탈취할 수 있다.

이렇게 되면 해커는 컨트롤러에 연결된 스마트 도어락과 CCTV, 온도 조절기와 조명 등 모든 IoT 기기를 마음대로 조작할 수 있게 된다.

이번 취약점은 루커스 vRIoT 컨트롤러 펌웨어 버전 3.0.0.0 (GA) 미만의 모든 제품에 영향을 미친다. 구체적으로는 2.3.0.0, 2.3.1.0, 2.4.0.0 버전 등이 포함된다.

이번 취약점 관련 김동현 크리밋 대표는 “API 키, 서비스 계정, 하드코딩된 토큰 같은 ┖비인간 자격 증명(Non-Human Identity)┖은 사람 비밀번호보다 관리 사각지대에 놓이기 쉽다” 며 “이번 루커스 사례는 개발 편의를 위해 삽입한 시크릿이 어떻게 공급망 전체의 보안 구멍이 되는지를 보여주는 교과서적 케이스로, 해당 제품을 사용하는 관리자는 펌웨어를 3.0.0.0 이상으로 즉시 업데이트해야 한다”고 말했다.

[조재호 기자(sw@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.png)

.jpg)

.jpg)

.jpg)

.jpg)

.png)