개발팀, 긴급 패치 배포... 업데이트 권고

[보안뉴스 김형근 기자] 타입스크립트 기반 웹 프레임워크 아도니스JS에서 해커가 서버 파일 시스템에 임의로 파일을 쓸 수 있는 치명적 취약점이 발견됐다.

CVE-2026-21440으로 명명된 이 취약점은 아도니스JS의 핵심 모듈인 adonisjs/bodyparser에서 발생하며, 공통취약점점수시스템(CVSS) 점수 9.2점의 고위험 취약점으로 평가된다.

문제의 원인은 프레임워크가 멀티파트 파일을 처리할 때 사용하는 MultipartFile.move() 메서드에 있는 것으로 드러났다.

이 메서드는 클라이언트가 제공한 파일 이름을 제대로 검증하지 않는 안전하지 않은 기본 설정을 사용하고 있어, 해커가 악용할 수 있다.

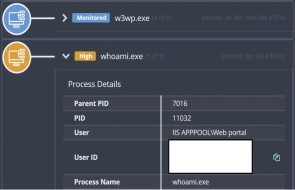

공격자는 파일 이름에 상위 디렉토리로 이동하는 경로 조작 문자열을 넣어, 원래 지정된 업로드 폴더를 벗어나 서버의 어느 곳이든 파일을 쓸 수 있다.

만약 해커가 서버의 실행 코드나 설정 파일, 부팅 스크립트를 덮어쓰는 데 성공하면 원격에서 임의의 코드를 실행(RCE)하는 것이 가능해진다.

특히 이번 결함은 별도 인증 없이 원격에서 공격이 가능하다는 점에서 시스템 전체의 무결성을 무너뜨릴 수 있는 심각한 위협이다.

‘워드젠’(Wodzen)이란 이름으로 활동하는 보안 연구원이 처음 발견해 깃허브에 보고한 이 취약점은 버전 10.1.1 및 11.0.0-next.5 이하의 모든 버전에 영향을 미쳤다.

해커가 서버 내부 중요 파일을 변조할 경우, 서비스 중단은 물론 사용자 데이터 유출이나 백도어 설치로 이어질 위험이 크다.

아도니스JS 개발팀은 문제를 확인한 즉시 보안 패치를 공개했으며, 최신 버전인 10.1.2, 또는 11.0.0-next.6으로 즉시 업데이트할 것을 권고했다.

시스템 관리자들은 현재 운영 중인 서비스의 업로드 엔드포인트를 전수 조사하고, 파일 이름에 대한 추가 검증 로직을 구현해야 한다.

조직들은 패치 적용 전까지 외부의 비정상적 파일 업로드 요청을 모니터링하고 차단하는 긴급 조치를 취해야 한다.

경로 조작은 오래된 공격 기법이지만, 현대적 프레임워크에서도 여전히 발생할 수 있는 치명적 결함이다.

개발자들은 라이브러리가 알아서 보안을 챙겨줄 것이라는 맹신을 버리고, 외부 입력값에 대해 엄격한 검증 과정을 거쳐야 한다.

이번 사건은 개발의 편의성을 위해 제공되는 프레임워크의 기본 설정이 보안의 가장 취약한 고리가 될 수 있음을 다시 한번 보여줬다. 또 서버 인프라를 보호하기 위한 가장 기본적이면서도 강력한 방어선인 입력값 검증의 중요성을 상기시켰다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.png)

.jpg)

.jpg)