1. ‘지금 훔쳐서 나중에 푼다’(HNDL)... 양자 위협 본격화

2. 정부·기관, PQC 재암호화와 PKI·KMS·HSM 등 인프라 전반의 단계적 전환 로드맵 가동

3. PQC 도입만으론 부족... 데이터 분할·마이크로샤딩 등과 함께 ‘데이터 수명=암호 수명’ 맞추는 전략 설계 관건

[보안뉴스 여이레 기자] 양자컴퓨터의 상용화는 아직 먼 미래의 일처럼 보이지만, 양자 위협은 현재 진행형이다.

[출처: gettyimagesbank]

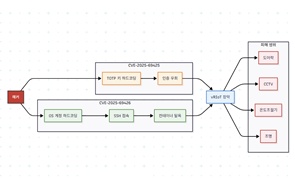

공격자는 지금도 암호화된 통신 트래픽과 중요 데이터를 대규모로 수집해 두고, 향후 양자컴퓨팅 기술로 이를 복호화하려는 전략을 취하고 있기 때문이다. 이른바 ‘지금 훔쳐서 나중에 푼다(HNDL: Harvest Now, Decrypt Later)’ 위협이다.

HNDL 위협이 현실화될 경우, 금융 기록이나 의료 정보, 지식재산과 같이 장기간 기밀성이 유지돼야 하는 데이터는 현재 암호화돼 있더라도 장기적으로 노출될 위험을 안게 된다. 이같은 흐름 속에서 정부, 공공, 금융, 방산 등 고가치 데이터를 다루는 기관에게는 ‘데이터의 수명’과 ‘암호의 수명’을 일치시키는 것이 핵심 과제가 됐다.

이 과제는 단순히 새로운 암호 알고리즘을 도입하는 데 그치지 않는다. 장기 보존 데이터를 양자내성암호(PQC) 방식으로 재암호화하고, 전환 과정에서 기존 암호와 PQC가 혼재된 환경을 어떻게 안정적으로 통제할 것인지가 중요한 문제로 부상하고 있다.

특히 인증서, 키관리시스템(KMS), 하드웨어 보안모듈(HSM), VPN·TLS 장비 등 인프라 전반이 얽혀 있어 ‘한 번 갈아타고 끝’이 아니라 수년 간 단계적으로 이뤄지는 대규모 전환 프로젝트가 될 수밖에 없다.

각국 정부도 PQC 전환에 속도를 내고 있다. 유럽연합(EU)은 회원국을 대상으로 2026년까지 양자 안전 암호 전환 계획을 수립하고 초기 이행에 착수할 것을 요구하는 로드맵을 제시했다. 이어 2030년까지 금융·헬스케어 등 고위험 분야를 중심으로 PQC 기반 보안 체계로의 전환을 확대한다는 구상이다.

미국 국립표준기술연구소NIST가 PQC 알고리즘 표준화를 본격화하면서 RSA·ECC 기반 공개키 인프라(PKI)는 2030~2035년 사이 단계적으로 교체될 전망이다.

한국도 예외는 아니다. 과학기술정보통신부와 KISA는 2025년부터 ‘양자내성암호 시범전환 지원사업’을 통해 에너지·의료·행정 3개 분야 주요 시스템에 PQC를 실제 적용하는 사업을 진행했고, 암호모듈 16종과 전환 사례 19건을 확보하며 기술적 실현 가능성을 검증했다. 2026년에는 통신·국방·금융 등 핵심 인프라로 시범전환 대상을 확대할 방침이다.

기업들은 암호자산 인벤토리나 양자 전환 로드맵·전담조직 구축, 기존 PKI·HSM 교체 등을 통해 PQC 전환에 대비할 수 있다.

다만 PQC 도입 만이 양자 보안 전략의 전부는 아니다. PQC 표준과 구현이 성숙해지는 동안 데이터 자체를 분할·무의미화해 훔쳐가더라도 원본을 복원하기 어렵게 만드는 데이터 분할이나 마이크로 샤딩 등이 보완책으로 주목받고 있다.

[여이레 기자(gore@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.gif)

.jpg)

.png)

.jpg)

.jpg)

.jpg)

.jpg)

.png)