[보안뉴스 김형근 기자] 북한과 연계된 것으로 알려진 라자루스 그룹(Lazarus Group)이 장기간 지속되고 있는 첩보 캠페인 ‘오퍼레이션 드림잡’(Operation DreamJob)의 새로운 파상공세를 시작했다. 보안 기업 ESET 연구원들이 이를 포착하고 추적 중이다.

[자료: gettyimagesbank]

유럽 방산업체 다수 표적...우크라이나 전장 관련 드론 기술 겨냥

이번 작전은 특히 유럽의 방위산업체, 그중에서도 무인 항공기(UAV, 드론) 개발 및 제조에 종사하는 기업들을 집중적으로 표적으로 삼았다.

연구원들은 이 공격의 주된 목표가 우크라이나에 배치된 UAV 시스템과 관련된 독점 데이터 및 군사 제조 노하우를 훔치는 것이라고 분석했다.

이 캠페인은 지난 2025년 3월부터 활동을 시작했으며, 라자루스의 전형적인 수법인 사회 공학(Social Engineering) 기법을 진입 경로로 사용했다. 표적이 된 기업의 직원들은 악성 첨부 파일이나 트로이 목마가 심어진 소프트웨어가 포함된 위조된 입사 제안서를 받았다.

ESET이 확인한 피해 기업은 동남부 유럽의 금속 엔지니어링 회사, 항공기 부품 제조업체, 중부 유럽의 방산 회사 등 세 곳이다.

가짜 입사 제의 피싱 이용...‘드림잡’ 캠페인의 전형적 수법

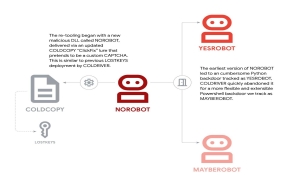

이 모든 공격 사례에서 ‘DroneEXEHijackingLoader.dll’이라는 내부 명칭의 드로퍼가 사용되었는데, 이는 라자루스가 드론 기술에 명확하게 초점을 맞추고 있음을 보여준다.

이 DLL은 최종 페이로드인 ‘스코어링매스티’(ScoringMathTea)라는 원격 접근 트로이목마(RAT)를 로드했다. 이 RAT는 파일 조작, 시스템 정찰, 원격 명령 실행 등 공격자에게 시스템에 대한 완전한 통제권을 부여한다.

라자루스는 탐지를 피하기 위해 깃허브의 합법적인 오픈 소스 프로젝트에 악성코드를 심는 방법을 사용했다. 이 변조된 실행 파일들은 DLL 프록싱 및 AES-128 또는 ChaCha20 암호화를 사용하여 2차 페이로드를 숨겼다.

또한, 콴핀로더(QuanPinLoader) 및 빈머지로더(BinMergeLoader)라는 새로운 로더를 만들어 마이크로소프트 그래프 API의 합법적인 인증 토큰을 이용해 C2(명령 및 제어) 통신을 시도하여 은밀하게 작전을 수행했다.

깃허브 합법 프로그램 악용, 마이크로소프트 그래프 API로 C2 통신 시도

ESET 보고서는 피해 기업들이 러시아-우크라이나 분쟁과 간접적으로 연결되어 있으며, 일부는 우크라이나 영공에서 운용되는 UAV 부품을 공급하는 회사라고 지적했다.

북한이 러시아를 지원하고 있고, 자체 드론 프로그램을 강화하기 위해 미국의 RQ-4 글로벌 호크나 MQ-9 리퍼 같은 서방 UAV 설계를 복제하려는 야심을 가지고 있기 때문에, 이 공격은 북한의 국가적 드론 기술 탈취 전략의 일부일 가능성이 높다.

ESET은 이 캠페인이 인적 요소를 성공적으로 악용하고 있음을 강조하며, 방위산업체들이 직원 교육 및 보안 강화에 시급히 나서야 한다고 경고했다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)

.png)

.jpg)

.jpg)

.png)

.jpg)

.jpg)