북한보다 중국 소행 가능성 무게

“기술 분석 기반한 토론과 국가 차원 대응 논의 기대”

[보안뉴스 조재호 기자] “우리나라 보안 수준 향상을 위해 인식 제고와 함께 협업 체계 점검이 필요한 시점입니다.”

김휘강 고려대학교 정보보호대학원 교수는 22일 서울 고려대학교 안암캠퍼스 정운오 IT교양관 404호에서 열린 ‘Kimsuky 추정 해커그룹 해킹 분석 보고회’에서 이같이 강조했다.

올해 연달아 발생한 대형 보안 사건들로 국민적 피로도가 높아지면서, 추가적인 보안 사건이 터져도 반응이 없는 보안 불감증이 일상화되고 있다는 진단이다.

▲김휘강 고려대 교수가 해킹 분석 보고회 발표를 진행하고 있다. [자료: 보안뉴스]

이날 보고회에서 고려대 연구진은 세계적 권위의 해킹 기술 간행물 프랙(Phrack)에 실린 ‘APT Down: The North Korea Files’ 자료 분석 결과와 고려대 정보보호대학원 연구진이 추가로 발견한 상황을 설명하고, 국가 차원의 보안 인식 향상을 위한 제언을 발표했다.

김 교수는 “중국과 북한 외에도 우리나라를 주 타깃으로 한 국가 지원 해킹 그룹은 알려진 것만 수십 개 이상이고, 망 분리나 다중 방어 체계가 적용된 곳에도 공격에 성공한 것으로 확인됐다”며 “지속적인 공격표면 관리를 위한 자동화 솔루션을 통해 효율적으로 위협을 식별 및 조치해야 한다”고 말했다.

이번 보고서는 지금까지 알려진 국가 지원 해킹그룹에 대한 대형 사건이 발생했음에도 관심도가 낮음을 확인하고 이에 대한 경종을 울리기 위해 마련됐다. 또 기술적 측면에서도 상세한 분석이 필요했다는 설명이다.

고려대 연구진은 프랙 자료를 기반으로 피해자 및 공격자 식별 중심의 분석을 실시하고 이에 따른 시사점과 해커그룹 추정 근거 등을 제시했다.

분석 대상 데이터는 해커의 해킹 작업용 리눅스 시스템에서 나온 시스템 데이터(work)와 피싱 사이트용 사설 서버에서 수집된 데이터(vps)로 나뉜다. 일부 데이터에선 인가되지 않는 사람은 접근할 수 없는 내부 정보가 상당수 유출됐음을 확인했다. 다만, 최초 침입 경로는 유추가 힘든 상황이다.

해커 시스템에서 유출된 데이터엔 행정안전부 공인인증서 보안 프로그램인 GPKISecureWebX 소스코드와 내부 웹보안 시스템 관련 문서, 행정전자서명 검증 흔적 등이 나왔다. 외교부 내부 메일 서버 소스코드, 통일부와 해양수산부의 온나라(Onnara) 인증 토큰 생성 소스코드 등도 있었다. LG유플러스 KT, 한겨레 등도 사이버 침해를 당한 것으로 나타났다.

시스템 레벨의 해킹 외에도 네이버와 카카오 크리덴셜 탈취용 피싱 사이트 운영 흔적과 연세대 사용자 이메일 탈취용 웹사이트 구성요소 등이 확인됐다. 검찰(115건)과 한국지역정보개발원(40건) 등을 대상으로 한 피싱 메일 생성 기록도 확인됐다.

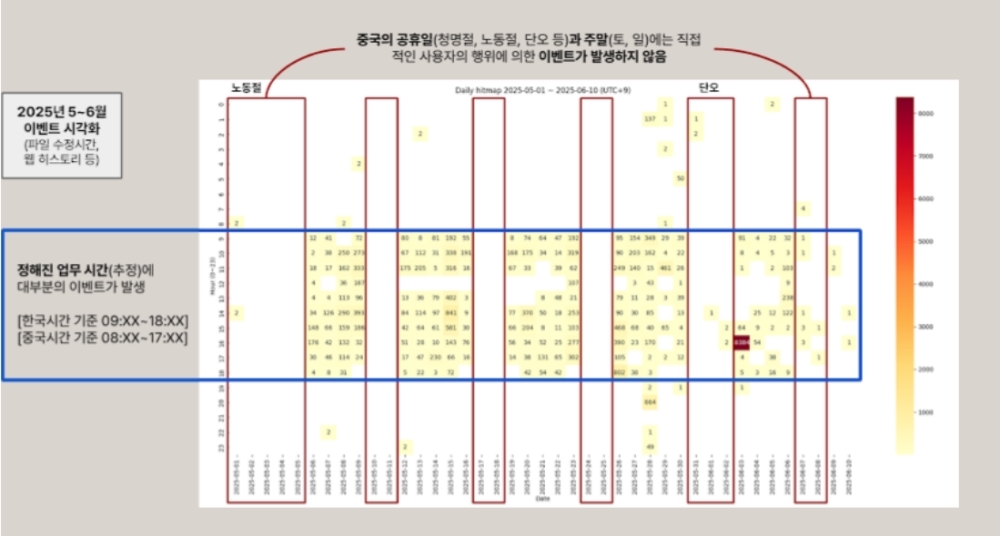

공격자 정체에 대해선 북한 김수키가 아니라 중국 계열 해커 그룹, 또는 이에 영향 받은 그룹일 가능성에 무게를 실었다. 공격자 분석을 통해 APT 41이나 UNC3886이 공격에 사용한 도구와 유사성이 확인됐고, 소스코드 내 중국어 주석, 중국계 위협 그룹이 자주 사용하는 전술과 기법, 절차(TTPs)가 다수 확인됐기 때문이다.

▲고려대 정보보호대학원 연구진이 분석한 해커 근무 패턴. 중국 휴일엔 이벤트가 적음을 확인할 수 있다. [자료: 고려대]

또 이반티 VPN 취약점 악용이나 백도어 기법도 중국계 해킹 그룹의 기술적 형태를 띤다고 봤다. 공개된 자료 자체만으로는 해킹 주체가 북한보다는 중국 그룹일 확률이 높다는 판단이다.

이번 보고서를 통해 공격자가 장기간에 걸쳐 전방위적 공격을 펼쳤음을 확인할 수 있었고, △사건 정보 관련 탐지와 대응 정보 전파 활성화 △추가적 탐지 기술 확보 및 정책적 개선 방안 마련 등이 필요하다는 시사점을 얻었다고 연구진은 밝혔다.

김 교수는 “이번 보고서는 우리나라를 노리는 해커 그룹의 수법과 행위가 그대로 담긴 ‘살아있는 교재’로 가치가 높다”며 “이를 슬기롭게 활용하면 사이버보안 산업 발전과 대응력 향상에 있어 전화위복의 계기가 될 수 있다”고 강조했다.

이날 행사에선 프랙에 보고서를 게시한 Saber와 cyb0rg에 대한 정체와 신뢰성, 공개된 데이터의 공격 기법 수준에 대한 질문이 나왔다. 김 교수는 “원 저자 정보는 아직 확인되지 않았고, 이들에 대한 내용은 보고서 범위를 벗어난다”며 “공격 기법의 경우, 새로운 제로데이 공격 급은 아니지만, 집요하게 장기간에 걸쳐 시도된 전문 해킹이라는 부분에 집중해야 한다”고 답했다.

[조재호 기자(sw@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.png)

.jpg)

.jpg)