정확한 유출 시점 언급 없어...해외 IP 및 불법 접근 경로 차단, 웹 방화벽 강화 등 조치

보안전문가 “SQL 인젝션 공격보다는 IIS 웹 서비스 내 입력값 검증 부재로 인한 유출 추정”

[보안뉴스 김영명 기자] 심리검사와 심리상담 전문가를 위한 플랫폼으로 알려진 마음사랑(maum sarang)에서 최근 개인정보 유출 사고가 발생한 것으로 알려졌다. 마음사랑 측은 홈페이지 공지를 통해 ‘SQL 인젝션 공격으로 인해 개인정보가 유출됐다’며 사과문을 올렸다.

▲심리검사·심리상담 플랫폼 ‘마음사랑’에서 개인정보 유출 사고와 관련해 사과문을 발표했다[자료=마음사랑 홈페이지]

마음사랑 측은 “11월 16일부터 17일 사이에 SQL 인젝션 공격을 인지했다”며 “외부 전문기관에 조사를 의뢰했다”고 밝혔다. 이어 “일부 회원들의 정보가 유출됐음을 12월 2일 최종 확인했다”고 설명했다.

회사는 침해 사실을 인지한 시점부터 긴급 시스템 점검을 시행, 해외 IP 차단, 불법 접근 경로 차단, 웹 방화벽 및 침입방지시스템 강화 등 관련 조치를 시행했다. 또한 관계기관과 긴밀히 협력하고, 보안 수준 향상과 함께 지속적인 모니터링을 진행하고 있다고 안내했다.

회사는 “유출된 개인정보 항목은 회원 ID, 암호화된 비밀번호, 이메일 주소 등”이라며 “회원마다 유출된 항목은 다를 수 있다”는 설명을 덧붙였다. 이어 이번 사안의 심각성을 엄중하게 인식하고, 최신 암호화 기술을 도입해 보안수준을 한층 높이겠다고 안내했다. 이번 공격으로 유출된 개인정보는 홈페이지 회원 정보에 한하며, 심리상담·검사를 위한 내담자 관련 정보 및 검사 데이터 정보는 유출되지 않았다고 강조했다.

마음사랑 측이 유출 피해 방법으로 밝힌 SQL 인젝션 공격은 웹서비스가 나온 이후 가장 오래된 위협이나 여전히 강력한 공격으로, 공격자가 취약점이 있는 웹서비스의 입력 폼이나 URL 입력란에 악의적으로 조작한 SQL 구문을 삽입해 DB의 정보를 열람하거나 유출할 수 있는 공격이다. 이에 SQL 인젝션 공격을 예방하기 위해서는 시큐어 코딩을 통해 특수문자, 데이터 타입, 입력값에 맞는 길이 제한 등 입력값 검증을 통해 보안을 강화할 필요가 있다.

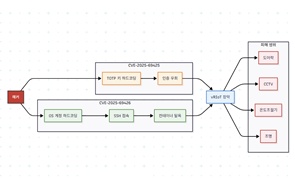

▲마음사랑은 윈도 서버의 IIS 웹 서비스를 사용하는 가운데 입력값 검증 부재로 이번 사고가 발생한 것으로 보안전문가는 추정했다[자료=보안전문가]

한편, 이번 유출 사건과 관련해 익명을 요청한 보안전문가는 SQL 인젝션 공격보다는 IIS 웹 서비스 내 입력값 검증 부재로 인한 유출 가능성을 제기했다. 해당 보안전문가는 “해당 홈페이지에 접속해 분석한 결과 윈도 서버의 IIS 웹 서비스를 사용하고 있는 가운데 입력값 검증 부재로 이번 사고가 발생한 것 같다”며 “JQUERY는 XSS 취약점만 존재하기 때문에 피해 업체에서 공지한 SQL 인젝션 공격과는 거리가 멀어 보인다”고 분석했다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

.png)

.gif)