2004년~2021년까지 디도스 공격, 외화벌이, 정찰·정보탈취 등 다양한 전략적 공격 수행

최근 공격 동향, DeFi/NFT 기술 기반 가상화폐 탈취와 새정부 출범에 따른 정보 수집 주력

[보안뉴스 기획취재팀] 북한이 지난 4일 ICBM 미사일(대륙간탄도미사일 추정)을 발사한지 사흘만에 또 다시 SLBM 미사일(잠수함발사탄도미사일 추정)을 발사했다. 올해만 벌써 15번째 도발로 이에 따른 남북 간의 위기감이 높아지고 있다. 특히, 한미정상회담과 윤석열 대통령의 취임식을 앞두고 미사일이 발사돼 긴장감이 더욱 고조되고 있다.

▲북한 추정 사이버공격 통계 현황[자료=이슈메이커스랩]

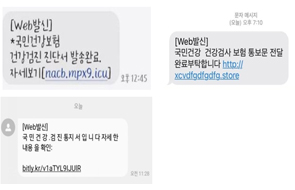

이러한 가운데 북한 추정의 사이버공격도 심상치 않다. 최근 새정부 출범을 앞두고 정찰 및 정보탈취 목적의 사이버공격 활동이 탐지되는가 하면, DeFi/NFT 기술 기반의 가상화폐를 노린 사이버공격이 포착되고 있는 상황이다.

특히, 2004년에는 5건에 불과했던 북한 추정 사이버공격이 2021년까지 무려 300배 이상 급증한 것으로 드러났다. 이에 <보안뉴스>는 2008년부터 북한과의 사이버전을 전문적으로 연구하고 있는 이슈메이커스랩 최상명 리더와의 인터뷰를 통해 2004년부터 2021년까지 집계된 북한 추정 사이버공격의 특징과 시기별로 주요 이슈에 대해 들어봤다.

Q. 먼저 그래프에 대해 설명해 주신다면?

최상명 리더 : 이번 통계는 이슈메이커스랩이 북한 사이버전에 대해 연구를 시작한 2008년부터의 집계는 물론 그 이전인 2004년부터의 활동들에 대해서도 추적을 통해 모두 포함시켰습니다. 라자루스, 김수키 등 북한의 정찰총국 3국과 5국, 인민무력부 총참모부, 국가보위성 4국과 6국 등 모든 북한 해킹조직의 활동이 집계됐습니다.

Q. 집계된 그래프에서 공격을 당한 대상에 대해 설명해 주신다면?

최 리더 : 통계 기준은 우리나라를 포함해 북한의 사이버공격이 발생한 모든 국가에서의 공격 활동입니다. 아무래도 한국이 가장 많은 공격을 받고 있고, 그 외 나머지 나라들은 거의 비슷한 비중이라 전 세계라고 해도 될 것 같습니다.

Q. 주로 어떤 악성코드가 발견됐나요?

최 리더 : 북한 해커조직이 공격 활동에 사용한 유니크한 여러 악성코드를 기준으로 통계가 집계됐습니다. 각 공격의 시기나 유형별로 다양한 악성코드가 사용됐지만, 가장 많이 사용된 악성코드는 정보 탈취형 악성코드입니다.

Q. 공격횟수를 5년 단위로 구분했는데, 그 이유는 무엇인가요?

최 리더 : 5년 단위로 그래프의 색을 다르게 지정했는데요, 그 이유는 공격 수치가 5년 단위로 과거 5년에 비해 증가한 상태로 유지됐기 때문입니다. 특히 2009년, 2014년, 2019년을 보면 그래프 수치가 기존 년도와 비교에 올라간 것을 확인할 수 있습니다.

Q. 연도별로 공격횟수를 살펴보면 2009년, 2013년, 2016년이 급증했는데요. 그 이유를 분석해 주신다면?

최 리더 : 2009년은 북한이 우리나라 정부기관에 대한 대대적인 디도스 공격을 최초로 시작되면서 그들의 공격횟수가 실질적으로 잡혔던 시기였기 때문으로 보시면 될 것 같습니다.

2013년도 마찬가지로 청와대 홈페이지를 변조하는 공격과 함께 정부기관들을 타깃으로 한 대규모 사이버 공격인 3.20 및 6.25 사이버테러가 발생했고, 김수키 조직이 본격적으로 활동을 시작하면서 정부 인사들에 대한 정부 수집 활동이 크게 증가했기 때문입니다.

2016년에는 국방부를 해킹하기 위해 방산업체 및 보안업체들을 포함해 국가 전반에 걸쳐 많은 공격들이 발생했던 시기였습니다.

앞서 언급한 연도에는 대규모 공격을 목표로 북한 추정 해커조직들의 활동이 활발하게 이루어지면서 공격횟수도 많아진 것으로 보입니다.

Q. 2020년에 가장 수치가 높은데요. 이에 대해 분석해 주신다면?

최 리더 : 수치가 높은 이유로는 일단 그들의 전반적인 정보 수집 활동이 크게 증가했기 때문입니다. 특히, 정부 주요 인사부터 북한관련 기관의 인물들을 대상으로 한 공격 시도가 크게 늘었습니다. 이어 북한 해커조직은 전 세계적으로 코로나19 관련 정보를 탈취하기 위해 제약회사 및 관련 기구를 타깃으로 한 새로운 공격을 펼쳤기 때문에 많은 공격횟수가 탐지됐습니다. 또한, 외화벌이를 위한 적극적인 공격 활동으로 전 세계 가상화폐 거래소, 사용자, 관련 기업들을 대상으로 한 공격이 큰 폭으로 증가했습니다.

Q. 북한 추정 사이버공격 조직은 시기별로 주로 어떤 공격활동을 펼쳤나요?

최 리더 : 초창기(2004년~2008년)에는 주로 남한의 군사정보 탈취를 위한 공격을 수행했습니다.

그러다가 2009년~2011년에는 한국 정부기관을 타깃으로 한 디도스 공격과 같이 실질적인 서비스 피해를 입혀 외부에서 공격을 인지하도록 함으로써 사회적 혼란을 야기하고 자신들의 사이버 공격 역량을 과시하는 공격을 펼쳤습니다.

2011년~2014년에는 금융기관, 정부기관, 해외기업 등을 타깃으로 하드 파괴 공격을 펼쳐 실질적인 피해를 야기시킴으로써 사람들에게 사이버공격에 대한 두려움을 심어줬습니다.

2014년~2016년에는 국방, 방산, 발전소와 같은 국가기간시설을 대상으로 주요 기밀자료들을 탈취하는 공격들이 주를 이뤘습니다.

2016년~2017년에는 외화벌이 목적으로 전 세계 SWIFT 은행 해킹 및 ATM 등을 해킹하는 등 활발한 사이버공격을 수행했습니다.

2017년부터는 외화벌이 목적으로 가상화폐 거래소, 사용자, 관련 업체를 공격하고 있습니다. 또한, 디파이(DeFi), NFT의 등장으로 관련 공격에 집중하기 시작했습니다. 특히, 그 때부터 워너크라이 랜섬웨어 공격과 같이 랜섬웨어를 공격에 본격적으로 사용하기 시작합니다.

2018년부터 현재까지는 정부 및 연구기관들의 주요 인사들에 대한 다양한 정보수집 활동이 크게 증가했습니다. 특히, 코로나19의 영향으로 제약 및 관련 기관들에 대한 정보 탈취 공격이 크게 증가했으며, 전 세계 방산업체들을 대상으로한 정보탈취 공격도 급증했습니다. 그 밖에 북미정상회담, UN 안보리 대북제재 등과 관련한 첩보활동에 사이버공격을 적극 활용했습니다.

Q. 북한 추정 해커조직들의 최근 사이버공격 동향에 대해 말씀해 주신다면?

최 리더 : 최근 이슈는 DeFi/NFT 등이 활성화됨에 따라 가상화폐 지갑이나 앱 등을 위장해 가상화폐를 노리는 공격이 등장하고 있고, 정권교체 시기에 새로운 정부 정책들에 대한 정보 수집을 위해 정부 인사나 관계기관의 전문가 등을 타깃으로 하는 공격이 증가하고 있다는 점입니다.

Q. 보안담당자, 피해 기관 관계자에게 한 말씀해 주신다면?

최 리더 : 이슈메이커스랩이 지난 15년 이상 진행된 북한의 사이버 공격활동을 집계한 통계는 매우 큰 의미가 있다고 봅니다. 이렇게 꾸준히 관련 연구를 진행하고, 전체 통계를 집계해 제시하기란 쉽지 않은 일이기 때문입니다.

특히, 최근 3년 간의 통계가 지닌 의미는 매우 크다고 생각합니다. 그간 북한과 관련된 공격들이 많이 언급되지 않았지만, 실질적으로 북한의 사이버공격은 그 어느 때보다 활발했고 크게 증가했기 때문입니다. 지금부터라도 북한의 사이버 공격에 대한 많은 관심과 연구를 통해 현 상황을 냉정하게 파악하고 철저하게 대응할 필요가 있습니다.

[보안뉴스 기획취재팀(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)