안드로이드폰 사용자 타깃 무작위 유포... 익숙한 아이콘 통해 정상파일 위장

순천향대 SCH사이버보안연구센터, 메신저 통한 앱 설치 금지 강조

▲몸캠 피싱을 이용한 악성코드 설치 유도

[이미지=순천향대 SCH사이버보안연구센터]

[보안뉴스 권 준 기자] 음란한 화상 채팅을 통해 돈을 뜯어내는 피싱의 일종인 ‘몸캠’ 피싱을 유도하는 악성코드가 스마트폰으로 유포되고 있는 것으로 드러났다.

순천향대 SCH사이버보안연구센터(센터장 염흥열 교수, 이하 센터)에 따르면, 몸캠을 하자며 설치를 유도하는 APK 형태의 악성코드가 국내 유명 메신저 서비스를 통해 유포되고 있어 이용자의 주의가 요구된다.

공격자는 이용자에게 몸캠을 하자고 유인한 뒤, 시작 전에 이를 위한 프로그램 설치를 유도하는데, 해당 프로그램은 정상 프로그램을 위장한 악성 프로그램으로 이용자 스마트폰 핸드폰 전화번호부 목록 등을 탈취하는데 이용된다. 이후 탈취한 전화번호는 녹화한 영상이 가족 및 주변 지인들에게 유포를 위협해 돈을 달라고 협박하는데 이용된다.

▲정상파일(***스토리)로 위장한 support.apk 악성코드

[이미지=순천향대 SCH사이버보안연구센터]

해당 악성코드는 APK 형태로 스마트폰 안드로이드 기기 사용자를 노리며, 고객 지원이라는 이름으로 다음 그림과 같은 아이콘 모양을 갖는다. 이처럼 기존에 사용되고 있는 사용자에게 익숙한 아이콘을 사용하여 정상 파일로 위장하고 있다.

해당 APK 파일을 실행하면 아래 그림처럼 감염자의 전화 주소록에 대한 액세스 권한을 요청한다. 이용자가 액세스 권한을 허용하면 해당 악성코드는 감염 기기의 주소록에 대한 접근이 가능하게 된다.

그 이후 “서버 점검중입니다”라는 알림창이 나오고 종료된다. 이렇게 아무 기능을 하지 않는 애플리케이션처럼 보이지만 숨어서 악성행위가 실행된다.

▲감염 기기의 주소록에 대한 액세스 권한 요청[이미지=순천향대 SCH사이버보안연구센터]

▲실행 후 화면[이미지=순천향대 SCH사이버보안연구센터]

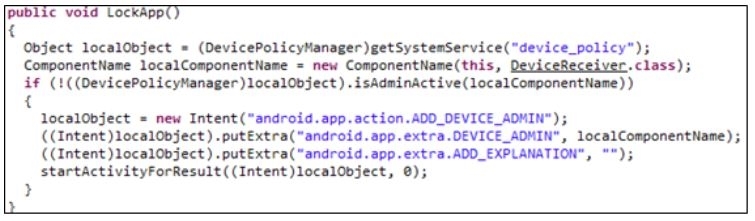

감염된 기기에서는 악성 APK를 기기 관리자로 등록하여 삭제를 불가능하게 하며, 이를 통해 감염 기기의 수신 전화목록, 발신 전화목록, 전화번호부 등을 지속적으로 탈취할 수 있다.

▲디바이스 관리자권한 등록[이미지=순천향대 SCH사이버보안연구센터]

▲수신·발신 전화목록 탈취[이미지=순천향대 SCH사이버보안연구센터]

사용되고 있는 명령제어 서버의 IP 주소 ‘118.***.***.***’에서 악성코드를 다운받을 수 있으며, 해당 주소에서 중국어로 된 404 에러 메시지도 확인할 수 있다. 해당 악성 APK의 md5값은 ‘1788894f6d0128771b48acdca56adf0a’이다.

▲명령제어 서버를 통한 악성코드 유포[이미지=순천향대 SCH사이버보안연구센터]

▲중국어로 작성된 404 에러 페이지[이미지=순천향대 SCH사이버보안연구센터]

센터 김예준 연구생은 “불특정 다수를 대상으로 해당 악성 애플리케이션이 유포되고 있으니 낯선 사람의 메신저를 통한 배포한 애플리케이션을 설치하지 말아야 하며, 모바일 환경에서 작동하는 백신 설치가 필요하다”고 언급했다.

[권 준 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.png)

.jpg)

.jpg)

.png)