1. 북한 또는 중국 추정 정부 및 기업 해킹 외신 보도 줄이어

2. “보고서 공개 전 국정원과 KISA 등 공격 인지해 대응 시작”

3. “아직 중요 데이터 유출 흔적 없다”지만 우려 여전

[보안뉴스 강현주 기자] 안보 직결 정부 부처들과 통신사들이 북한 또는 중국 추정 해커들에게 해킹 당했다는 사실이 전세계에 급속히 확산되는 가운데, 정부 관계자는 “피해 조직들에서 중요 정보 유출 흔적은 아직 발견되지 않았다”고 밝혔다.

13일 국내 정부와 기업의 보안 분야 관계자들에 따르면, 정부는 ‘김수키’로 추정되는 해킹 집단이 행정안전부, 외교부, 방첩사와 대검찰청 등 주요 정부 기관과 통신사들을 공격한 사실을 사전 인지해 대응해 오고 있었다.

앞서 9일 <보안뉴스>는 국가정보원이 해킹 사실을 인지해 해당 정부부처들에게 긴급 대응령을 내렸다고 단독 보도한 바 있다. 이번 해킹이 세계에 공개된 것은 한국 시간 8일 밤 비영리기관 DDOSecrets(Distributed Denial of Secrets) 사이트에 게시된 ‘APT Down: The North Korea Files’라는 제목의 보고서를 통해서다.

국정원은 이 보고서가 공개되기 전 해킹 사실을 인지해 타깃이 된 부처들에게 조치령을 내렸다고 알려졌다. 한국인터넷진흥원(KISA) 역시 사전에 해킹 사실을 파악해 통신사들에게 긴급 파악과 조치를 지시했다고 밝혔다. 이 외에도 국내 일부 화이트해커들도 정보를 입수해 대응 작업에 협업하고 있는 것으로 알려졌다.

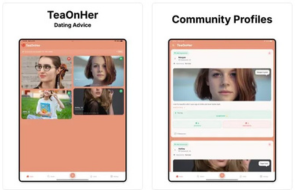

▲‘APT Down: The North Korea Files’ 보고서에 삽입된 이미지 [자료: 보고서 스크린샷]

전세계에 소문나고 있는 한국 정부 해킹

이 보고서는 7~10일 미국 라스베이거스에서 열린 세계 최고 권위 해킹대회 ‘데프콘 33’ 현장에서 배부된 보안 및 해킹 전문 잡지 ‘프랙’(Phrack)에도 수록됐다. 9일 <보안뉴스> 보도 이후 해외 언론 다크리딩, 테크크런치 등을 통해 외신 보도가 이어지며 김수키 추정 해커의 한국 해킹 사실이 전 세계에 알려졌다.

공개된 보고서에는 ‘Saber’와 ‘cyb0rg’라는 닉네임의 화이트해커들이 ‘KIM’으로 통칭된 해커의 컴퓨터를 해킹해 찾아낸 내용들이 담겨있다. 이 화이트해커들은 공격자의 컴퓨터에서 발견한 무더기 탈취 정보와 해킹 수법들을 담은 데이터 ‘덤프’(Dump)를 DDOSecrets과 다크웹 경로로 접속할 수 있는 ‘어니언’(Onion) 네트워크에 게시했다.

이 덤프는 6월 10일 공격자 컴퓨터에서 찾은 것이다. 덤프에는 행안부와 외교부, 국군방첩사령부, 국내 통신사 내부 시스템 접속 계정 및 키가 방대한 양으로 저장돼 있다. 다만 화이트해커들은 DDOSecrets과 어니언 네트워크에 덤프의 일부만 게시한 것으로 보인다.

행안부는 내부 네트워크 시스템인 ‘온나라 시스템’이 공격당했다. 외교부는 현재 사용하지 않는 과거 정보를 포함한 이메일 플랫폼이 해킹됐다. 방첩사는 스피어 피싱 공격 로그가 발견됐다. 통신사들은 원격 제어 서비스 시스템에 사용되는 인증서와 키가 탈취되거나 내부 서버에 접속하는 비밀번호들이 대량 유출됐다. 리눅스 커널의 ‘톰캣’(Tomcat) 취약점을 악용한 원격 백도어가 공격에 사용됐으며 피해자를 가짜 로그인 페이지로 유도하고 로그인 정보를 탈취하는 피싱 도구를 썼다.

‘APT Down : The North Korea Files’ 보고서는 이번 공격 세력을 ‘김수키’로 추정하고 있지만, 북한보다는 중국 배후일 가능성이 높다는 견해도 제시된다. 대만의 사이버 위협 인텔리전스(CTI) 기업 팀T5와 국내 주요 보안 전문가들은 공격자의 언어적 특성과 공격 행태 등을 근거로 중국 배후 해커로 추정하고 있다.

중요 데이터 실제 탈취 가능성 우려

국정원과 KISA의 지시에 따라 긴급 대응 중인 정부 부처들과 통신사들은 현재 공격자의 침투 흔적과 내부 중요 데이터 유출 여부, 공개된 탈취 정보의 진위 여부 등을 파악 중이다. 공격자들이 접속 권한을 탈취했다 해도 실제로 내부 시스템에 들어와 중요 정보들을 빼냈는지는 아직 장담하긴 이르다.

하지만 접속이 이뤄졌다면 내부 대국민 데이터들이 이미 해커 손에 넘어갔을 가능성을 배제할 수 없다. 이 경우 중장기적으로 언제 유출된 정보가 악용될지 모른다.

이동근 KISA 디지털위협대응본부장은 “공격 정황을 사전에 인지해 보고서가 공개되기 전부터 해당 기업들에게 알려 내부 파악 및 대응을 이미 진행하고 있다”며 “아직 중요한 정보들이 실제로 유출된 흔적은 발견되지 않았으며, 필요 조치와 파악을 지속하고 모니터링을 강화할 것”이라고 밝혔다.

한편, 안보 직결 부처들과 통신사들이 국가 배후 추정 해킹을 당했다는 소식이 전세계에 퍼지고 있는 가운데, 국정기획위원회의 대국민보고대회에 사이버 보안 내용이 부실하다는 지적이 나오고 있다.

[강현주 기자(jjoo@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.gif)

.jpg)

.jpg)

.jpg)