사회공학적 키워드 ‘세무’로 변경, 공격벡터 ‘.LNK’로 변경, 원격제어형 악성코드 사용

드로퍼 유형 악성코드...정보 탈취 C2 ‘upload.php’, 추가 다운로드 C2 ‘list.php’ 이용

[보안뉴스 김영명 기자] 북한, 이란, 러시아, 중국과 같은 국가 지원 사이버 공격그룹의 활동이 세계적으로 증가하면서 국내에서도 피해가 증가하는 추세다. 국가사이버안보센터는 올해 북한발 공격그룹을 포함한 다수의 사이버 보안 권고문을 발표했다. 이는 국제 보안협력 체계가 강화된 결과다.

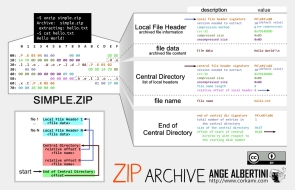

▲코니 드로퍼 유형 LNK 악성 파일 공격 흐름도[이미지=이글루코퍼레이션]

이글루코퍼레이션은 최근 북한발 사이버 공격과 코니 해킹그룹의 공격 아티팩트를 분석해 발표했다. 해킹그룹은 공격벡터 및 기술, 도구, 기법 등 아티팩트가 비슷해도 명명법과 분류 체계에 따라 그룹명이 달리 부여된다. 공격그룹을 클러스터링하는 가장 쉬운 방법은 숫자 매칭이다. 맨디언트는 북한 공격그룹을 APT37이나 APT38 등으로, 크라우드스트라이크는 공격 국가를 연상시키는 동물로 매핑한다. 마이크로소프트는 원소기호로 매핑하다가 최근에는 날씨를 차용하고 있다.

북한발 공격그룹 ‘코니’의 위협 클러스터링

북한발 해킹그룹 ‘코니(Konni)’는 위협 클러스터링 기준에 따라 다른 북한 해킹그룹으로 매핑하기도 한다. ‘코니’ 이름은 2017년 탈로스가 발표한 ‘KONNI : A Malware Under The Radar For Years’에서 명명된 ‘Konni RAT’ 악성코드에서 시작된 것으로 전한다.

코니는 주로 러시아나 한국 등을 대상으로 악성메일의 첨부파일을 초기 공격벡터로 사용했다. 2014년에 발견된 코니 악성코드 명은 ‘beauty.scr’이었지만, 2016년에 발견된 캠페인의 파일명은 ‘How can North Korean Hydrogen Bomb Wipe Out Manhattan(북한 수소폭탄이 맨해튼을 쓸어버릴 수 있는 방법)’으로 북한 소재가 사용되며 코니와 북한의 연관성이 제기됐다.

코니 악성코드가 사용된 캠페인들은 타 북한발 공격그룹과는 북한과 연계된 정치적 이슈를 사용한다는 공통점 이외에는 공격 기술이나 악성코드 등이 서로 달랐다. 2019년 국내 한 보안기업이 코니를 ‘APT그룹’으로 분류해 추적을 시작했다. 코니 해킹그룹의 공격 아티팩트를 분석하고, 특히 최근에 발견되고 있는 바로가기(LNK) 파일의 특징을 중점적으로 살펴본다.

▲코니 드로퍼 유형 LNK 악성 파일 속성[이미지=이글루코퍼레이션]

다수의 vbs, bat 이용 정보탈취 목적의 드로퍼

코니 공격그룹의 대표적인 공격으로 문서 형식으로 위장한 바로가기(LNK) 파일을 사용해 악성 페이로드를 드롭하는 공격이 있다. 파일 실행 시 미끼 문서를 화면에 출력하며 다수의 vbs, bat 파일을 드롭 및 실행해 최종으로 피해자 시스템의 정보를 탈취한 후 C&C 서버로 전송 및 C&C 서버에서 추가 페이로드를 다운로드해 실행한다.

드로퍼 유형을 살펴보면 악성 바로가기 파일은 문서로 위장하기 위해 .hwp와 .lnk 등 이중 확장자를 사용하고 실제 문서와 유사한 아이콘을 사용한다. 또한 바로가기 파일의 인자로 다수의 띄어쓰기도 사용하며 사용자가 착각해 실행 시 난독화된 파워쉘 명령어가 실행된다.

이번 샘플에서 정보탈취 bat 파일의 경우 ‘다운로드 폴더 하위 목록’, ‘문서 폴더 하위 목록’, ‘바탕화면 폴더 하위 목록’, ‘systeminfo 명령어 실행 결과(시스템 정보)’ 등 총 4가지 정보를 탈취했으며, 샘플별로 수집하는 정보가 추가되거나 빠진다. 탈취 정보 파일을 올리거나 페이로드 다운로드 때는 암·복호화 루틴을 수행하는 별도의 bat 파일을 사용한다. 탈취 정보 업로드에 성공하면 upok.txt 파일을 만드는데, 해당 파일이 있으면 더는 정보를 탈취하지 않는다.

▲코니 다운로더 유형 LNK 악성 파일 공격 흐름도[이미지=이글루코퍼레이션]

AutoIt 스크립트 파일을 이용한 정보탈취 다운로더

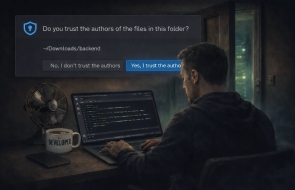

코니 그룹이 사용한 LNK 악성코드는 초기에는 드로퍼만 있었으나, 최근에는 C2에서 페이로드를 다운로드해 실행하는 다운로더 형식도 발견된다. 다운로더 유형의 바로가기 파일도 문서로 위장하기 위해 이중 확장자(.hwp.lnk)를 사용하고 문서 아이콘을 사용한다. 바로가기 파일의 인자로 난독화된 파워쉘 명령어가 작성되어 있어 파일을 실행하면 악성행위가 수행된다.

▲코니 다운로더 유형 LNK 악성 파일 속성[자료=이글루코퍼레이션]

파워쉘 명령어는 확장자와 파일의 크기를 기준으로 바로가기 파일을 찾아낸 후 특정 구간의 데이터를 읽어와 XOR 연산을 통해 hwp 문서 파일을 생성한다. 문서 파일은 바로가기 파일이 있던 곳에 생성 및 실행되고 흔적을 남기지 않기 위해 바로가기 파일은 삭제된다.

다운로더 형의 샘플은 C드라이브에 숨김 속성의 랜덤 문자열 폴더를 생성한 후 curl.exe 파일을 폴더명과 같은 이름의 exe 파일로 복사한다. 그 이후 C2에 접근해 AutoIt3.exe, 오토잇 스크립트 파일을 받고 스케줄러를 등록, 스크립트 파일을 1분마다 실행한다. 스크립트 내용은 깃허브에 공개된 Lilith RAT 코드를 오토잇 스크립트로 변환해 사용한 것으로 확인된다.

▲코니 다운로더 유형 LNK 미끼 문서 내용[자료=이글루코퍼레이션]

코니 LNK 악성코드의 공격 아티팩트별 주요 특징 살펴보면

총 29개의 코니 악성코드 샘플 분석 결과를 비교해 코니 LNK 악성코드의 특징을 분석했다. 먼저 ‘미끼 문서에 사용된 주제의 특징’을 보면 미끼 문서 파일 이름 중 중복을 제외한 15개의 이름을 확인한 결과, 9개에서 세무와 관련된 키워드가 사용됐다. 코니 그룹이 스피어피싱을 통해 악성코드를 유포하기 때문에 공식 기관의 신뢰성을 기반으로 부가가치세, 자금출처명세서, 소득세법 등 금전 키워드를 통해 수신자의 불안감을 조성해 공격한 것으로 보인다.

▲문서 위장에 사용된 파일명[자료=이글루코퍼레이션]

다음으로 ‘파일 동작 매커니즘에서의 특징’을 살펴보면 LNK 악성코드 실행 시 동작하는 명령어가 같은 유형인 경우 △LNK 파일을 찾아 특정 영역 데이터를 읽어 파일 생성 △Base64 인코딩, Hex String, 주석, 변수 이름 변경, xor 암호화 등 난독화 기법 사용 △cmd, 파워쉘로 명령어 수행 △모든 행위 수행 후 LNK 파일 자가 삭제 등이 있다. 코니 Dropper의 특징은 △Public 경로 자체·하위 폴더 사용 △다수의 bat, vbs 파일이 담긴 압축 파일 생성해 사용 △처음 실행되는 vbs 파일이 여러 파일 실행 방식으로 동작 등이다. 코니 Downloader는 △C드라이브에 숨김 속성을 부여한 폴더 생성 △다운로드 시 사용하는 curl.exe를 복사, 파일명은 폴더명과 같은 이름으로 변경 △Amadey, RftRAT, Lilith RAT 등 원격제어형 악성코드를 내려받아 사용하는 특징이 있다.

▲코니 드로퍼 유형 악성코드 특징[자료=이글루코퍼레이션]

‘드로퍼 및 다운로더 별 발견되는 C2의 특징’을 살펴보면 드로퍼 악성코드는 3가지 유형이 확인된다. 세 유형은 모두 정보 탈취 후 전송을 위한 C2와 추가 페이로드를 받기 위한 C2 등 2개를 사용하며 정보 탈취 C2는 ‘upload.php’, 추가 다운로드 C2는 ‘list.php’가 이용된다.

다운로더 유형의 악성코드의 경우 정보 탈취 업로드를 위한 C2는 사용되지 않고, 추가 페이로드 다운로드를 위한 C2만 사용된다. 다운로더 A 유형의 파일이 드로퍼 C 유형의 파일보다 발견 시점이 빠름에도 C2가 WordPress 사이트이며 파라미터명이 같은 점을 통해 해당 다운로더 악성 LNK 파일이 코니 그룹과 연관됐을 가능성이 크다. 다운로더 B, C 유형의 C2에서는 파라미터명은 rv, za로 동일하지만, 파라미터 값은 super, papago, bear 등도 사용됐다.

▲코니 다운로더 유형 악성코드 특징[자료=이글루코퍼레이션]

코니 해킹그룹의 최근 공격 특징을 분류하면 첫 번째로 사회공학적 공격 키워드가 북한 정치 이슈에서 세무 관련 키워드로 변했다. 과거에는 북한의 정치적 이슈를 사용했다면, 최근에는 국내에서 신뢰하는 기관을 사칭, 세무 관련 키워드를 이용한 공격을 주로 수행한다. 두 번째로 사용환경에 따른 공격벡터가 ‘.SCR’과 ‘.DOC’에서 ‘.LNK’로 변했다. 공격벡터로는 관심을 끄는 키워드를 파일명으로 사용한 SCR이나 DOC, HWP 등의 문서형 악성코드를 이용했으나. 최근에는 문서로 위장한 바로가기 유형의 악성 파일을 공격벡터로 사용 중이다.

세 번째로 정보탈취를 위한 원격제어형 악성코드를 활용하는 것이다. 드로퍼는 공격자가 악성 페이로드가 담긴 vbs나 bat파일을 드롭해 추가 악성코드를 다운로드하는 방식이다. 코니 해킹그룹도 공격 흔적을 삭제하고 정상과 유사하게 공격한다. 네 번째로 워드프레스를 이용한 C2 구축이다. 과거에는 취약한 홈페이지를 공격했다면 최근에는 구축이 쉽고 다양한 플러그인을 제공하는 워드프레스를 통해 C2를 자체구축한다. 특히 플러그인에 존재하는 보안 취약점을 악용하면 공격이 쉬운 만큼 지속적인 모니터링이 필요하다.

이글루코퍼레이션 보안팀은 “코니 그룹은 Konni RAT 악성코드에서 유래해 추가 아티팩트들이 분석되며 타 북한발 공격그룹으로 그루핑 및 레포팅되는 경우가 상당수”라며 “코니 공격 아티팩트 분석을 바탕으로 북한발 사이버 공격을 모니터링하고 대응해야 한다”고 권고했다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.png)

.jpg)

.jpg)

.png)