언론사 8개 만화컨텐츠 웹페이지에서 악성코드 유포

록키 랜섬웨어, 카드결제 단말기 노린 악성코드도 기승

[보안뉴스 김경애] 한 주간 30개 이상의 웹사이트가 악성코드 유포지로 연결되는 경유지로 악용됐으며 8개 언론사 웹사이트에서 악성코드가 유포됐다. 더욱이 지난 22일부터 록키 랜섬웨어가 또 다시 활개를 치기 시작했으며, 카드사 결제 단말기를 노린 악성코드까지 유포되며 각종 악성코드가 국내를 공략하고 있다.

▲악성코드가 유포된 언론사 웹툰 페이지

언론사 8곳 악성코드 유포

언론사 8곳 만화컨텐츠 웹페이지에서 악성코드가 유포됐다. 악성코드 유포는 지난 22일 밤 10시경부터 23일 오전 9시경까지 이루어졌으며, 유형은 금융정보 탈취형 악성코드로 분석됐다.

▲8개 언론사와 관련된 악성URL

관련 언론사는 XX신문, 한국XX, 뉴스XX, XX일보, XX경제, 뉴스X, XX스포츠, X투데이 총 8곳으로, 언론사에서 서비스를 도입 운영한 무료만화 홈페이지를 통해 악성코드가 유포된 것으로 드러났다.

이에 대해 제로서트 측은 “접속자가 많고 신뢰할 수 있는 언론사 홈페이지를 이용해 악성코드가 설치돼 금전적 피해가 발생할 수 있다”며 “안전한 인터넷 이용을 위해서는 윈도우, 플래시 플레이어, 자바, 백신 등 소프트웨어를 최신 버전으로 유지해야 한다”고 당부했다. 또한, 접속자가 많은 홈페이지와 호스팅사, 배너 광고 등 다수의 홈페이지와 연결되는 서비스에 대해서는 보안이 좀더 철저해야 한다고 덧붙였다.

호스팅사 해킹으로 홈페이지 30개 악성코드 유포

특정 호스팅사가 해킹돼 대량의 웹사이트가 악성코드 경유지로 악용되기도 했다. 악성코드 유포가 확인된 홈페이지만 30개 정도로 확인되지 않은 홈페이지까지 포함하면 그 이상이 될 수 있다.

▲특정 호스팅업체 해킹으로 악성코드 경유지로 탐지된 30개 웹사이트

이로 인해 경유지로 악용된 30개 웹사이트에 이용자가 접근하면 악성코드 유포지로 연결되는 악성코드를 다운로드 받게 되고, 최종적으로 악성코드 유포지인 커피XXX, XXX투어 웹사이트를 통해 smss.exe 악성코드와 Flash14.2.apk 악성앱이 다운로드된다. 악성코드는 지난 22일 오전 11시경부터 오후 3시 정도까지 약 4시간 가량 유포됐다.

이에 대해 제로서트 측은 “공격자가 호스팅을 통해 대량의 홈페이지를 공격할 때는 잠깐씩 유포하고 흔적을 감추는 식의 수법을 자주 사용한다”며 “다량의 홈페이지를 확인한 결과 특정 IP 대역을 이용하고 있으며 해당 IP 대역은 KT 네트워크로 220.XX.232.104, 220.XX.232.153, 220.XX.232.158, 220.XX.232.242, 220.XX.232.8 웹서버 호스팅 IP로 확인 됐다”고 밝혔다.

따라서 이용자는 인터넷 이용시 금융정보 탈취 등 금전적 피해가 없도록 각별히 주의해야 한다.

22일부터 록키 랜섬웨어 활발

최근 국내에 활발히 유포되고 있는 록키 랜섬웨어가 22일에도 또 다시 유포된 것으로 분석됐다.

▲러시아 윈도우에서는 작동하지 않는 록키 랜섬웨어

국내에는 지난 3월초부터 이메일을 통해 확산됐으며, 지난 15일부터 18일까지 집중 유포된 바 있다. 주로 인보이스(Invoice), 계약서(Contract for) 등의 이메일로 위장해 유포되고 있으며, 0.5~3비트코인을 요구한다. 특히, 러시아 윈도우에서는 동작하지 않는 것이 이번에 유포된 록키 랜섬웨어의 특징이다.

카드결제 단말기 노린 악성코드 유포

또한, 22일에는 국내 카드결제단말기를 노린 악성코드도 유포됐다.

▲카드결제단말기를 노린 악성코드(자료제공: 하우리)

이에 대해 하우리 최상명 CERT 실장은 “리그(RIG) 익스플로잇 킷을 통해 SW 취약점을 악용해서 악성코드가 유포됐다”며 “추가로 플러그인 형태로 카드결제단말기 악성코드를 설치하고, 2분마다 실행된다. 이렇게 실행된 악성코드는 카드결제단말기 프로세스의 메모리를 검색해 신용카드 번호를 추출한 후, 해커 서버로 전송한다”고 설명했다.

취업관련 사이트 악성코드 ‘기승’

3월 3주차부터는 악성코드 공격이 점차 확장되는 움직임을 보이다 4주차에 이르러서는 악성코드 활동이 본격화되면서 신규 경유지가 증가한 것으로 나타났다.

▲3월 4주차 인터넷 위협 동향(자료제공: 빛스캔)

대표적으로 취업 관련 웹사이트를 들 수 있다. 최근 들어 여러 취업, 쇼핑몰 사이트에서 악성코드가 유포되고 있는 것으로 드러났다.

빛스캔(대표 문일준) 측은 “취업관련 사이트는 상반기 공채기간까지 계속 이어질 것으로 전망된다”며 “이로 인해 신규 경유지의 파급력이 높아지고 있다”고 밝혔다.

파밍용 악성코드 활개

한 주간 파밍용 악성코드 역시 여전히 발견되고 있다. 3월 3주차에는 파일공유(P2P), 중소기업, 패선 사이트를 통한 파밍용 악성코드 유포가 지속되고 있으며, 3월 4주차에는 XXX샵, XXX21CC, XX북스, XXX택배, XXXXX간호사회 사이트에서 MAC 주소, 공인인증서, 개인금융정보 등의 유출을 노린 파밍 악성코드가 탐지됐다.

워터링홀 공격 2주 연속 발생

주요 공격 이슈를 살펴보면, 워터링홀로 추정되는 공격이 2주 연속으로 나타났다. 이에 대해 빛스캔 측은 “워터링홀 공격이 나타난 것은 매우 이례적이기 때문에 주의 깊게 관찰할 필요가 있다”고 설명했다.

또한, 레거시 링크를 재활용한 악성코드도 취업, 택배, 쇼핑몰, 골프장 등의 사이트를 통해 유포됐다. 이외에도 3주차 소규모 멀웨어넷(MalwareNet)을 중심으로 다양한 사이트에서 악성코드가 유포됐다.

모바일 악성코드, PUA 활발

▲최근 2주간(2016년 3월 2일~3월15일) 모바일 악성코드 통계(자료제공: NSHC)

모바일 악성코드는 최근 2주간 PUA(Potentially Unwanted Application)의 움직임이 활발한 것으로 나타났다. NSHC에 따르면 지난 2일부터 15일까지 PUA, 애드웨어, 바이러스를 조사한 결과 PUA가 가장 기승을 부린 것으로 분석됐다. 지난 2일 1328개, 3일 1695개, 4일 1685개, 5일 1356개, 6일 1353개, 7일 1419개, 8일 1740개, 10일 1932개, 11일 993개, 12일 1359개, 13일 1567개, 14일 1208개, 15일 1492개로 집계됐다. 특히, 지난 9일에는 5462개나 탐지되며 급증한 것으로 나타났다.

한 주간 벤더별 취약점 총 71건

한 주간 벤더별 취약점이 총 71건이 발생했다. 그중 가장 많은 취약점이 발생한 곳은 마이크로소프트로 36건이다.

▲한 주간 발생한 벤더별 취약점 통계(출처: SK인포섹 블로그)

SK인포섹 블로그에 따르면 3월 2째주에 발견된 총 71건의 벤더별 취약점 중 마이크로소프트 36건(50.70%), 구글 16건(22.53%), 어도비 14건(19.71%) 순으로 나타났다.

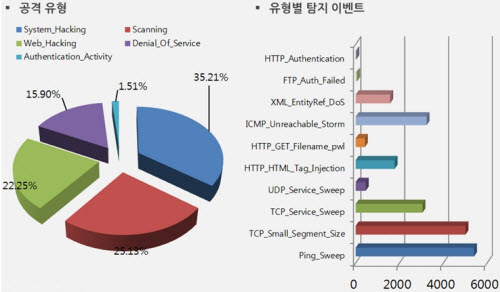

▲한 주간 탐지된 공격 유형(출처 :SK인포섹 블로그)

지난 한 주간 탐지된 공격유형은 시스템해킹 35.14%, 스캐닝 25.13%가 높은 점유율을 차지했다. 또한 탐지된 패턴은 Ping Sweep 5402건, 25.68%가 가장 많았다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)

.png)

.jpg)

.jpg)

.png)

.jpg)

.jpg)