[보안뉴스 김형근 기자] 중국어를 사용하는 위협 조직이 소닉월(SonicWall) VPN 장비를 초기 침투 경로로 삼아 VM웨어(VMware) ESXi 하이퍼바이저를 장악하는 공격을 포착했다고 보안 기업 헌트리스(Huntress)가 밝혔다.

이번 공격의 핵심은 브로드컴(Broadcom)이 2025년 3월 공개하기 훨씬 전인 2023년 말부터 이미 제로데이로 개발된 취약점들을 악용했다는 점이다.

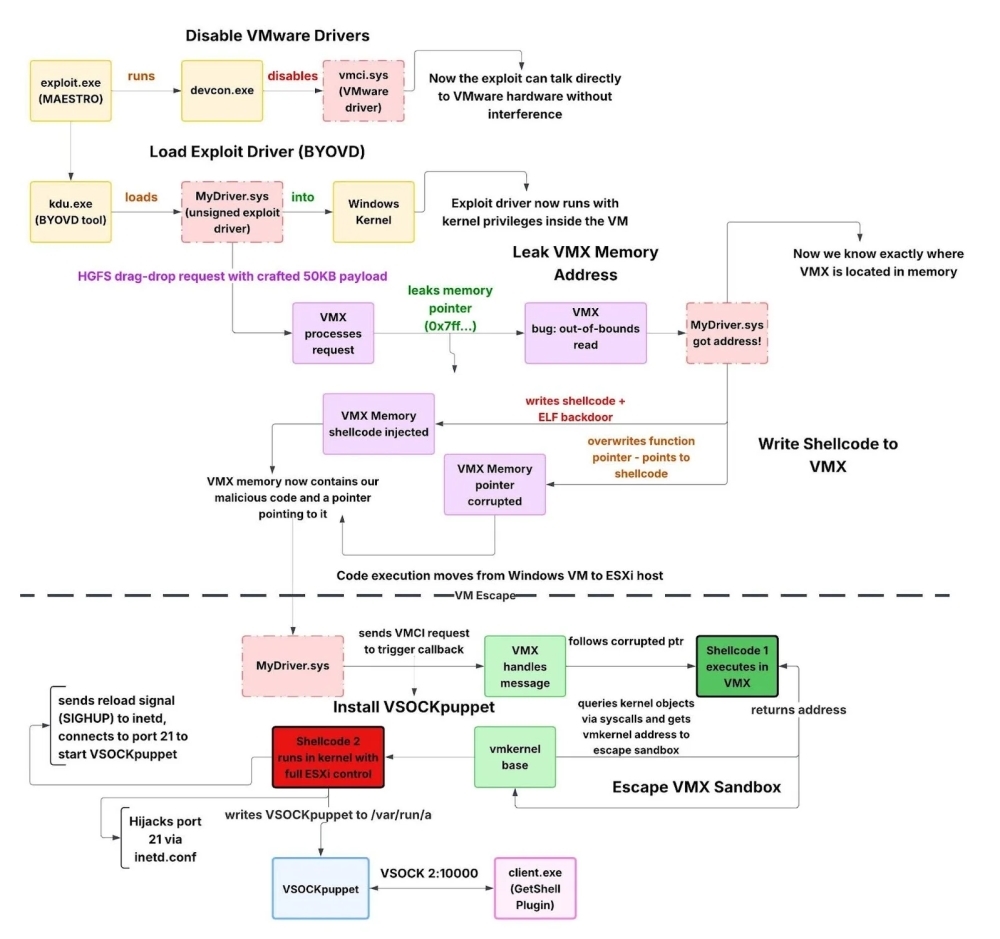

해커들은 정보 유출(CVE-2025-22224), 메모리 손상(CVE-2025-22226), 샌드박스 탈출(CVE-2025-22225) 등 세 가지 취약점을 연결해 가상 머신의 격리를 무력화했다.

▲VM웨어 겨냥 공격 흐름도 [출처: 헌트리스]

헌트리스 연구진은 이 공격 도구의 경로에서 ‘全版本逃逸--交付(전 버전 탈출-교부)’라는 중국어 문자열을 발견했다. VM웨어가 이 취약점들을 공식 발표하기 1년 이상 전 이미 이 취약점을 악용하고 있었던 것으로 보인다는 분석이다. 이는 공격자들이 충분한 자원을 지니고 중국어권 지역에서 활동하는 개발자들임을 시사한다.

‘마에스트로’(MAESTRO)란 별칭을 가진 공격 도구 ‘exploit.exe’는 커널 드라이버를 로드해 VMCI(Virtual Machine Communication Interface) 드라이버를 조작하고 쉘코드를 실행한다. 하이퍼바이저 내부에 심은 ‘VSOCKpuppet’ 백도어는 일반적 네트워크망이 아닌 가상 소켓(VSOCK) 포트를 통해 통신해 기존 네트워크 모니터링을 우회했다.

해커들은 가상 머신 내부에서 명령을 내리면 하이퍼바이저가 이를 실행하게 만드는 겟쉘 플러그인(GetShell Plugin)을 사용했다. 여기엔 친절한 사용 설명서까지 포함돼 있었다. 이는 이 공격 도구가 폐쇄적 그룹 내에서 시스템을 갖춘 형태로 유통되거나 판매되고 있다는 증거다.

미국 사이버보안및인프라보안국(CISA)은 이 취약점들을 ‘알려진 위협 목록’(KEV) 목록에 추가했다.

‘게스트 VM을 통한 하이퍼바이저 풀 컨트롤’이 현실화되면서, 클라우드 및 가상화 보안에 대한 재검토가 가속되리란 전망이 나온다. 가상화 격리를 무력화하는 ‘VM탈출’(VM Escape) 공격 성공은 공유 자원을 사용하는 클라우드 인프라의 신뢰도를 치명적으로 훼손하기 때문이다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.png)

.jpg)

.jpg)

.jpg)

.jpg)

.png)

.gif)