보안 기업 바로니스(Varonis)에 따르면, 앱 이름에 눈에 보이지 않는 유니코드 문자를 삽입해 마치 정식 애저 앱처럼 보이게 만들 수 있다.

[자료: 바로니스]

두 문자가 서로 결합하지 않도록 구분하는데 쓰이는 ‘Combining Grapheme Joiner’(CGJ)라는 특수한 유니코드 문자(U+034F)를 가짜 앱의 이름에 넣어 사용자를 속일 수 있다는 것이다.

‘Azure Portal’이나 ‘Microsoft Teams’ 같은 문자열 사이에 CGJ를 넣으면, 시스템은 이를 다른 이름의 앱으로 인식하지만, 사용자는 구별할 수 없다. 공식 앱과 똑같아 보이는 사칭 앱을 만들 수 있는 것이다.

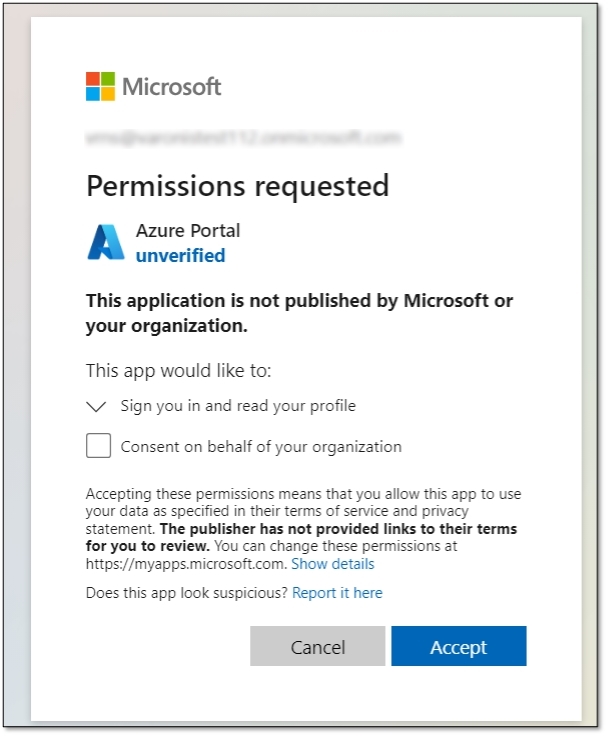

이로 인해 사용자들이 이들 앱을 MS 공식 서비스로 착각해 권한을 승인하는 일이 생길 수 있다.

애저에서 쓰이는 애플리케이션은 사용자 동의를 기반으로 작동한다. 따라서 일단 사용자가 가짜 앱에 권한을 승인하면, 공격자들은 비밀번호 없이 접근 토큰을 획득해 피해자의 이메일, 파일, 주요 문서 등에 광범위한 접근 권한을 확보하게 된다. 초기 접근부터 권한 상승까지 가능한 강력한 공격 벡터가 될 수 있다.

▲마이크로소프트 애저 미승인 앱 경고 [자료: 마이크로소프트]

MS 공식 앱 다수가 별도의 인증 배지 없이 운영된다는 점과, 사용자들이 ‘검증되지 않은 앱’ 경고를 흔히 무시하는 경향을 교묘히 악용했다.

파워BI(Power BI)나 원드라이브싱크엔진(OneDrive SyncEngine) 등 업무에 필수적인 주요 앱들이 이 공격에 취약한 것으로 드러났다.

바로니스는 이 문제를 MS에 알렸다고 밝혔다. MS는 유니코드 우회 취약점을 4월 수정했고, 더 광범위한 문제들을 10월에 패치하며 보안 조치를 완료했다.

이 취약점으로 인한 문제를 막기 위해 고객이 직접 해야 할 일은 없다. 기업은 앱 동의 현황을 철저히 감시하고, 최소 권한 원칙을 적용하며, 직원들에게 정교한 피싱 및 앱 동의 관련 교육을 강화할 것이 권고된다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)

.jpg)

.jpg)

.png)

.jpg)

.jpg)