[보안뉴스 한세희 기자] 교육용으로 많이 쓰이는 라즈베리파이 컴퓨터를 은행 현금인출기(ATM) 네트워크에 연결해 몰래 돈을 인출하려는 시도가 발각됐다.

라즈베리파이란 개발도상국 학교 등에서 교육용으로 활용하기 위해 만든 신용카드 크기의 싱글 보드 컴퓨터이다. 영국 라즈베리파이재단이 개발했다.

▲라즈베리파이 기기 보드 [자료: 위키피디아]

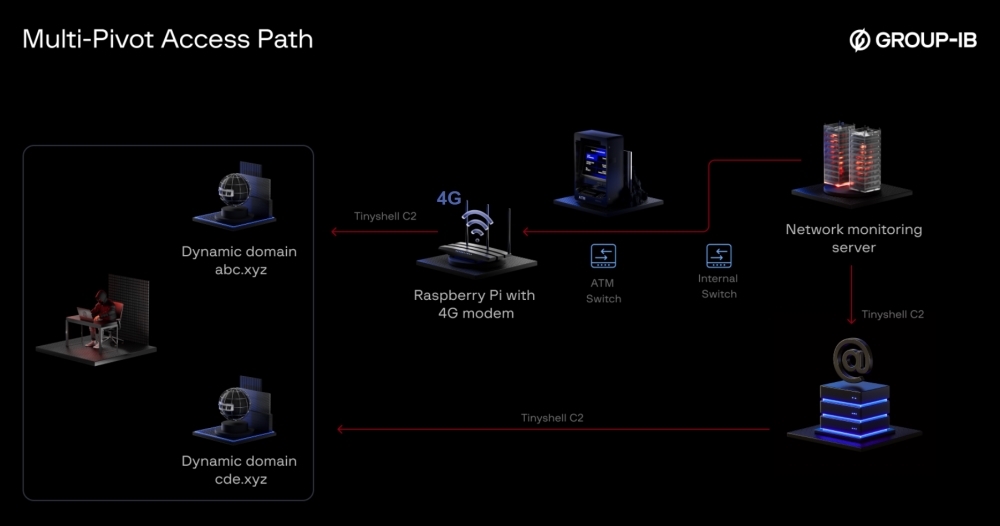

이 공격은 사이버 보안 기업 그룹-IB가 발견했다. 해커 그룹 UNC2891은 4G 모뎀이 달린 라즈베리파이 기기를 ATM 장치가 쓰는 네트워크 스위치에 연결, 방화벽을 우회해 무선으로 은행 내부망에 접속할 수 있었다.

이들은 ‘타이니쉘’(TINYSHELL)이란 백도어를 설치해 동적 DNS 도메인을 통한 외부 연결을 구축하고, 자신들의 지휘통제(C2) 서버와 지속적으로 통신하게 했다. 또 이 백도어 프로세스는 보안 장치의 탐지를 피해 라스베리파이와 은행 내부 메일 서버를 연결했다.

이를 통해 ATM 스위칭 서버에 악성 루트킷 ‘케이크탭’(CAKETAP)을 설치, 하드웨어 보안 모듈(HSM)의 인증 응답으로 위장해 ATM에서 불법 현금 인출을 노렸다.

▲UNC2891 공격 개념도 [자료: 그룹-IB]

공격자는 네트워크 모니터링 서버와 내부 메일 서버, 라즈베리파이 기기를 연계해 내부망 곳곳을 장기간 장악하려 시도했으나 최종 목표 달성 직전 탐지돼 저지됐다.

이 공격은 실제 물리적 네트워크를 침투 시작점으로 삼는 보기 드문 사례다. 이상 프로세스 탐지를 회피하는 은닉 기법 등과 결합한 고도의 공격으로, 메모리 및 네트워크 포렌식을 통해서만 감지될 수 있어 주의가 필요하다. 해커 침투 후 600초마다 신호를 외부로 보내는 이상 징후가 있었지만, 기존 의심스러운 프로세스 리스트에 올라 있지 않아 탐지를 피하다 그룹-IB의 포렌식 작업을 통해 문제가 발견됐다.

이 같은 ATM 공격을 막기 위해선 물리적 포트 통제, 비정상 파일 실행·마운트 모니터링 등 보안 강화와 침해지표(IOC) 감시 등이 권장된다.

[한세희 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)