특정 국가 또는 대상 공격, 최신 OS인 MS 윈도 10 겨냥하는 모습도 포착

에브리존 화이트디펜더, 매그니베르 랜섬웨어 동향 및 공격 방식 분석

[보안뉴스 김영명 기자] 2017년에 처음 등장한 ‘매그니베르 랜섬웨어(Magniber Ransomware)’는 한국과 아시아 지역을 타깃으로 활동하는 랜섬웨어 조직이다. 매그니베르는 개인 사용자와 중소기업을 대상으로 공격해 데이터를 암호화하고, 복호화를 위해 암호화폐를 요구하고 있다.

[이미지=gettyimagesbank]

매그니베르 랜섬웨어는 주로 아시아 지역으로 타깃으로 한 악성 랜섬웨어로 2017년에 처음 등장했다. 이 랜섬웨어는 시스템 파일을 암호화하고 피해자에게 비트코인으로 몸값을 요구하며 주로 개인 사용자를 공격 대상으로 삼아 왔다. 초기에는 취약한 웹사이트를 통해 악성코드를 유포했으나 점차 공격 방식이 진화하고 있다. 에브리존 화이트디펜더는 매그니베르 랜섬웨어의 글로벌 활동 범위와 주요 동향과 함께 공격 기법 등에 대해 설명했다.

공격 방식과 공격 변화 추세 살펴보니

매그니베르는 ‘드라이브-바이 다운로드(Drive-by Download)’ 기법을 활용해 사용자 기기에 악성코드를 설치한다. 드라이브-바이 다운로드 기법이란, 보안이 취약한 웹사이트에 악성코드를 심어 놓고, 보안패치가 마련돼 있지 않은 컴퓨터가 해당 웹사이트에서 웹서핑을 하는 것만으로도 악성코드에 감염되게 하는 악성코드 유포 방식을 말한다.

공격자는 악성 광고 네트워크를 통해 감염된 웹사이트를 방문한 사용자의 시스템에 자동으로 랜섬웨어를 설치한다. 그 이후 공격 대상의 데이터를 암호화하고, 파일 확장자를 ‘.crypted’ 또는 다른 랜덤 확장자로 변경한다. 암호화가 완료되면 비트코인으로 몸값을 지불하라는 메시지가 피해자에게 랜섬노트를 통해 전달된다.

매그니베르 랜섬웨어가 처음 등장했던 2017년에는 앵글러 익스플로잇 킷(Angler Exploit Kit)을 사용해 배포됐다. 하지만 2018~2020년에는 악성 광고 네트워크를 통해 감염을 유발시켰다. 2021년 이후에는 악성 문서 파일, 소프트웨어 업데이트 위장, 정교한 사회공학적 기법을 사용하며 유포 방식이 진화됐다. 올해 들어 매그니베르 랜섬웨어는 특정 국가나 지역을 대상으로 정교한 타깃형 공격을 시도하며, 주로 윈도 10 시스템과 같은 최신 운영체제를 겨냥하고 있는 모습을 보이고 있다.

매그니베르 랜섬웨어의 최근 주요 사건사고를 살펴보면

먼저 지난해에는 공공기관을 대상으로 많은 감염 사고가 발생했다. 여러 공공기관에서 윈도 취약점을 이용한 매그니베르 공격이 보고됐다. 공격을 받은 기관들은 일부 데이터를 복구하는 데는 성공했지만, 운영 중단과 보안 강화 비용이 발생했다.

올해 초에는 가짜 아래아 한글(HWP) 소프트웨어 업데이트를 통한 랜섬웨어 감염 사례가 급증했다. 이번 공격은 개인 사용자와 중소기업이 주요 피해 대상이었다. 올해 7월에는 불법 소프트웨어를 경유한 감염이 발생했다. 불법 소프트웨어를 다운로드한 사용자를 대상으로 매그니베르가 유포됐으며, 파일 복구를 위한 비용 요구 사례가 다수 보고됐다.

매그니베르 공격 기법 7가지

매그니베르 랜섬웨어의 공격 기법은 크게 7가지로 구분할 수 있다. 첫 번째는 ‘드라이브 바이 다운로드(Drive-by Download)’ 방식이다. 사용자가 악성 광고 네트워크를 통해 감염된 웹사이트를 방문하면, 추가적인 사용자 상호작용 없이 자동으로 악성코드가 다운로드된다. 이를 위해 공격자는 보안 취약점이 있는 브라우저, 플러그인 혹은 운영체제를 노린다. 초기에는 주로 인터넷 익스플로러 등 구형 브라우저의 취약점을 이용했지만, 그 이후에는 더 폭넓은 플랫폼으로 확장됐다.

두 번째는 ‘취약점 익스플로잇’이다. 매그니베르는 초기 단계에서 익스플로잇 킷(Exploit Kit)을 사용했다. 이 툴킷은 브라우저와 플러그인의 보안 취약점을 스캔해 악성코드를 실행할 수 있는 환경을 만든다. 과거 사용된 익스플로잇 킷으로는 매그니튜드(Magnitude Exploit Kit)와 앵글러(Angler Exploit Kit)가 있다. 이를 통해 자바스크립트를 이용해 악성코드를 심는 방식으로 동작했다.

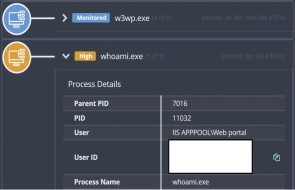

세 번째는 ‘파일리스 공격(Fileless Attack)’이다. 시스템의 기존 파일을 활용하거나 메모리 내에서만 동작하는 방식을 통해 탐지를 어렵게 만든다. 매그니베르는 감염 과정에서 시스템 파일을 직접 조작하지 않고, 레지스트리 또는 메모리를 사용해 실행된다.

네 번째는 ‘사회공학적 기법(Social Engineering)’이다. 공격자는 사용자 신뢰를 유도하기 위해 공식적인 업데이트 알림이나 정상적인 소프트웨어 설치 프로그램처럼 위장한다. 사용자가 의심 없이 정상으로 위장한 악성 프로그램을 실행하도록 ‘보안 업데이트 필요’ 등 특정 상황이나 긴급성을 강조하는 메시지를 사용한다.

다섯 번째는 ‘암호화 알고리즘’이다. 메그니베르는 AES-256과 RSA-2048 같은 강력한 암호화 알고리즘을 사용해 데이터를 잠근다. 암호화 후 생성되는 복구 키는 공격자의 서버에 저장되며, 피해자가 몸값을 지불하지 않으면 복구가 불가능하게 만든다.

여섯 번째는 ‘다중 확장자 방식(Extension Switching)’이다. 매그니베르는 암호화된 파일의 확장자를 랜덤하게 변경해 피해자가 파일 종류를 쉽게 식별하지 못하게 한다. 확장자는 주기적으로 업데이트되며, 이는 탐지와 대응을 더 어렵게 만든다.

일곱 번째는 ‘감염 확산(Lateral Movement)’이다. 매그니베르는 네트워크 내 다른 컴퓨터로 감염을 확산시킬 수 있는 기능을 내장해 기업 환경에서 추가 피해를 발생시킨다. 공격자는 SMB(Server Message Block, 서버 메시지 블록) 프로토콜과 같은 네트워크 기능을 악용해 내부 네트워크를 이동한다.

화이트디펜더 분석팀은 “매그니베르 랜섬웨어의 이와 같은 정교한 공격 방식은 해당 랜섬웨어는 단순한 것에 그치는 것이 아닌 점점 진화하는 위협으로 자리 잡았음을 보여준다”고 말했다. 이어 “공격자들은 기술적 취약점과 함께 사용자의 심리적 약점을 이용하며, 탐지 및 대응을 어렵게 만드는 다양한 기법을 도입하고 있다”며 철저한 대응체계를 마련해야 한다고 덧붙였다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.gif)

.png)