악성코드 실행 시 다운로드되는 PNG 파일에 인코딩된 악성 데이터 삽입

크랙으로 위장한 악성코드와 유사... 공격 범위 ‘윈도우11→이전 버전의 OS’로 넓어져

[보안뉴스 박은주 기자] 설치파일(Installer)로 위장한 정보탈취형 악성코드 ‘스틸C(StealC)’가 대량 유포되어 각별한 주의가 요구된다. 동작 방식이나 명령제어(C&C) 서버가 같은 악성코드가 꾸준히 생겨나고 있어 사용자들에게 지속적인 위협이 되고 있다.

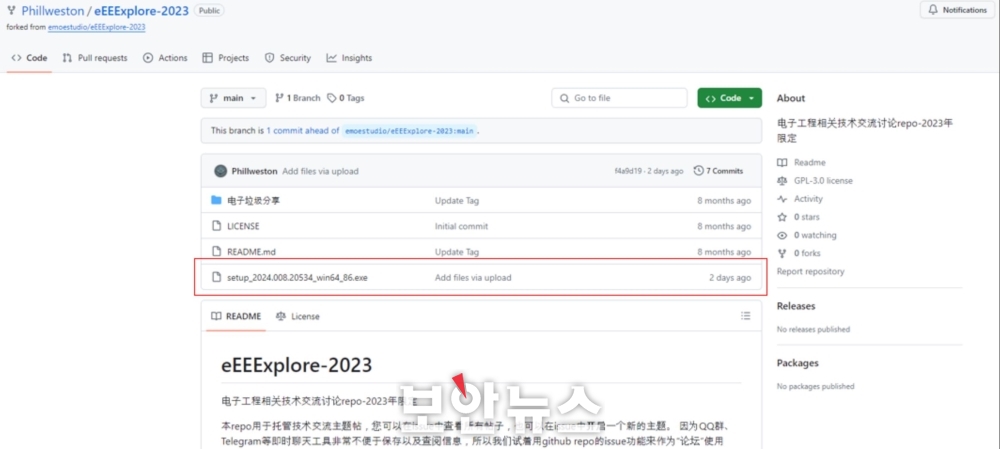

▲Github에 업로드된 악성코드[자료=ASEC]

스틸C 악성코드는 시스템 정보, 브라우저, 가상화폐 지갑, 디스코드, 텔레그램, 메일 클라이언트 등 다양한 중요 정보를 탈취한다. 안랩 시큐리티 인텔리전스 센터(ASEC)에 따르면 악성코드는 디스코드, 깃허브, 드롭박스 등에서 내려받아지는 것으로 추정된다. 특정 프로그램 다운로드 사이트로 위장한 악성 페이지에서 여러 페이지 전환(Redirection)을 거쳐 다운로드 URL로 연결되는 것으로 보인다.

이례적으로 짧은 시간 동안 많은 사용자가 스틸C 악성코드가 담긴 파일을 내려받은 것 보아 국내에서 유명한 프로그램으로 위장했을 가능성이 크다. ‘setup_2024.008.20534_win64_86.exe’, ‘Setup_21.4_win64_86’ 파일명을 가진 샘플이 가장 많이 유포되고 있으며, 아직까지 유포가 진행되고 있다. 파일명을 바꿀 시 악성 행위가 발현되지 않으며 이는 샌드박스 등의 분석 환경 우회를 위한 의도로 보인다,

▲악성 PNG 파일[자료=ASEC]

악성코드 실행 시 이미지 호스팅 사이트에서 PNG 파일이 내려받아진다. 이 PNG 파일의 이미지 데이터 중간 부분에서 인코딩된 악성 데이터가 삽입돼 있다. 악성코드 샘플별로 3개씩 서로 다른 사이트 주소를 가지고 있으며, 각 사이트에서 내려받는 파일은 동일했다.

PNG 파일 내부 데이터를 해독하면, 악성 행위에 필요한 쉘 코드 및 파일 바이너리가 생성된다. 이 쉘 코드가 실행되면 파일 생성, 실행, 여러 인젝션 과정을 거쳐 최종적으로 스틸C 정보탈취 악성코드가 실행된다.

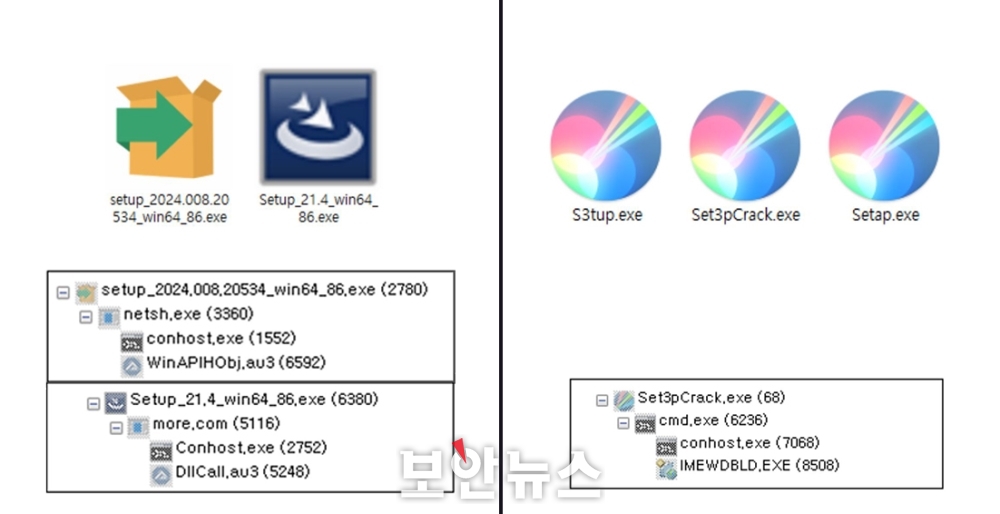

악성코드 동작 기법 등은 크랙(Crack) 버전을 위장해 유포되는 악성코드와 유사했다. 이때 크랙은 소프트웨어 본래의 보안 구조를 우회하는 불법 사용 버전의 프로그램을 말한다. 동작 기법은 비슷하지만, 분석 결과 유포지는 달랐다.

▲(왼쪽)스틸C·(오른쪽)비다르 악성코드 샘플 아이콘 및 실행 프로세스 트리[자료=ASEC]

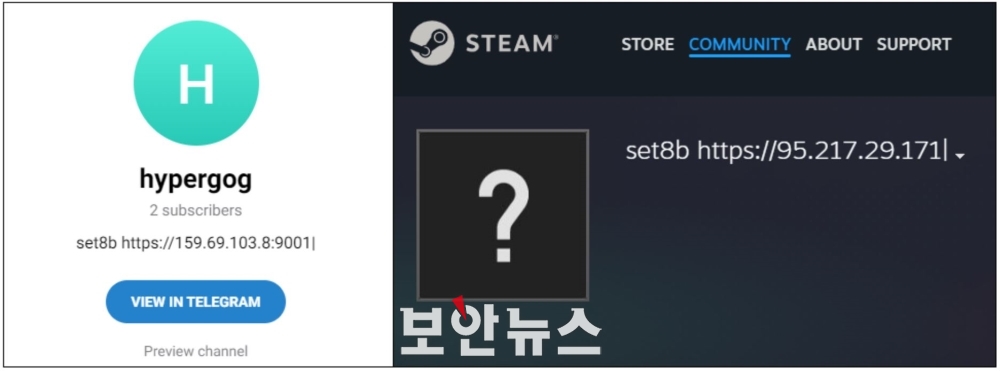

최근에 퍼졌던 악성코드 샘플은 정보탈취 악성코드 ‘비다르(Vidar)’로, 해당 샘플과 마찬가지로 설치파일로 위장한 형태였다. 스팀(Steam), 텔레그램(Telegram) 등의 플랫폼의 계정 페이지에 접속해 C&C 주소를 획득하고, 지속해서 C&C가 바뀔 수 있는 특징을 지녔다. 파일명 체크, PNG 파일 다운로드, 정상 프로세스 생성 및 인젝션, ntdll 수동 매핑 기법과 Heaven’s Gate 기법을 사용했다. 또한 PNG 파일 다운로드에 활용된 이미지 호스팅 사이트도 동일하다.

▲Vidar 악성코드 C2 페이지[자료=ASEC]

비다르 악성코드가 유포됐을 때는 윈도우(Window) 11에 기본으로 포함된 OS 환경에서만 실행할 수 있는 정상 파일(Imewdbld.exe)을 생성한 후 인젝션했다. 윈도우 11 환경만 공격 대상이었던 반면, 스틸C 샘플은 윈도우 11 이전 버전의 OS 환경에서도 정상적으로 동작하며 공격 범위가 넓어졌다.

ASEC에 따르면 3월 14일 크랙으로 위장한 악성코드 중 스틸C 샘플과 동일한 C&C를 가진 악성코드 샘플이 발견됐다. 동작 방식이 같지만 서로 다른 악성코드이거나, 동작 방식은 다르지만, 같은 C&C를 가진 유사한 악성코드가 꾸준히 생겨나고 유포되고 있다. 이는 모두 동일한 공격자거나 유의미한 관계로 추정되며 사용자에게 지속적인 위협이 되고 있다. 따라서 설치파일을 위장한 악성코드 유포를 주의해야 한다.

ASEC는 “실행 파일을 다운로드할 때는 반드시 공식 홈페이지 도메인이 맞는지 확인해야 한다”며 “신뢰할 수 없는 링크로부터 내려받은 파일은 함부로 실행하면 안 된다”고 당부했다. 또한 크랙 등의 불법 프로그램을 사용하지 않는 것이 안전하다.

[박은주 기자(boan5@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)