다크웹 인텔리전스 플랫폼 다크트레이서(DarkTracer)로 다크웹 유출자료 조사 결과 발표

[보안뉴스 원병철 기자] 우리나라 350개 공공기관 중 90%에 해당하는 316개 기관의 계정정보가 다크웹에 유출된 것으로 확인됐다. 조사결과를 발표한 다크트레이서는 유출된 계정정보를 이용한 크리덴셜 스터핑(Credential Stuffing) 및 피싱 공격에 악용될 수 있다며 주의를 요구했다.

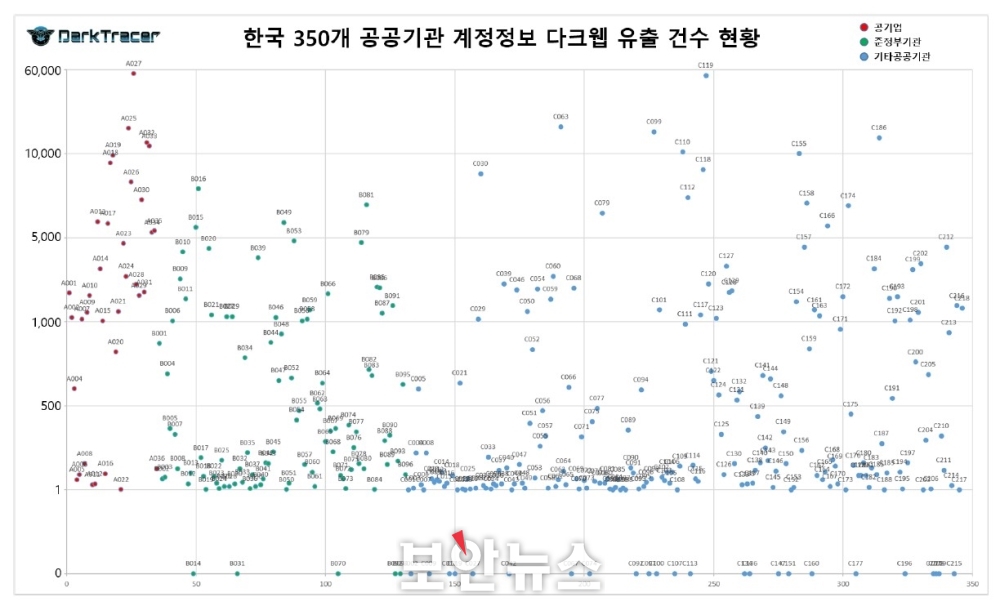

▲한국 350개 공공기관 계정정보 다크웹 유출 건수 현황[자료=다크트레이서]

보안기업 NSHC의 다크웹 인텔리전스 플랫폼 ‘다크트레이서(DarkTracer)’는 6월 3일 ‘한국 공공기관 계정정보 다크웹 유출 분석’ 보고서를 통해, 다크웹에 유출된 계정정보 약 389억건(38,955,391,435건, 2021년 5월 24일 기준) 중 한국 공공기관의 도메인을 메일 서비스 주소로 갖는 이메일 주소가 계정 아이디에 포함돼 패스워드와 함께 유출된 계정 정보를 집계했다. 단, 보고서는 유출된 계정정보는 다크웹에 유출된 데이터 원본 그대로이며, 진위여부 및 유효성(로그인 성공)은 검증하지 못했다고 밝혔다.

한편, 2021년 기준 공공기관은 공기업 36개, 준정부기관 96개, 기타공공기관 218개 등 총 350개로 알려졌다.

▲규모별 계정정보 다크웹 유출 건수 현황[자료=다크트레이서]

한국 공공기관의 90% 이상 기관으로부터 약 59만건 이상의 계정정보 다크웹에 유출

보고서에 따르면, 다크웹에 유출된 계정정보를 조사한 결과, 약 90%인 316개 기관으로부터 총 59만 4,242건의 계정정보가 유출됐다. 이중 1만건 이상 계정정보가 유출된 공공기관은 총 10개로 각각 공기업 4개와 기타공공기관 6개 등이었다. 또한 5,001~1만건 유출된 공공기관 19개, 1,001~5,000건 유출된 공공기관 64개, 501~1,000건 유출된 공공기관 34개, 1건~500건 유출된 공공기관 189개였다. 단 한건도 계정정보가 유출되지 않은 공공기관은 30개였다. 또한 대표 도메인이 없어 조사가 불가능한 공공기관도 4개였다.

아울러 보고서는 한국 공공기관은 북한 등 세계 각국의 해커들로부터 공격의 주요 대상이 되는 만큼, 다크웹을 상시 모니터링해 유출된 계정정보를 파악하고 대응해야 한다고 강조했다. 또한 유출된 패스워드는 반드시 교체하고, 해당 기관이 이메일을 일반 사이트의 로그인 계정정보로 사용하지 않도록 직원들에 대한 교육이 필요하다고 조언했다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.png)

.png)